Con cada actualización de .Net Core , Microsoft demuestra que .Net Core es el marco más potente, versátil y completo disponible para desarrollar potentes aplicaciones de escritorio , móviles , en la nube y web . A diferencia de una aplicación de escritorio o móvil, una aplicación web se ejecuta en una dirección pública, que es una de las razones por las que la seguridad de una aplicación web es de gran importancia. Aunque Asp.Net Core está diseñado teniendo en cuenta las mejores prácticas de seguridad , todavía existen algunas vulnerabilidades que debemos tener en cuenta antes y después del lanzamiento de nuestro Asp.Net Coreaplicaciones.

En este artículo, veremos varias brechas de seguridad en las aplicaciones web Asp.Net Core y sus posibles soluciones. Comencemos enumerando algunas de las consideraciones de seguridad importantes para nuestra aplicación .Net Core .

- Haga su inicio de sesión más seguro

- Transfiera solo datos confidenciales encriptados

- Recuerde borrar sus cookies al salir

- Utilice siempre SSL

- Nunca almacene datos sensibles en su base de datos explícitamente

- Las pistas de auditoría y el registro son muy importantes

- Nunca exponga los errores técnicos originales al usuario final

- Secuencias de comandos entre sitios (XSS)

- Intente ocultar la versión de su .Net Core

- Falsificación de solicitud entre sitios (CSRF)

- LINQ puede proteger contra la inyección de SQL

- Agregar comprobaciones durante la deserialización

- Mantenga siempre actualizadas las versiones de sus marcos y bibliotecas

1.Haga que su inicio de sesión sea más seguro

La página de inicio de sesión es la puerta principal de cualquier aplicación. Considere una aplicación como un panel de administración. Si una persona no autorizada obtiene acceso a su aplicación, puede controlar todo el sistema. Por lo tanto, su primer paso siempre debe ser hacer que su inicio de sesión sea más seguro.

A continuación, se ofrecen algunos consejos para proteger el punto de entrada de su aplicación.

USE CUENTAS COMPLEJAS

Nunca use nombres de usuario como admin y contraseñas como 12345 , o su nombre o información personal. Cualquiera puede aprovechar esta falla, y el bot podrá obtener tales credenciales en un tiempo increíblemente corto.

PROTEGE TU

INICIO DE SESIÓN CONTRA BRUTFORS La fuerza bruta es el tipo de ataque más común, que utiliza varios algoritmos para combinaciones de nombre de usuario y contraseña de fuerza brutapara adivinar las credenciales de inicio de sesión. Además, una gran cantidad de intentos de inicio de sesión pueden sobrecargar su servidor, lo que puede resultar en DoS (Denegación de servicio) y tiempo de inactividad para los usuarios reales de su aplicación.

Los ataques de fuerza bruta toman menos tiempo para adivinar nombres de usuario y contraseñas simples , pero también pueden adivinar combinaciones complejas usando ataques de fuerza bruta triviales.

Entonces, ¿cómo protege su aplicación Asp.Net de los ataques de fuerza bruta?

A continuación, se ofrecen algunos consejos para prevenir ataques de fuerza bruta :

- Use Captcha en su página de inicio de sesión, porque los bots aún no pueden manejar captchas.

- IP .

- , admin user, .

- , (A-Z a-z), (0-9) (!, @,., #, $,%, ^, &, * ..).

¿Cómo implementar las recomendaciones anteriores?

Las pautas anteriores pueden parecer difíciles de implementar para los desarrolladores principiantes de Asp.Net Core , pero no se preocupe, existe una excelente biblioteca HackerSpray para ayudarlo a proteger su trabajo de los ataques de fuerza bruta . Todo lo que necesita hacer es configurarlo.

UTILICE SIEMPRE

LA IDENTIDAD DE .NET CORE Asp.Net Core tiene muchas bibliotecas y herramientas integradas para proteger sus aplicaciones. La autorización también tiene una gran implementación de Microsoft que nos brinda una personalización completa del inicio de sesión y el registro de acuerdo con las mejores prácticas de seguridad.

2. Transferir datos confidenciales solo en forma cifrada

Nunca envíe explícitamente su información confidencial, como contraseña o credenciales de tarjetas de crédito , al servidor para su verificación. Los piratas informáticos pueden robar estos datos interceptándolos antes de enviarlos al servidor.

Utilice siempre un algoritmo hash como md5 o SHA256 para contraseñas y algoritmos de cifrado como AES o DES en el lado del cliente, por ejemplo, usando jQuery .

3. Recuerde borrar las cookies al salir

Al iniciar sesión en la aplicación Asp.Net Core , guardamos algunos datos necesarios en la sesión para mantener el inicio de sesión del usuario hasta que cierre la sesión. En algunas aplicaciones, establecemos el tiempo de espera de la sesión , y a veces no lo hacemos, cuando el usuario marca la casilla de verificación que indica que quiere permanecer conectado en la página de inicio de sesión.

Al mismo tiempo, la cookie AspNetCore.Session se agrega al navegador para realizar un seguimiento del usuario que inició sesión .

Por lo tanto, cuando cerramos la sesión, también debemos eliminar las cookies creadas por nuestra aplicación desde el navegador , ya que el hackerpuede utilizar esta información para inicios de sesión no autorizados. Esto también se denomina ataque de fijación de sesión .

4. Utilice siempre SSL

SSL son las siglas de Secure Socket Layer . Se encripta la comunicación entre cliente y servidor con una clave muy compleja.

Simplemente puede decirle al Starup.cs de su aplicación Asp.Net Core que siempre use una política de cookies segura.

5. Nunca almacene datos sensibles en su base de datos de forma explícita

Casi todas las aplicaciones web para almacenar datos de usuarios necesitan una base de datos , que los piratas informáticos atacan en la mayoría de los casos precisamente para robar estos datos de usuario. Entonces, supongamos que almacena las credenciales de sus usuarios, como contraseñas y especificaciones de facturación, en su base de datos con gran detalle y de forma limpia. Resulta que cualquiera que tenga acceso no autorizado a su base de datos puede utilizar estos datos para sus propios fines egoístas.

Por lo tanto, siempre almacene los datos confidenciales en su base de datos utilizando hash o cifrado .

6. Las pistas de auditoría y el registro son muy importantes

Las pistas de auditoría o los registros de actividad son muy importantes para mantenerse al tanto de lo que sucede en su aplicación. Si alguien genera una gran cantidad de intentos fallidos de inicio de sesión , el administrador debería recibir un correo electrónico informándole de esto.

Por ejemplo, si un usuario crea una nueva instancia de un usuario de aplicación o cambia los roles de uno existente, todas sus acciones deben reflejarse en los registros de su aplicación Asp.net Core .

7. Nunca exponga los errores técnicos originales al usuario final.

Algunas excepciones pueden revelar información importante sobre su aplicación, o incluso, a veces, mostrar algunas líneas de código al usuario final. Los atacantes son tipos inteligentes, pueden usar la información proporcionada por su excepción para piratear su aplicación.

Por lo tanto, antes de implementar la aplicación en producción, asegúrese de haber creado una página para mostrar el error al usuario para todo tipo de excepciones y haber guardado correctamente los errores en el registro de su aplicación.

8. Secuencias de comandos entre sitios (XSS)

En los ataques XSS (Cross-Site Scripting) , los piratas informáticos envían scripts maliciosos a través de los campos de entrada para robar las credenciales del usuario y otros datos confidenciales.

Digamos que tenemos un formulario para agregar un producto a una aplicación. El hacker agrega un nuevo producto y en el campo de descripción del producto simplemente inserta un fragmento de código JavaScript . Cuando nuestra aplicación muestra este producto en la página del producto con una descripción, el script malicioso del hacker también se ejecutará y recibirá los datos que necesita.

Encontré la imagen a continuación en el artículo XSS sobre Cloudflare . Esto le ayudará a enviar XSS más fácilmente.

Entonces, ¿cómo proteger nuestra aplicación Asp.Net Core de los ataques de secuencias de comandos entre sitios?

Puede proteger su aplicación web siguiendo estos consejos:

- Use expresiones regulares tanto del lado del cliente como del lado del servidor, y solo almacene datos validados en su base de datos .

- El cifrado HTML con Razor ayuda a manejar dichos scripts.

- XXS también se puede hacer con cifrado de URL , así que verifique los parámetros de URL y cifrelos con UrlEncoder .

Este es un excelente artículo de Microsoft sobre cómo proteger su aplicación de XSS.

9. Intente ocultar su versión de .Net Core

En cada respuesta HTTP del servidor que recibimos en respuesta a nuestra solicitud enviada desde el navegador, siempre hay información sobre la versión en la que se desarrolló la aplicación. Esta información facilita el trabajo de un atacante , lo que le ahorra tiempo y le permite apuntar a una versión específica de .Net .

Es necesario crear más obstáculos para los piratas informáticos y dificultar su trabajo al ocultar información sobre la versión de .Net Framework .

A continuación, se explica cómo ocultar la versión .Net Core :

- Elimine X-Powered-By del encabezado de respuesta.

- <a

href="https://www.nuget.org/packages/NWebsec.AspNetCore.Middleware/">NWebsec.AspNetCore.Middleware

Instalar

AddServerHeader = falsepara eliminar el encabezado Server: Kestrel.

Puede eliminar X-Powered-By mediante este sencillo fragmento de código en su

web.config

<httpProtocol>

<customHeaders>

<remove name="X-Powered-By" />

</customHeaders>

</httpProtocol>10. Falsificación de solicitudes entre sitios (CSRF)

¿Conoce el propósito del atributo

[ValidateAntiForgeryToken]en sus API web de .Net Core ? ¿Quizás también notó el código asp-antiforgery="true"en su cshtmlarchivo?

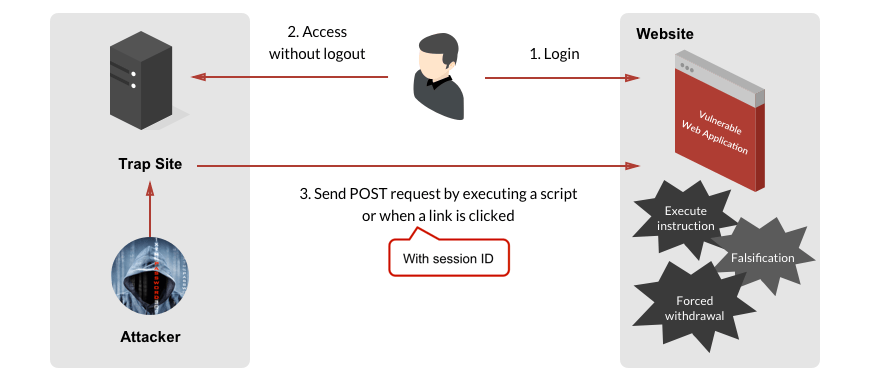

Primero, debemos comprender CSRF (Falsificación de solicitudes entre sitios o XSRF) , luego intentaremos comprender el propósito de la etiqueta y el atributo anteriores.

Supongamos que está utilizando la banca electrónica desde su cuenta bancaria para enviar dinero a su amigo y, de repente, obtiene un enlace de FaceBook de una mujer con un avatar bonito. Cuando abre este enlace, le pide que haga clic aquí para ganar $ 1000... Simplemente haga clic y, dado que ha iniciado sesión y está autorizado para utilizar su banca electrónica, este enlace malicioso ejecuta un script y envía dinero desde su cuenta a la cuenta del pirata informático.

La imagen de abajo demuestra claramente CSRF.

¿Cómo puede proteger su aplicación de CSRF?

asp-antiforgery="true"crea un token anti-falsificación y [ValidateAntiForgeryToken]verifica en el servidor si el token es válido y lo protege de la falsificación de solicitudes entre sitios .

11. LINQ puede proteger contra la inyección de SQL

La inyección de SQL es una de las técnicas más utilizadas para dañar los datos del usuario durante muchos años.

En este método, el pirata informático coloca algunos caracteres condicionales o especiales en el campo de entrada, lo que hace que toda la solicitud cambie la ejecución.

Este es un buen ejemplo de lo que es la inyección SQL .

¿Cómo proteger su aplicación Asp.Net Core de la inyección SQL?

A continuación se ofrecen algunos consejos:

- Usar Entity Framework Core

- Utilice siempre consultas parametrizadas.

- Valide siempre la entrada del lado del servidor.

- Utilice procedimientos almacenados.

12. Agregar comprobaciones durante la deserialización

La deserialización es lo opuesto a la serialización, que es el proceso de convertir un objeto en flujos de bytes. La serialización siempre se realiza en el lado del servidor para transferir o almacenar objetos, y deserializamos los datos recibidos en nuestra aplicación de varias fuentes.

Por lo tanto, estamos abiertos a muchas corrientes dañinas.

Para proteger su aplicación de los atacantes, necesitamos validar los datos antes y después de la deserialización.

13. Mantenga siempre actualizadas las versiones de sus marcos y bibliotecas.

Actualice siempre los marcos y las bibliotecas que se utilizan en su proyecto. Nunca use bibliotecas desactualizadas en su proyecto, porque los atacantes encuentran constantemente vulnerabilidades en ellas.

Busque actualizaciones para los paquetes de NuGet que se utilizan en su proyecto y actualícelas periódicamente.

CONCLUSIÓN

Nada es 100% seguro, pero debemos hacer que nuestra aplicación sea lo más segura posible siguiendo las mejores prácticas. Aunque .Net Core se considera una de las plataformas más seguras, aún necesitamos monitorear la actividad en nuestra aplicación y tomar medidas rápidas en caso de cualquier actividad maliciosa.

Gracias por leer mi artículo, espero que te motive a pensar en hacer que tu aplicación Asp.Net Core sea más segura .

Me alegraría si quisiera dejar sus comentarios en la sección de comentarios a continuación.

Aquí hay algunos artículos más que pueden interesarle:

- SISTEMA DE CONTENIDO PRINCIPAL DE CÓDIGO ABIERTO ASP.NET (CMS)

- CREACIÓN DE TABLEROS DE CONTROL DINÁMICOS DEFINIDOS POR EL USUARIO USANDO ASP.NET CORE

- USANDO LA BASE DE DATOS NOSQL CON EL EJEMPLO DE DOTNET CORE

Más información sobre el curso