Seguridad no relacionada con el papel

Es fácil adivinar que el analista está recopilando y procesando información. El trabajo diario de un analista de seguridad de la información en Positive Technologies es preparar informes y presentaciones basados en los resultados de proyectos de consultoría. Entre esos proyectos se encuentran:

- pruebas de penetración (pentests),

- servicio del equipo rojo vs equipo azul ,

- análisis de seguridad de aplicaciones web y móviles,

- análisis de la seguridad de los sistemas bancarios (RBS, cajeros automáticos, terminales de pago),

- análisis de seguridad de redes de telecomunicaciones,

- análisis de seguridad de sistemas de control industrial,

- investigación de incidentes cibernéticos .

Esta lista (y esto está lejos de todas las áreas) demuestra claramente que el analista debe sumergirse simultáneamente en varios temas y mejorar constantemente sus conocimientos. Por eso es incorrecto comparar este trabajo con la seguridad "en papel". Cada informe que escribe un analista se centra en un componente práctico.

Por ejemplo, desde hace varios años, nuestra empresa ha estado ayudando a mejorar el nivel de seguridad de la información de una de las empresas de Japón. Los analistas participan activamente en una serie de proyectos que tienen lugar en el sitio del cliente en Tokio. El trabajo del analista incluye no solo escribir un informe detallado, sino también consultar al cliente sobre todas las cuestiones relacionadas con los resultados del proyecto. Los analistas explican cómo y bajo qué condiciones las vulnerabilidades identificadas pueden ser explotadas por los ciberdelincuentes y a qué ataques pueden conducir. Además, logra ampliar sus propios horizontes viajando por Tokio durante las horas libres.

El resultado del trabajo del analista no es el mismo tipo de normativa y no políticas, no documentos estereotipados y no modelos teóricos de amenazas o violador. Esta es una descripción de formas reales de penetrar una red local desde Internet y ataques a los sistemas de TI de las empresas operativas. Tomemos un ejemplo sencillo.

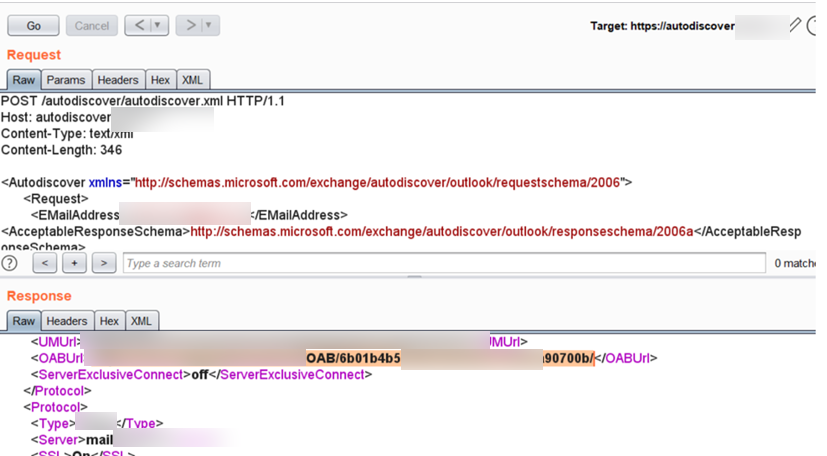

Figura 1. Un ejemplo de datos recibidos de un pentester

Después de recibir una captura de pantalla del pentester como confirmación del ataque, como en la Figura 1, el analista se da cuenta de que se intentó encontrar la libreta de direcciones de la empresa y descargar todas las direcciones de correo electrónico de los empleados desde la versión web de Outlook. Describe en el informe todo el curso del ataque, así como las fallas de seguridad que permitieron llevarlo a cabo, y recomendaciones para eliminar estas fallas o medidas compensatorias de protección. Como regla general, la siguiente etapa de dicho ataque es la selección de contraseñas para las direcciones recibidas.

El analista hace un análisis detallado de todas las vulnerabilidades descubiertas y las técnicas utilizadas por el pentester, lo que significa que debe tener un buen conocimiento de cómo se explota cada vulnerabilidad, qué es esta vulnerabilidad, qué herramientas se utilizan para atacar y cómo prevenirla. Por supuesto, debe poder indicar esto correctamente en el informe, describir las recomendaciones para que un especialista del lado del cliente pueda comprender fácilmente el problema y eliminarlo.

Entre la ciberseguridad y los negocios

De alguna manera, el trabajo de un analista es similar a las tareas de un escritor técnico que recibe un borrador y crea un documento final. Pero esto es solo una parte del trabajo. Como parte de las actividades del proyecto, el analista se comunica constantemente con los especialistas técnicos, analiza las vulnerabilidades descubiertas y aclara todos los detalles del ataque. Esto le permite comprender bien la esencia técnica del problema, de modo que luego pueda revelarlo en el informe con el mayor detalle posible.

Un analista debería poder presentar los resultados de una prueba de penetración en cualquier nivel: técnico y "empresarial". Un informe técnico permite a un administrador de seguridad de la información eliminar vulnerabilidades, pero dicho documento será completamente incomprensible para el administrador. El CEO no perderá un tiempo precioso en un documento de doscientas páginas e intentará profundizar en la terminología de seguridad de la información. Por ejemplo, ¿cómo hablaría sobre la inyección SQL y CSRF en el procesamiento de pedidos si el presidente de una gran corporación estuviera escuchando?

Además, el analista debe comprender cómo un posible ataque afectará el rendimiento de los sistemas individuales y qué riesgos puede representar para el negocio. Es por eso que periódicamente se contratan analistas para defender un proyecto frente a la gerencia o preparar una breve presentación y un resumen de una página. Incluso hubo casos en los que un analista preparó un breve informe sobre los resultados de un ciberincidente para el ministro. Huelga decir que estos documentos requieren un enfoque especial.

Investigación y comunicación con periodistas

Hay otra parte del trabajo: la investigación. El conocimiento adquirido en los proyectos es único, porque se basa en ataques prácticamente implementados a los sistemas informáticos existentes. El analista se convierte en el custodio de dicho conocimiento.

Si un especialista técnico que realiza un pentest está inmerso en un área de trabajo seleccionada y el rango de sus tareas es bastante típico, entonces el analista se conecta regularmente a muchos proyectos diversos, lo que significa que tiene una imagen general del nivel de seguridad de la información en el contexto de las industrias. Puede evaluar qué vulnerabilidades son más comunes según el tipo de sistema, en qué empresas la protección es peor y qué técnicas de ataque son más relevantes.

Por ejemplo, recientemente llevamos a cabo un gran estudio sobre el tema de los ataques dirigidos contra empresas en Rusia. El resultado fueron cuatro artículos en los que mostramos qué tácticas y técnicas utilizan los grupos cibernéticos que atacan a las empresas rusas en el sector crediticio y financiero , la industria , el complejo de combustibles y energía y las agencias gubernamentales . No mucho antes de eso, analizamos anuncios en foros clandestinos en la web oscura , donde venden y compran diversas herramientas y servicios para ciberataques, y estimamos cuánto podría costar organizar uno de esos ataques para delincuentes.

Nuestra otra investigación se puede encontrar en el sitio web de la empresa .

2. Positive Technologies

Los resultados de una gran cantidad de trabajo sobre análisis de seguridad también se pueden generalizar y presentar de forma impersonal a toda la comunidad de seguridad de la información. El analista reúne la experiencia de varias divisiones de Positive Technologies, escribe artículos que se publican en el sitio web de la empresa, así como en revistas, periódicos, blogs, redes sociales y otros medios, realiza webinars y diserta en conferencias. Con el fin de cubrir los problemas más urgentes de seguridad de la información y ayudar a la audiencia interesada a comprender temas complejos, el analista da comentarios a los periodistas, participa en transmisiones en vivo por televisión y radio, en conferencias de prensa. Izvestia, Kommersant, RBC, RIA Novosti son solo algunos ejemplos de publicaciones que cubren regularmente los resultados del trabajo de nuestros expertos.Este enfoque ayuda a transmitir las tendencias más interesantes en el campo de la seguridad de la información a la comunidad y aumenta la alfabetización general de las personas en seguridad de la información.

Los analistas son únicos en el mercado

En la universidad o en los cursos de formación avanzada, solo proporcionan una base: el analista no puede obtener el conocimiento que recibe en el proceso de trabajo. El analista está constantemente desarrollando y reponiendo la colección de su conocimiento a través de la participación en proyectos. Cada nuevo proyecto brinda la oportunidad de aprender nuevos métodos de ataque y ver cómo se implementan en la práctica. La inmersión en diferentes temas le permite ampliar constantemente sus horizontes. Esta es una oportunidad única para desarrollarse profesionalmente.

Los conocimientos adquiridos en el trabajo se pueden aplicar en otras profesiones. Hay ejemplos en los que un analista se trasladó al departamento de pentest. O cuando un analista se convirtió en un exitoso gerente de proyectos de consultoría. Pero hay quienes, por el contrario, quieren dedicarse al análisis de datos y desarrollarse en esta área.

A nuestro equipo acudieron estudiantes senior y especialistas de diferentes áreas de la seguridad de la información: un ingeniero-diseñador de sistemas de seguridad, un profesor asociado de un departamento de una universidad, un ingeniero inverso, un especialista en certificación de productos de seguridad, especialistas en consultoría en el campo de la protección de datos personales. También hay candidatos de ciencias técnicas. El nivel de formación de los analistas también está confirmado por certificados internacionales: nuestros expertos tienen certificados como OSCP, CISSP, CEH.

Cómo convertirse en analista

Si después de leer este artículo te das cuenta de que ya tienes todas las cualidades que te permitirán unirte a nuestro equipo, y quieres crecer con nosotros, envía tu currículum a profession@ptsecurity.com y nos reuniremos para una entrevista. Si no está seguro de sus habilidades, pero comprende la prueba de penetración y las vulnerabilidades, estamos listos para considerar candidatos exitosos para puestos junior. El desarrollo de especialistas es una de nuestras tareas prioritarias.