Algunas estadísticas

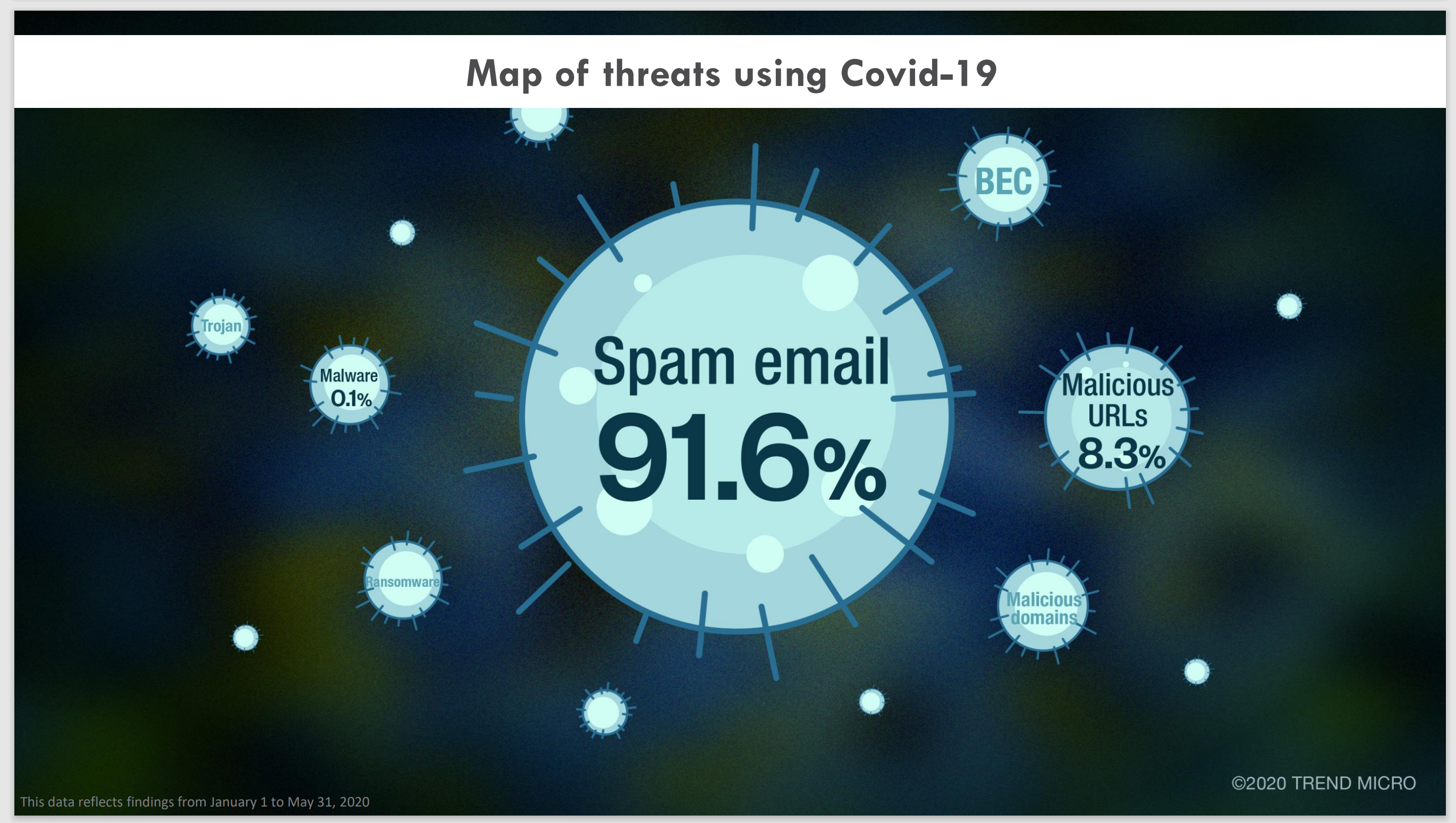

Un mapa de los vectores de distribución utilizados por las campañas de la marca COVID-19. Fuente: Trend Micro

La principal herramienta para los ciberdelincuentes siguen siendo los correos no deseados y, a pesar de las advertencias de las agencias gubernamentales, los ciudadanos continúan abriendo archivos adjuntos y siguiendo enlaces en correos electrónicos fraudulentos, lo que contribuye a una mayor propagación de la amenaza. El miedo a contraer una infección peligrosa lleva al hecho de que, además de la pandemia de COVID-19, uno tiene que luchar contra la pandemia cibernética, toda una familia de amenazas cibernéticas del "coronavirus".

La distribución de los usuarios que hicieron clic en enlaces maliciosos parece bastante lógica:

distribución por país de los usuarios que abrieron un enlace malicioso desde un correo electrónico en enero-mayo de 2020. Fuente: Trend Micro

En primer lugar, por un amplio margen, los usuarios de Estados Unidos, donde al momento de escribir este artículo había casi 5 millones de casos. Rusia, que también es uno de los países líderes en términos de casos de COVID-19, se encuentra entre los cinco primeros en términos de número de ciudadanos especialmente crédulos.

Pandemia de ciberataque

Los principales temas que utilizan los ciberdelincuentes en los correos electrónicos fraudulentos son los retrasos en la entrega debido a la pandemia y las notificaciones relacionadas con el coronavirus del Ministerio de Salud o de la Organización Mundial de la Salud.

Los dos temas de correo electrónico fraudulentos más populares. Fuente: Trend Micro La

"carga útil" más común en estos correos electrónicos es Emotet, un ransomware ransomware que apareció en 2014. El cambio de marca de Covid ayudó a los operadores de malware a aumentar la rentabilidad de la campaña.

El arsenal de estafadores de Covid también incluye:

- sitios web gubernamentales falsos para recopilar datos de tarjetas bancarias e información personal,

- sitios informantes sobre la propagación de COVID-19,

- portales falsos de la Organización Mundial de la Salud y los Centros para el Control de Enfermedades,

- espías y bloqueadores móviles disfrazados de programas útiles para informar sobre infecciones.

Prevenir ataques

En un sentido global, la estrategia para hacer frente a una ciberpandémica es similar a la utilizada en la lucha contra las infecciones comunes:

- detección,

- respuesta,

- prevención,

- previsión.

Evidentemente, el problema sólo puede superarse mediante la implementación de un conjunto de medidas enfocadas a largo plazo. La lista de medidas debe basarse en la prevención.

Así como se propone mantener la distancia, lavarse las manos, desinfectar las compras y usar máscaras para protegerse contra COVID-19, los sistemas de monitoreo de ataques de phishing, así como las herramientas de prevención y control de intrusiones, pueden excluir la posibilidad de un ciberataque exitoso.

El problema con tales herramientas es una gran cantidad de falsos positivos, que requieren enormes recursos para procesar. El uso de mecanismos de seguridad básicos, como antivirus convencionales, herramientas de control de aplicaciones y evaluación de la reputación del sitio, puede reducir significativamente el número de notificaciones sobre eventos falsos positivos. De esta forma, el equipo de seguridad podrá estar atento a nuevas amenazas, ya que los ataques conocidos se bloquearán automáticamente. Este enfoque le permite distribuir uniformemente la carga y mantener un equilibrio de eficiencia y seguridad.

El seguimiento de la fuente de infección es fundamental durante una pandemia. Asimismo, identificar el punto de partida para la implementación de la amenaza en ciberataques permite proteger sistemáticamente el perímetro de la empresa. Para garantizar la seguridad en todos los puntos de entrada a los sistemas de TI, se utilizan herramientas de la clase EDR (Endpoint Detection and Response). Al capturar todo lo que sucede en los puntos finales de la red, le permiten restaurar el historial de cualquier ataque y averiguar qué nodo fue utilizado por los ciberdelincuentes para penetrar en el sistema y extenderse por la red.

La desventaja de EDR es una gran cantidad de notificaciones no relacionadas de diferentes fuentes: servidores, equipos de red, infraestructura en la nube y correo electrónico. La exploración de datos dispersos es un proceso manual que requiere mucho tiempo y puede llevar a pasar por alto algo importante.

XDR como cibervacuna

La tecnología XDR, que es un desarrollo de EDR, está diseñada para resolver los problemas asociados con una gran cantidad de alertas. La "X" en esta abreviatura denota cualquier objeto de infraestructura al que se puede aplicar la tecnología de descubrimiento: correo, red, servidores, servicios en la nube y bases de datos. A diferencia de EDR, la información recopilada no se transfiere simplemente a SIEM, sino que se recopila en un almacenamiento universal, en el que se sistematiza y analiza mediante tecnologías Big Data.

Diagrama de bloques de interacción entre XDR y otras soluciones de Trend Micro

Este enfoque, en comparación con la mera acumulación de información, le permite detectar más amenazas utilizando no solo datos internos, sino también la base de amenazas global. Además, cuantos más datos se recopilen, más rápido se identificarán las amenazas y mayor será la precisión de las alertas.

El uso de inteligencia artificial permite minimizar el número de alertas, ya que XDR genera alertas de alta prioridad enriquecidas con un contexto más amplio. Como resultado, los analistas de SOC pueden concentrarse en las notificaciones que requieren una acción inmediata, en lugar de verificar manualmente cada mensaje para calcular las relaciones y el contexto. Esto mejorará significativamente la calidad de las previsiones de futuros ciberataques, de los que depende directamente la eficacia de la lucha contra las ciber pandemias.

La predicción precisa se logra mediante la recopilación y correlación de diferentes tipos de datos de detección y actividad de los sensores de Trend Micro implementados en diferentes niveles dentro de una organización: terminales, dispositivos de red, correo electrónico e infraestructura en la nube.

El uso de una única plataforma facilita enormemente el trabajo de un servicio de seguridad de la información, ya que recibe una lista estructurada y priorizada de alertas, trabajando con una única ventana de presentación de eventos. La identificación rápida de las amenazas permite responder rápidamente a ellas y minimizar sus consecuencias.

Nuestras recomendaciones

La experiencia de siglos de lucha contra las epidemias muestra que la prevención no solo es más eficaz que el tratamiento, sino que también tiene un costo menor. Como muestra la práctica moderna, las epidemias informáticas no son una excepción. Prevenir la infección de la red de la empresa es mucho más económico que pagar un rescate por el ransomware y pagar a las contrapartes una compensación por las obligaciones incumplidas. Garmin pagó

recientemente al ransomware $ 10 millonespara obtener un programa decodificador para sus datos. A esta cantidad hay que sumar las pérdidas por inaccesibilidad de los servicios y daños reputacionales. Una simple comparación del resultado obtenido con el costo de una solución de seguridad moderna nos permite sacar una conclusión inequívoca: la prevención de amenazas a la seguridad de la información no es un caso en el que los ahorros estén justificados. Las consecuencias de un ciberataque exitoso costarán a la empresa significativamente más.