¿Alguna vez ha pensado en el hecho de que la era de la criptografía personalizada se ha ido irrevocablemente? No, no estoy diciendo que el cifrado de mensajeros y criptomonedas esté en desgracia hoy. Me refiero al viejo RBS, en otras palabras, a los sistemas banco-cliente. Hace unos 10 años, cualquier banco cliente que se precie consistía en software y un token con firma digital. Y hoy en día es casi una rareza, todo el mundo está cambiando a confirmaciones por SMS en todas partes, lo que sin duda es un orden de magnitud más conveniente que jugar con la configuración de los proveedores de cifrado y la instalación de certificados de CPU.

¿Cuál es el problema, la conveniencia realmente ha superado la seguridad en un área como las finanzas? Pero no, resulta que la seguridad de ambas opciones es igualmente baja. ¿Cómo es? Bueno, está claro que la autenticación de SMS está lejos de ser la seguridad ideal con la capacidad de interceptar y reemplazar SMS, ¡pero la cripta está incluso en el soporte de hardware! El punto es que cualquier sistema de seguridad es evaluado por su eslabón más débil.

Alice y Bob

Describiré el problema usando el ejemplo de Alice y Bob. Imagine que Alice sostiene un teléfono inteligente en una mano, en cuya pantalla se muestra un documento de pago. Y, por otro lado, hay un token inalámbrico firmado digitalmente. Alice deberá firmar una orden de pago electrónico, para ello basta con emparejar el token y el teléfono inteligente y hacer clic en "firmar".

Como si todo fuera lo suficientemente simple y seguro: ambos dispositivos pertenecen a Alice y ambos están en sus manos. Pero digamos que está Bob, que decide en este momento interceptar el documento de Alice y enviar otro documento a su token, por ejemplo, una orden de pago, en la que una gran cantidad pasará de la cuenta de Alice a una cuenta desconocida.

Aquí no consideraremos varios escenarios sobre cómo hacer esto, basta con enumerar aquellas áreas potencialmente inseguras donde Bob puede realizar la sustitución prevista. Entonces, el área de ataque potencial incluye: sistema operativo de teléfono inteligente, procesador, procesador de video, RAM, canal de comunicación inalámbrica. La interceptación remota del control del teléfono inteligente le permite a Bob organizar un ataque en cualquiera de las áreas enumeradas aproximadamente de acuerdo con el siguiente algoritmo: rastrear que la puerta de enlace del token está abierta para recibir datos, interceptar el documento de Alice en el camino desde la RAM al transmisor inalámbrico, enviar su documento a la puerta de enlace del token, recibir desde el receptor inalámbrico del teléfono inteligente documento firmado y envíelo a un host específico. Al mismo tiempo, muestra información sobre el documento firmado con éxito de Alice en la pantalla del teléfono inteligente.El ataque se puede llevar a cabo a través de un canal de comunicación inalámbrico, pero en general el algoritmo de ataque será el mismo.

Alguien puede tener una pregunta: ¿qué pasa con la criptografía? ¿Es realmente imposible usar el cifrado para protegerse contra Bob? El cifrado se puede usar, por supuesto, pero desafortunadamente, es imposible ocultar las claves de Bob, quien tomó el control del teléfono inteligente, en el teléfono inteligente. Pero incluso si las claves de cifrado se toman fuera del dispositivo, esto no salvará la situación, ya que Tiene sentido cifrar un documento electrónico solo antes de enviarlo a un token para proteger el canal inalámbrico. Todas las demás operaciones con el documento en el propio teléfono inteligente se llevan a cabo exclusivamente de forma abierta. En esta situación, el usuario solo puede confiar en el antivirus actualizado y la lucha contra el fraude bancario.

Sobre antifraude

Me gustaría decir algunas palabras sobre esta controvertida tecnología. Si alguien se ha encontrado con esto, me entenderá. Cualquier pago sospechoso desde el punto de vista del banco se bloquea instantáneamente, y con él se bloquea la cuenta, seguido de una maratón de varios días de recopilación de documentos y de demostrarle al banco que eres un buen ciudadano que deseaba transferir dinero a otro buen ciudadano. Bueno, esto es así, inspirado en eventos recientes de mi propia experiencia.

MITM, o mejor dicho MID

Así que tenemos una especie de amenaza de hombre en el medio - "Man In The Middle" (MITM). En este caso, en el medio entre la pantalla del teléfono inteligente y el token firmado digitalmente. Pero a diferencia del clásico ataque man-in-the-middle, es imposible neutralizarlo usando métodos criptográficos. No sé si este tipo de ataque tiene su propio término específico, lo llamamos "Man In Device" (MID) . En lo que sigue, llamaré a este ataque de esta manera.

Las crecientes capacidades de los ciberdelincuentes para interceptar de forma remota el control de la computadora o teléfono inteligente de otra persona abren perspectivas para varios ataques de piratas informáticos. Además, el mayor daño puede ser causado por ataques relacionados con la firma electrónica: la sustitución de documentos al firmar y con la sustitución de documentos al visualizarlos. Por ejemplo, se le muestra en su teléfono inteligente un pasaporte electrónico, poder notarial electrónico, identificación electrónica, boleto electrónico, etc. La autenticidad del documento se confirma mediante una firma electrónica, pero ¿cómo se puede verificar de manera rápida y confiable que el documento electrónico está realmente firmado con una firma electrónica y cumple con el estándar? Espero que todos entiendan que el sello con las palabras "firmado por firma electrónica calificada" no tiene nada que ver con la firma electrónica,y en Photoshop se puede pegar a cualquier documento electrónico.

Una cosa es que si usted está de servicio necesita verificar constantemente la autenticidad de dichos documentos electrónicos; en este caso, debe tener una herramienta certificada para recibir, ver y verificar documentos electrónicos. Por ejemplo, un escáner QR y una computadora conectada con software certificado preinstalado.

Pero si usted es un usuario simple o en su organización no es necesario realizar estas operaciones regularmente y tiene un teléfono inteligente común para verificar un documento electrónico, entonces corre el riesgo de convertirse en víctima de un ataque con una sustitución de documentos en la pantalla de su dispositivo.

¿Qué hay en el mercado?

¿Existen métodos y dispositivos para neutralizar el ataque de hombre en dispositivo hoy? Sí, existen estos dispositivos, estos son terminales de usuario de la clase Trust Screen.

Su principio de funcionamiento es evitar físicamente que un atacante ingrese al dispositivo. De hecho, este es el mismo teléfono inteligente, pero con software preinstalado y certificado, con software integrado para trabajar con firma digital y aislado del mundo exterior. Y solo tiene dos funciones: aceptar un documento electrónico de cierto formato, mostrarlo, firmarlo y devolverlo con una firma. O acepte el documento firmado, muestre el documento en sí y un mensaje sobre la validez de la firma digital. En general, es conveniente, seguro y confiable, pero me gustaría tener algo más compacto para tales casos, idealmente que no requiera carga y algo que esté siempre a mano.

Con esta actitud, hace 1,5 años, comenzamos a intercambiar ideas en busca de una nueva solución a la amenaza Man In Device.

De vuelta a Alice y Bob

Para aclarar la solución encontrada, volvamos una vez más al modelo de amenazas con Alice y Bob. Entonces, Alice todavía sostiene un teléfono inteligente en una mano, sin importar la marca y el modelo y sin importar con qué sistema operativo. Llamémoslo un dispositivo no confiable. Por otro lado, Alice sostiene un determinado dispositivo con una firma digital, asumiremos que se trata de un dispositivo certificado de confianza fabricado de acuerdo con todos los cánones de seguridad de la información y Bob no puede piratear el dispositivo de Alice. Pero Bob se metió fácilmente en el teléfono inteligente de Alice y está listo para implementar el ataque Man In Device en él.

Puede notar que hasta ahora la situación no es diferente a la descrita anteriormente, en la que Bob fácilmente ejecuta un fraude de suplantación de documentos. ¿Dónde está la solución?

La solución que encontramos, que llamamos "efecto de visualización confiable", no neutraliza estos ataques, pero nos permite garantizar que se muestre el documento correcto en la pantalla del teléfono inteligente. Este principio es similar a la idea de la criptografía cuántica, en la que el canal de comunicación no está protegido, pero se garantiza que las partes determinarán el intento de interceptar la clave. Entonces, en nuestra tecnología, no nos comprometemos a abrazar la inmensidad en un intento de proteger los canales de comunicación, el sistema operativo, el procesador, etc., pero nuestra solución es capaz de determinar de manera confiable el hecho de la sustitución o modificación de un documento electrónico en cualquier dispositivo que no sea de confianza, ya sea un teléfono inteligente o personal. computadora.

Para entender cómo funciona nuestra tecnología, imaginemos una vez más que para firmar un documento, se envía un archivo con un documento desde un teléfono inteligente a un dispositivo confiable. Pero a lo largo de la ruta del documento, el atacante tiene muchas formas de reemplazar el documento o los datos que contiene. Y aquí surge la pregunta principal. ¿Cómo puede asegurarse de que un pequeño dispositivo confiable que no tiene una pantalla para mostrar el documento recibido haya recibido el documento correcto? En nuestra solución, devolvemos el documento desde el dispositivo de confianza y volvemos a mostrar su imagen en la pantalla del teléfono inteligente, pero proporcionando la imagen del documento en el dispositivo de confianza con ciertas etiquetas de seguridad generadas de una manera especial. La tecnología desarrollada crea un "efecto de visualización confiable" debido a los principios de la criptografía visual, una dirección exótica en el campo de la criptografía moderna.

Acerca de la criptografía visual

Uno de los métodos más famosos pertenece a Moni Naor y Adi Shamir, quienes lo desarrollaron en 1994. Demostraron un esquema gráfico secreto compartido, según el cual la imagen se dividió en n partes para que solo una persona con todas las n partes pudiera descifrar la imagen, mientras que las otras n-1 partes no mostraban ninguna información sobre la imagen original.

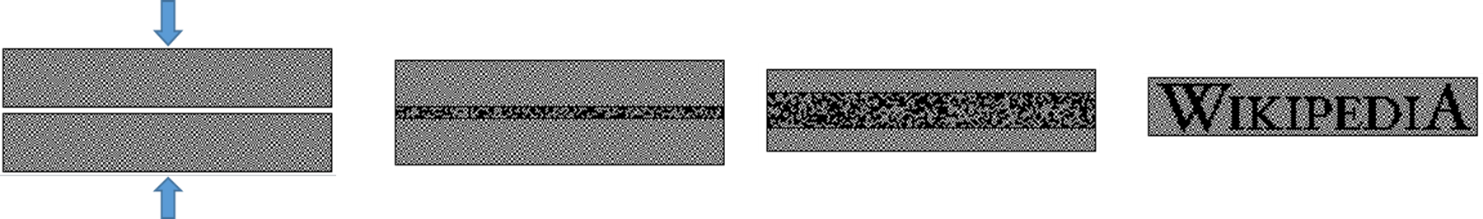

Conectar secretos separados le permite ver información oculta

En nuestra tecnología, el mecanismo inverso funciona: tres secretos se combinan en un solo todo, lo que no le permite aislar cada uno de los secretos en un tiempo estrictamente limitado. Y solo dividir el todo en tres partes originales te permite ver la información escondida en ellas.

Aquí se esconden 3 secretos

los secretos se dividen

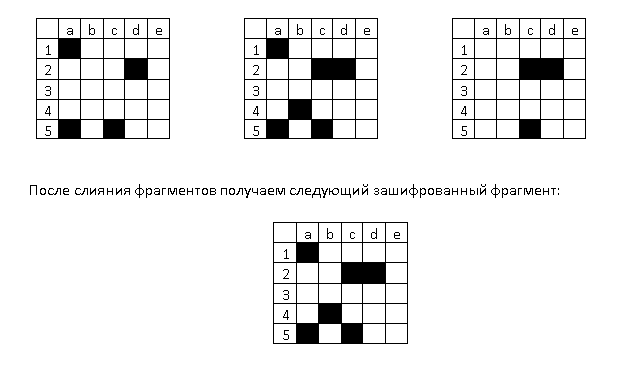

Analicemos el esquema criptográfico del algoritmo.

El texto original consta de tres imágenes en blanco y negro, cada píxel es 0 - transparente o 1 - negro.

Cuando las imágenes se superponen entre sí, los píxeles se fusionan de acuerdo con el siguiente principio:

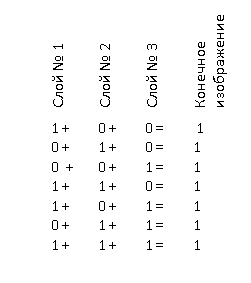

1) 0 + 0 + 0 = 0

2) 1 + 0 + 0 = 1 o 0 + 1 + 0 = 1 o 0 + 0 + 1 = 1

3) 1 + 1 + 0 = 1 o 1 + 0 + 1 = 1 o 0 + 1 + 1 = 1

4) 1 + 1 + 1 = 1

Así, la fusión de imágenes conduce a la pérdida de cierta información (líneas 2 y 3), que no permitirá sin una clave restaurar cada una de las imágenes por separado. Esta es la etapa de encriptación.

Ahora le mostraré cómo generar una clave de descifrado, es decir, descomponer la imagen en sus componentes originales.

Por ejemplo, tenemos ante nosotros tres fragmentos de las imágenes originales, superpuestos entre sí:

El fragmento encriptado de la imagen contiene píxeles negros y transparentes y tiene menos información que las tres imágenes originales.

Para crear una clave de descifrado, debe ejecutar los píxeles negros en cada fragmento de las imágenes originales y hacerlos coincidir de acuerdo con las coordenadas.

La clave resultante contendrá las coordenadas de los píxeles negros en la imagen cifrada y su contenido original.

En el ejemplo dado, se obtendrá la siguiente clave:

a1: 110, c2: 011, d2: 111, b4: 010, a5: 110, c5: 111

donde a1 son las coordenadas del píxel negro en la imagen cifrada y 110 son los colores de los píxeles con las mismas coordenadas en las imágenes originales.

Este algoritmo criptográfico es esencialmente una función unidireccional con una clave.

Sobre la fuerza criptográfica

Calculemos la resistencia criptográfica de este algoritmo. Cada píxel negro es el resultado de la fusión de píxeles de tres capas. Al mismo tiempo, como se muestra arriba, hay 7 opciones para tal fusión, las daré nuevamente:

Así, en un pequeño fragmento de la imagen dada en el ejemplo, que consta de 6 píxeles negros, hay 7 elevado a 6 o 117,649 opciones de descomposición en imágenes originales. ...

Es fácil estimar que si, por ejemplo, aparecen 1000 píxeles de este tipo en una imagen de tamaño completo,entonces el número de opciones será de 7 elevado a 1000, que serácombinaciones.

Está claro que con una resistencia criptográfica determinada, un método de pirateo directo es imposible. Pero el posible atacante tiene otros métodos de criptoanálisis.

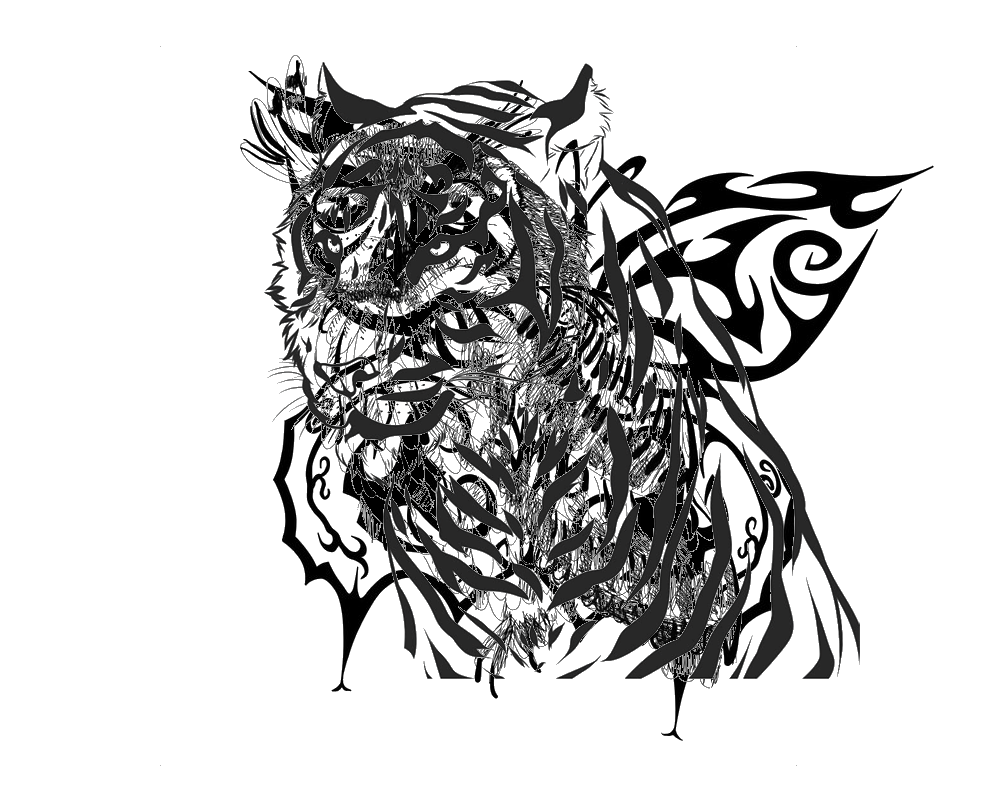

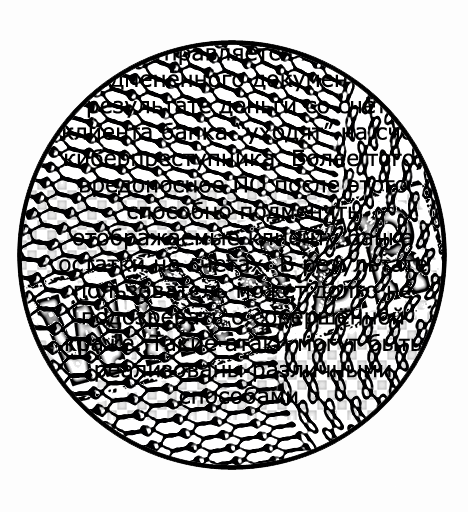

Teniendo en cuenta el hecho de que recientemente, los sistemas de reconocimiento de imágenes basados en redes neuronales han logrado grandes avances, un atacante potencial podría usarlos para reconocer una imagen de un código de autenticidad en una sola imagen. Sin embargo, esta herramienta en este caso será impotente por tres razones.

Primero, el código de autenticidad se muestra en forma deformada en forma de captcha. Además, la ubicación del captcha y el ángulo de inclinación también son aleatorios.

En segundo lugar, el captcha se mezcla con la imagen de la cuadrícula de seguridad, que tiene un patrón aleatorio y el texto del documento.

Y en tercer lugar, el tiempo para un intento de reconocer al atacante es extremadamente corto, 1-2 segundos. Este es exactamente el tiempo que debe pasar desde el momento en que el usuario presiona el botón en el dispositivo confiable y la imagen aparece en la pantalla del dispositivo no confiable.

Trate de reconocer una palabra clave mezclada con una red de seguridad y parte del texto del documento.

Después de la decoloración de la malla protectora

El mismo fragmento después de que la capa con la malla protectora se decolora parcialmente: la palabra clave se reconoce fácilmente

¿Es todo tan suave?

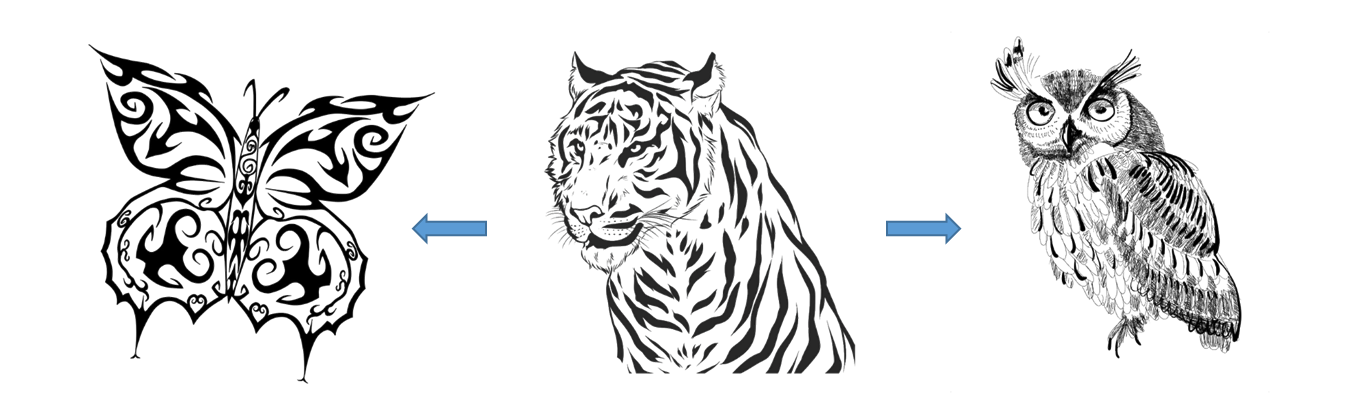

Sin embargo, una descripción general de la tecnología presentada estaría incompleta sin mencionar una laguna potencial que un pirata informático podría explotar. El hecho es que el atacante Bob conoce de antemano una de las tres capas en una sola imagen: esta es una imagen con el texto del documento. Naturalmente, Bob también tiene una imagen de su propio documento, con la que reemplazará el documento de Alice. Y luego la tarea de Bob se puede simplificar enormemente. Conociendo uno de los tres secretos en forma de capa con una imagen de texto, puedes restar una máscara con una imagen de este secreto de una sola imagen. Como resultado, habrá una imagen que incluye 2 capas, con una malla protectora y un código de autenticidad. Luego, la imagen resultante se mezcla con la imagen del texto del documento original. Y eso es todo: el problema de la piratería está resuelto.

Sin embargo, aquí no todo es tan sencillo: en aquellas zonas donde se mezclan píxeles de texto con píxeles de la cuadrícula de seguridad y / o el código de autenticidad, después de restar la máscara, quedarán huecos visibles. Pero si el texto original difiere del falso por una pequeña cantidad de caracteres en el fragmento local, luego de que la imagen residual de la cuadrícula de seguridad con el código de autenticidad se imponga al texto original, estos espacios en la mayoría de las secciones desaparecerán y permanecerán solo en un pequeño fragmento donde se realizó la sustitución. Por lo tanto, es posible que Alice ni siquiera se dé cuenta de que el documento ha sido modificado.

Decisión

Para evitar la posibilidad de piratería de acuerdo con el escenario anterior, se propone una solución bastante simple. En el dispositivo de confianza, la imagen del texto del documento se deforma previamente ligeramente utilizando valores aleatorios. La forma más fácil de deformar es cambiar el ancho de cada uno de los 4 márgenes de cada página del documento.

Además, el ancho de cada campo cambiará a su valor aleatorio, ya sea hacia arriba o hacia abajo. Basta cambiar el ancho de los campos en unos pocos píxeles y este ataque será visible a simple vista en forma de artefactos residuales de las partes de los caracteres colgantes después de restar la máscara. Si el texto del documento contiene líneas, como en el ejemplo siguiente, cuando el texto se deforma, las imágenes de las líneas no se ven afectadas.

la suave decoloración de la red de seguridad le permite asegurarse de que el texto del documento no cambie.

Para facilitar la comprensión, se ofrece un ejemplo con imágenes en blanco y negro. Pero con una cierta modificación del algoritmo, también se puede aplicar a imágenes en color.

Ahora unas palabras sobre el papel del usuario en esta tecnología. El uso de métodos de criptografía visual en tecnología implica el uso de la visión del usuario como la principal métrica para evaluar la ausencia o presencia de un ataque de hombre en dispositivo. De hecho, estamos hablando de validación visual, que se expresa en dos operaciones sucesivas realizadas por el usuario:

1.Comparar el código de autenticidad en el indicador de un dispositivo confiable con el código de autenticidad en el captcha en la imagen del documento.

como dispositivo confiable, se propone crear una tarjeta de plástico especial

con un indicador de un código de autenticidad y botones "confirmar" y "cancelar"

2.Comparación del texto mostrado con una disminución gradual en el contraste de las capas con una malla protectora y códigos de autenticidad con el texto original del documento

La última operación se basa en la capacidad de una persona para darse cuenta el más mínimo cambio en el panorama general. Así como un cazador puede notar un juego en movimiento en el bosque a través de las ramas de los árboles en sus contornos más leves, aquí el usuario puede ver claramente que el texto del documento que emerge gradualmente no cambia cuando el contraste de las otras dos capas de la imagen disminuye y se corresponde con el original en contexto.

Es la validación visual la que crea el efecto final de visualización confiable.

PD En la siguiente parte, intentaré hablar sobre los problemas que tuve que enfrentar al desarrollar un prototipo, cómo es posible transferir algunos de los complejos cálculos de un dispositivo confiable a un servidor confiable sin comprometer la seguridad, y si logramos encontrar un inversor en el proyecto.