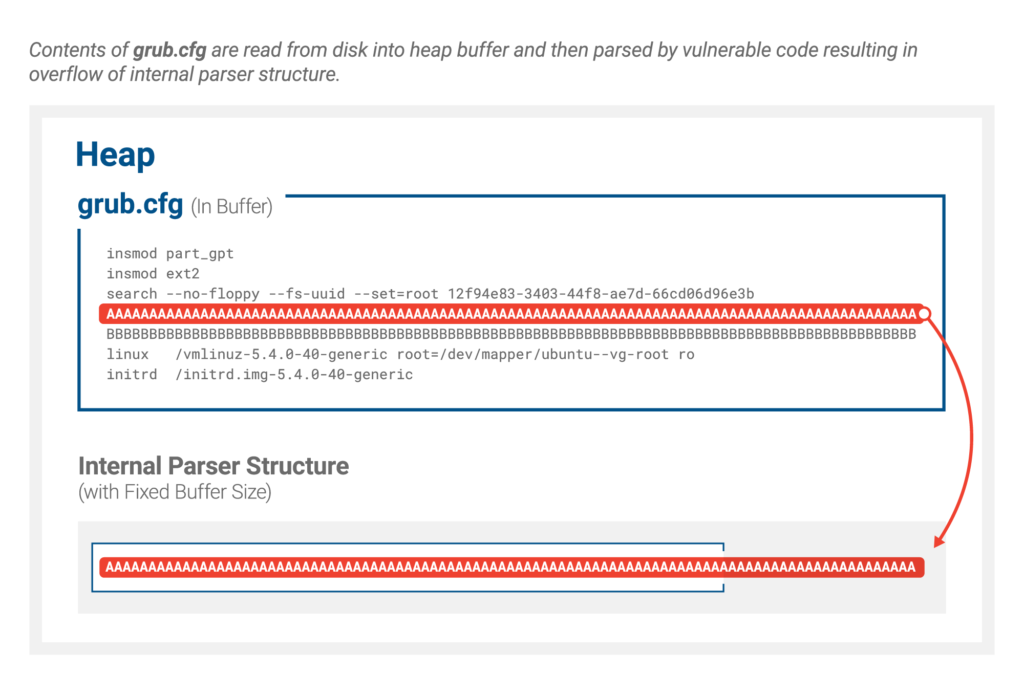

Las características técnicas de la vulnerabilidad se describen con suficiente detalle (pero sin ejemplos de explotación) en el informe Eclypsium. El código Grub2 para analizar el archivo de configuración textual maneja la situación cuando la línea de entrada es demasiado larga. Un error en su código podría causar que los datos se carguen de todos modos y un desbordamiento del búfer. En este caso, no es la vulnerabilidad lo más importante, sino sus consecuencias. Anteriormente, ya ha habido situaciones en las que una versión desprotegida de Grub (debido a un error de configuración) tuvo que agregarse a la llamada Lista de revocación de UEFI- una lista de calces que el sistema actualizado se negará a ejecutar. Esta lista debe entregarse de alguna manera a un sistema específico, lo que puede realizarlo el proveedor de hardware o el desarrollador del sistema operativo, por ejemplo, Microsoft, que, entre otras cosas, es responsable de certificar el código de arranque, incluso para los sistemas Linux. Cualquier error en una actualización aplicada en una etapa temprana puede hacer que la computadora o el servidor sean completamente inoperables.

En otras palabras, una actualización de Grub que cubra las vulnerabilidades recién descubiertas no es suficiente para solucionar el problema. Es necesario para evitar que se ejecuten versiones anteriores de Grub2 agregando sus calzas asociadas a la Lista de revocación de UEFI. Según Eclypsium, será necesario bloquear más de 80 cargadores de arranque intermedios, y esto ya excluirá la posibilidad de lanzar código arbitrario si la actualización llega de alguna manera a una placa base específica con una versión UEFI específica. Y, por cierto, dado que la vulnerabilidad se encontró en un código genérico independiente de la plataforma, los dispositivos de la arquitectura arm64 también se ven afectados.

Además, los sistemas de recuperación de desastres para computadoras o servidores deberán actualizarse; de lo contrario, es posible que la herramienta de recuperación no funcione en el futuro. Deberá probar los parches de Grub, los nuevos cargadores intermedios y las actualizaciones de la Lista de revocación. Incluso una simple actualización de Grub2 ya causa problemas: consulte el informe sobre Habré sobre la inoperabilidad de los servidores que ejecutan CentOS después de instalar la corrección de errores RHSA-2020: 3216que cubre esta vulnerabilidad. Llevará mucho tiempo resolver el problema, y es por eso que se verificó el código Grub2 en busca de vulnerabilidades similares para que no tuviera que pasar por este proceso varias veces. Por un lado, esta vulnerabilidad no representa un peligro real en este momento. Por otro lado, incluye un complejo mecanismo de interacción entre desarrolladores de software y hardware, que en este caso es inevitable. Buena confirmación de la sabiduría convencional de que la seguridad es un proceso, no un resultado.

Que mas paso

Garmin está abordando las consecuencias de un ataque a su propia infraestructura detalladas en el resumen anterior . A partir del 3 de agosto, los servicios de Garmin Aviation se han restaurado por completo, incluido FlyGarmin. La funcionalidad del servicio en la nube Garmin Connect para los relojes inteligentes de la compañía se ha restaurado parcialmente . El sitio web Bleeping Computer, nuevamente citando fuentes anónimas, informa que la compañía ha recibido una clave para descifrar los datos afectados por el troyano ransomware. Cómo exactamente no está claro, pero hay pocas opciones posibles aquí. Los expertos de Kaspersky Lab han publicado un análisis detallado de la muestra de WastedLocker, que (muy probablemente) atacó a Garmin.

Otro gran ataque de extorsiónocurrió en la empresa de viajes CWT. Los atacantes exigen un rescate de $ 4.5 millones.

En los EE. UU., Se arrestó a sospechosos por piratear docenas de cuentas de Twitter a mediados de julio . Los ladrones fueron rápidamente identificados gracias a su descuido. Por ejemplo, se utilizó una dirección de correo electrónico en un foro de piratas informáticos y en un intercambio de criptomonedas, y un pirateo del foro nos permitió asociar una cuenta con una IP real. Más detalles están en la publicación de ZDNet y en Habré .

Una vulnerabilidad en los adaptadores Grandstream VoIP permite que sean pirateados en la etapa de configuración inicial, incluido el uso de un paquete SIP preparado.

Zoom cerradoUna vulnerabilidad "infantil" que permitía descifrar contraseñas para acceder a la teleconferencia. Las contraseñas en Zoom son de seis dígitos, y la cantidad de intentos para ingresar no está limitada de ninguna manera; podría ser descifrada por la fuerza bruta, conociendo solo el ID de la reunión (generalmente constante).

Se encontró una nueva vulnerabilidad de diez puntos en el complemento wpDiscuz para procesar comentarios en sitios que ejecutan Wordpress con la capacidad de ejecutar código arbitrario. 70 mil sitios afectados.