Los datos del usuario no son moneda de cambio. Apple ha realizado importantes esfuerzos para construir su reputación luchando firmemente contra el FBI y otros funcionarios encargados de hacer cumplir la ley que buscan oportunidades arbitrarias de recopilación de datos sobre los propietarios de iPhone.

En 2016, Apple se negó a debilitar las defensas de iOS para que el FBI pudiera desbloquear el iPhone del tirador de San Bernardino. Después de incautar el teléfono inteligente de Syed Farouk y fallar diez veces con un código PIN de cuatro dígitos, los agentes de la ley bloquearon el teléfono inteligente. Luego, el FBI exigió que Apple creara un sistema operativo especial en el que es posible forzar bruta el código de seguridad ...

Al principio, las cosas no iban a favor de Apple; el Tribunal de Distrito de los Estados Unidos para California se puso del lado de las fuerzas del orden. Apple presentó una apelación, comenzó la burocracia y, como resultado de la reunión, el juicio terminó por iniciativa del FBI.

Al final, los federales se salieron con la suya con Cellebrite, una empresa privada israelí de análisis forense digital, por más de un millón de dólares estadounidenses . Por cierto, no se encontró nada en el teléfono inteligente.

De manera extraña, cuatro años después, la historia se repitió casi exactamente. En enero de 2020, no cualquiera, sino el fiscal general de los Estados Unidos, William Barr, pidió a la compañía que ayudara a los investigadores a obtener acceso al contenido de dos iPhones utilizados durante un tiroteo en una base aérea naval en Pensacola, Florida, en diciembre de 2019. No es de extrañar que Apple haya recibido otro rechazo.

Vale la pena enfatizar que en ambos casos no se trató de una transferencia única de información de Apple. Esto está bien, la empresa transfiere metadatos, copias de seguridad de iCloud con solicitudes oficiales y autorizadas de las fuerzas del orden. La negativa se cumple con demandas para crear y proporcionar una llave maestra universal, un firmware especial de iOS que permite desbloquear teléfonos inteligentes confiscados.

Es esta circunstancia la que causa la mayor oposición de la administración de Apple y personalmente del CEO Tim Cook, quienes creen razonablemente que no hay ni pueden ser puertas traseras benignas, y que la protección integral de su plataforma móvil es solo la primera novedad. Una ganzúa en buenas manos se convierte muy pronto en una ganzúa en manos de personas dudosas, y tal vez estará allí desde el primer día.

Entonces, ahora sabemos que iOS no tiene lagunas especiales creadas para las agencias de aplicación de la ley. ¿Significa esto que el iPhone es inmune a la penetración y al robo de datos?

Comprobación de vulnerabilidad de BootROM m8

A finales de septiembre de 2019, un investigador de seguridad de la información con el apodo axi0mX publicó el código de explotación en Github para casi todos los dispositivos Apple con chips A5 - A11. La peculiaridad de la vulnerabilidad encontrada es que se encuentra a nivel de hardware y no puede ser eliminada por ninguna actualización de software, ya que está oculta en el propio mecanismo de protección de arranque seguro BootROM, también conocido como SecureROM.

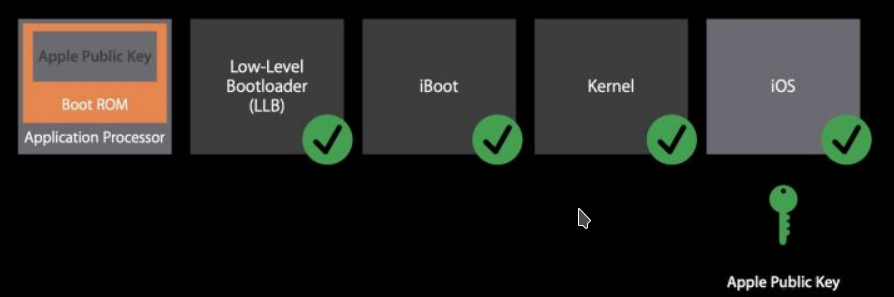

El modelo de arranque de iOS de la presentación de Apple WWDC 2016.

Durante el arranque en frío, SecureROM es el primero en ejecutarse desde una memoria de solo lectura, que es el código más confiable en el procesador de aplicaciones y, por lo tanto, se ejecuta sin ninguna verificación. Esta es la razón por la que los parches de iOS son impotentes aquí. Y también es extremadamente importante que SecureROM sea responsable de la transición del dispositivo al modo de recuperación (Actualización del firmware del dispositivo) a través de la interfaz USB cuando se presiona una combinación especial de teclas.

Cambiando iOS al modo DFU.

La vulnerabilidad Use-after-Free ocurre cuando hace referencia a la memoria después de que se ha liberado. Esto puede tener consecuencias desagradables, como fallas del programa, valores impredecibles o, como en este caso, la ejecución de código de terceros.

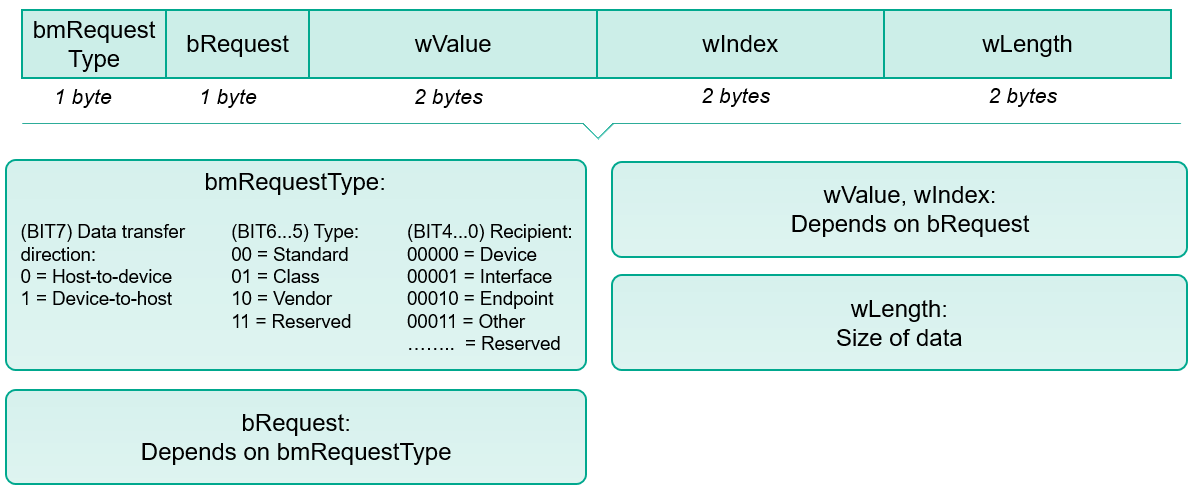

Para empezar, para comprender el mecanismo de explotación, debemos comprender cómo funciona el modo de recuperación del sistema. Cuando un teléfono inteligente ingresa al modo DFU, en el momento de la inicialización, se asigna un búfer de E / S y se crea una interfaz USB para procesar las solicitudes a DFU. Cuando el paquete de instalación 0x21, 1 llega a través de la interfaz USB en la etapa de transferencia de control USB, el código DFU, después de determinar la dirección y el tamaño del bloque, copia los datos del búfer de E / S en el área de la memoria de arranque.

Estructura del paquete de configuración de transferencia de control USB.

La conexión USB permanece activa mientras se carga la imagen de firmware, después de lo cual finaliza normalmente. Sin embargo, también existe un escenario anormal para salir del modo DFU, para esto debe enviar la señal de cancelación de DFU de acuerdo con el código bmRequestType = 0x21, bRequest = 4. Al mismo tiempo, se conserva el contexto global del puntero al búfer de datos y el tamaño del bloque, creando así una situación clásica de vulnerabilidad Use-after-Free.

Checkm8 esencialmente explota una vulnerabilidad Use-after-Free en el proceso DFU para permitir la ejecución de código arbitrario. Este proceso consta de varias etapas, pero una de las más importantes es la conocida como heap feng shui , que baraja el montón de una manera especial para facilitar la explotación de la vulnerabilidad.

Ejecute el comando ./ipwndfu -p en macOS.

En términos prácticos, todo se reduce a poner el iPhone en modo DFU y ejecutar un simple comando ./ipwndfu -p. El resultado de la acción del script Python es desbloquear todo el sistema de archivos del teléfono inteligente con acceso no autorizado. Esto hace posible instalar el software iOS de fuentes de terceros. Por lo tanto, los atacantes y los agentes del orden pueden acceder a todo el contenido de un teléfono inteligente robado o incautado.

La buena noticia es que para hacer jailbreak e instalar software de terceros, se requiere acceso físico al teléfono de Apple y, además, después de un reinicio, todo volverá a su lugar y el iPhone estará seguro, así se llama. fuga de la cárcel atado. Si le quitaron su teléfono inteligente en la frontera y luego lo devolvieron, es mejor no volver a tentar al destino y reiniciar.

iCloud y copias de seguridad casi seguras

Ya se ha dicho anteriormente que en el último enfrentamiento entre el FBI y Apple por el tiroteo en Pensacola, la empresa entregó a los agentes del orden, copias de seguridad de iCloud de los teléfonos de los sospechosos. El hecho de que el FBI no se burlara sugiere que estos datos, a diferencia del iPhone bloqueado, eran bastante adecuados para la investigación.

Sería ingenuo creer que se trata de un caso aislado. Solo en la primera mitad de 2019, los investigadores obtuvieron acceso a casi 6,000 copias de seguridad de iCloud completas de usuarios de teléfonos inteligentes Apple 1,568 veces . En el 90% de las solicitudes del estado. estructuras, la empresa proporcionó algunos datos de iCloud, y hubo alrededor de 18 mil solicitudes de este tipo en el mismo período.

Esto fue posible después de que Apple descartó silenciosamente un proyecto para proporcionar cifrado de extremo a extremo de las copias de seguridad de iCloud a los usuarios hace dos años. Existe evidencia de que esto se hizo después de la presión del FBI. Sin embargo, también hay razones para creer que la negativa está motivada por el deseo de evitar una situación en la que los usuarios, debido a una contraseña olvidada, no puedan acceder a sus propios datos de iCloud.

Como resultado de un compromiso con las agencias de aplicación de la ley y los usuarios, ha surgido un lío en el que no es obvio qué datos en iCloud están ocultos de manera confiable y cuál es regular. Como mínimo, podemos decir que el cifrado de extremo a extremo se aplica a las siguientes categorías.

- Datos de la casa.

- Datos médicos.

- Llavero ICloud (incluidas cuentas y contraseñas guardadas).

- Datos de pago.

- Teclado QuickType de vocabulario acumulado (requiere iOS v.11).

- Tiempo de pantalla.

- Datos de Siri.

- Contraseñas de Wi-Fi.

Los empleados de Apple y las autoridades competentes pueden leer cualquier otra cosa, incluidos los Mensajes .

Nueva vulnerabilidad a nivel de hardware

Hace una semana, el equipo de desarrollo chino Pangu Team informó que había encontrado un problema fatal, esta vez en el chip SEP (Secure Enclave Processor). Todos los iPhones con procesadores A7-A11 están en riesgo.

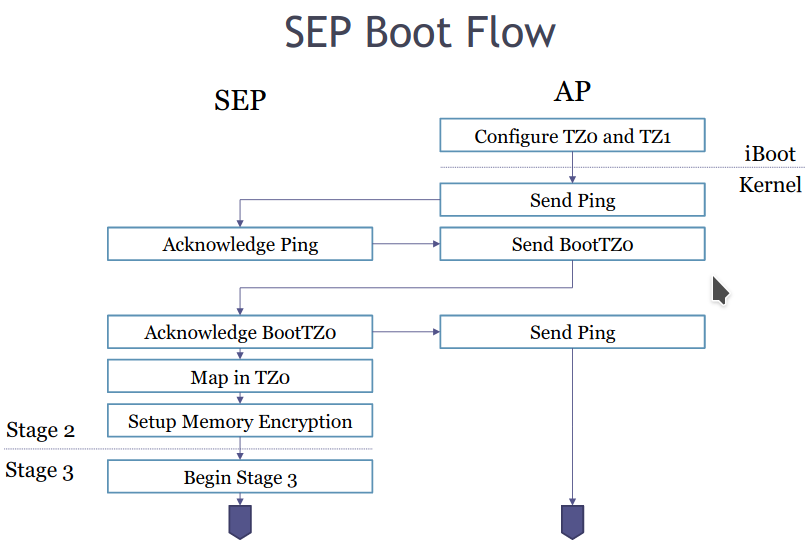

SEP almacena información clave, literalmente. Estos incluyen funciones criptográficas, claves de autenticación, datos biométricos y un perfil de Apple Pay. Comparte parte de la RAM con el procesador de aplicaciones, pero la otra parte (conocida como TZ0) está cifrada.

Secuencia de arranque SEP.

SEP en sí es un núcleo de procesador AKF borrable de 4 MB (probablemente Apple Kingfisher), patente núm . 20130308838 . La tecnología utilizada es similar a ARM TrustZone / SecurCore, pero a diferencia de ella, contiene código propietario para los núcleos Apple KF en general y SEP en particular. También es responsable de generar claves UID en A9 y chips más nuevos, para proteger estáticamente los datos del usuario.

SEP tiene su propia ROM de arranque y está protegido contra escritura al igual que SecureROM / BootROM. Es decir, una vulnerabilidad en SEPROM tendrá las mismas consecuencias desagradables y fatales. Al combinar el agujero SEPROM con el exploit checkm8 mencionado anteriormente, puede cambiar el registro de mapeo de E / S para evitar la protección de aislamiento de memoria. En términos prácticos, esto permite a los atacantes bloquear el teléfono sin poder desbloquearlo.

Los piratas informáticos de Pangu han demostrado que pueden explotar un error en el controlador de memoria que controla el contenido del registro TZ0. No revelaron todos los detalles y el código fuente, con la esperanza de vender su hallazgo a Apple.

El investigador de seguridad de la información axi0mX, ya conocido por nosotros, escribió en Twitter que la vulnerabilidad en SEPROM solo se puede explotar con acceso físico al teléfono inteligente, como en el caso de checkm8. Más precisamente, la posibilidad misma de manipular el contenido del registro TZ0 depende de la presencia de un agujero en el SecureROM / BootROM, ya que después de un arranque regular del iPhone, el valor del registro TZ0 no se puede cambiar. Los nuevos modelos de iPhone con SoC A12 / A13 no se ven afectados por la nueva vulnerabilidad.

Materiales usados

- El FBI quería una puerta trasera para el iPhone. Tim Cook dijo que no

- Análisis técnico del exploit Checkm8

- ! checkm8

- Demystifying the Secure Enclave Processor

- Team Pangu demonstrates unpatchable Secure Enclave Processor (SEP) chip vulnerability in iOS