La dirección de correo electrónico es un elemento clave para proteger los datos personales. A menudo está vinculado a otras cuentas de usuario. Habiendo tomado posesión del correo electrónico de otra persona, un atacante puede recuperar o restablecer las contraseñas de los servicios asociados con la cuenta pirateada. Si una persona no usa la autenticación de dos factores (2FA), entonces está prácticamente indefenso . La autenticación de dos factores tampoco es una panacea, pero aquí el ciberdelincuente necesitará esfuerzos adicionales: debe volver a emitir la tarjeta SIM o interceptar el código de autenticación . La interceptación es bastante difícil de implementar, ya que los códigos generalmente se envían a través de SMS o una aplicación de autenticación.

Captura de pantalla de uno de los sitios que ofrecen servicios para piratear cuentas de correo.

De todos modos, piratear buzones de correo es un servicio demandado. Curiosamente, a menudo no son los criminales endurecidos quienes lo ordenan, sino los cónyuges o amantes sospechosos. Un esposo o esposa solo quiere estar al tanto de la correspondencia en línea de su mitad, por lo que solicitan un truco. Los competidores comerciales también aprovechan esta oportunidad; después de todo, con un truco exitoso, puede obtener acceso a los secretos del rival.

Hackear un buzón de correo en la terminología de seguridad de la información se considera un ataque "dirigido" o "dirigido". La inteligencia estatal como la NSA y la GRU se dedican a esas cosas, pero también existe un mercado negro de servicios para simples mortales, donde se puede ordenar la piratería de cualquier caja por una módica tarifa. Este es el mercado de hack-for-rent. Está floreciendo activamente en la Federación de Rusia, porque aquí, a diferencia de los países occidentales, esos delitos menores no enfrentan responsabilidad penal.

A pesar de su popularidad, la infraestructura de este mercado no se comprende bien. Se sabe poco sobre cómo funcionan estos piratas informáticos y la amenaza que representan. Pero los detalles están surgiendo gradualmente. Por ejemplo, Ariana Mirian de la Universidad de California en San Diego realizó una investigación de mercado relativamente pequeña. Resultados publicados en la conferencia "WWW'19: The World Wide Web Conference" y en la revista científica "Communications of the ACM" (diciembre de 2019, Vol. 62 No. 12, Páginas 32-37, doi: 0.1145 / 3308558.3313489).

¿Cuanto cuesta este servicio?

El equipo del proyecto identificó y examinó 27 servicios de piratería de correo electrónico minorista. La mayoría de los servicios se anunciaron en ruso. Costo del servicio: de $ 23 a $ 500 por una cuenta. La forma más económica es acceder a las cajas de los proveedores rusos. Los occidentales son más caros y piratear cuentas de Facebook e Instagram costará un poco menos que Yahoo y Gmail.

Precios para piratear buzones y cuentas. Ilustración: Universidad de California en San Diego

Precios para piratear buzones y cuentas. Ilustración: Universidad de California en San Diego

Usando cuentas ficticias, Ariana Mirian se puso en contacto con los perpetradores y les ordenó romper las cuentas de las "víctimas" ficticias. La autenticación de SMS de dos factores se habilitó en cada cuenta.

Técnica experimental

El experimento estuvo bien pensado. Cada uno de los buzones de correo electrónico involucrados en el estudio se completó con la base de datos de correo electrónico de Enron . Además, los participantes del proyecto crearon páginas web que anunciaban una pequeña empresa que la víctima poseía o para la que trabajaba.

Los dominios se subastaron para proporcionar el historial de cada muñeco. A través de la base de datos de WHOIS, esta página web se vinculó a la dirección de correo electrónico de la víctima, así como a la dirección de correo electrónico del socio ficticio. En general, los investigadores pensaron e implementaron "trampas" de alta calidad para identificar todos los vectores de ataque.

Además, se crearon páginas de Facebook para cada víctima para ver si los piratas informáticos las usarían en sus ataques. Todos los elementos de la página de Facebook eran privados (un tercero no podría ver estos elementos), con la excepción de un perfil que mostraba la página web de la víctima (como un anuncio comercial).

La actividad de cada buzón se registró automáticamente. Gracias a la ayuda de Google, fue posible obtener registros de cualquier actividad de inicio de sesión en las cuentas de Google de las víctimas. Estos registros registran los intentos de iniciar sesión en una cuenta y direcciones IP, intentos de fuerza bruta, así como la activación de la autenticación de dos factores en caso de un intento de inicio de sesión sospechoso.

Finalmente, se analizó todo el tráfico de la red al sitio de cada una de las "víctimas". Si un atacante visitaba el sitio desde una página de Facebook, esto se reflejaba en el registro de tráfico.

Las acciones de los piratas informáticos que intentaron piratear cuentas se siguieron durante varias semanas. De hecho, resultó que algunos de los "crackers" son estafadores comunes que aceptaron el pago y no hicieron nada. Otros aceptaron el pago post factum, es decir, aceptaron recibir dinero en caso de un pirateo exitoso. Pero ellos, habiendo recibido la tarea, no hicieron nada. Los investigadores también señalan que el "trabajo con los clientes" en los servicios de piratería de correo electrónico está muy mal organizado: alguien no responde a las solicitudes, alguien lo hace, pero con una gran demora.

resultados

Solo 5 de 27 hackers comenzaron a cumplir con los términos de la tarea establecida por el cliente.

El experimento y los registros nos permitieron estudiar el esquema de acciones que utilizan los atacantes para piratear una cuenta. En cada uno de los cinco casos en los que los piratas informáticos asumieron una tarea, la captura de la cuenta terminó con "éxito", pero solo con la ayuda del investigador.

Los atacantes de una forma u otra llevaron a la "víctima" a una página de phishing donde tenían que ingresar una contraseña o un código de autenticación de dos factores de su cuenta. Los participantes del proyecto actuaron como usuarios engañados e ingresaron todos los datos necesarios. Después de eso, los piratas informáticos informaron alegremente de su éxito.

Curiosamente, ni un solo ciberdelincuente contratado intentó usar la fuerza bruta en las cuentas, no hubo llamadas a las cuentas de Facebook ni al correo electrónico de un socio. Uno de cada cinco perpetradores envió un archivo ejecutable malicioso a la víctima por correo. El resto utilizó el phishing como principal vector de ataque.

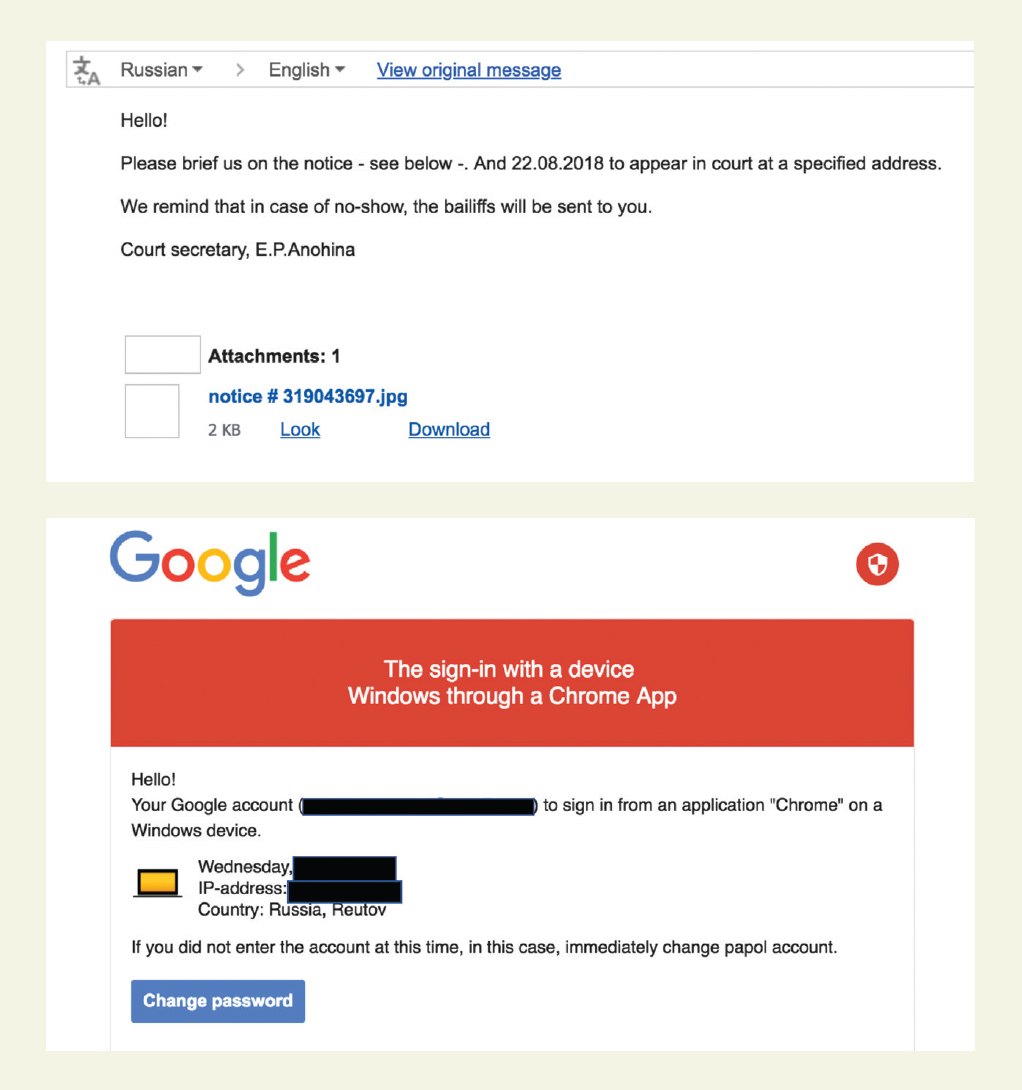

Todos los ataques comenzaron con una carta de señuelo de una organización o persona acreditada. Se suponía que esto calmaría a la víctima y la conduciría a la acción necesaria: hacer clic en un enlace a un recurso de phishing. Los atacantes utilizaron una variedad de cifras ficticias: un conocido de la víctima, un gran banco, un extraño, una agencia gubernamental y Google. Se adjuntó una imagen o un enlace de phishing al correo electrónico.

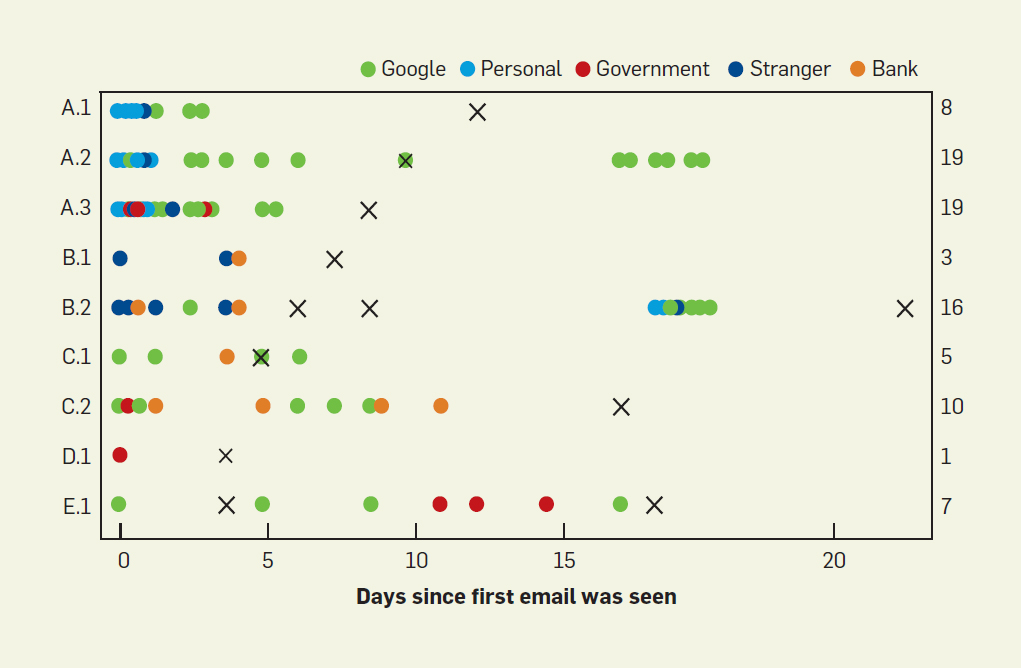

En promedio, los atacantes enviaron 10 mensajes en 25 días con diferentes pretextos, como se muestra en el diagrama anterior. El truco más popular es falsificar una carta de Google, seguida de cartas de socios y correos electrónicos falsos de extraños.

Al hacer clic en el enlace de phishing, la víctima es llevada a una página de destino que parece una página de inicio de sesión de una cuenta de Google. Después de ingresar la contraseña, se abre una página con una solicitud para ingresar el código 2FA. Todos los piratas informáticos que obtuvieron acceso a la cuenta lograron lo que querían con el phishing. No hubo técnicas particularmente complicadas ni ataques sofisticados.

Cómo evitar convertirse en víctima de los ciberdelincuentes

Cualquier buzón puede ser pirateado si la víctima es negligente y sigue un enlace de phishing. Es posible que los profesionales, sujetos a una necesidad urgente o una gran recompensa, puedan piratear la cuenta sin phishing, pero durante el estudio no se utilizaron tales métodos. Por supuesto, aquí la muestra en sí no era muy grande.

Para protegerse y proteger a su familia de tales ataques, los expertos recomiendan usar un dongle de seguridad de hardware USB para 2FA, además de tener cuidado; esta es una recomendación estándar.

Tome medidas para proteger a los usuarios y proveedores de servicios de correo electrónico. Google ha introducido heurísticas adicionales para el inicio de sesión de los usuarios. Los intentos de inicio de sesión automático también se detectan y bloquean. Por cierto, tras estas acciones de Google, dos servicios de piratería previamente contactados por investigadores duplicaron el precio de sus servicios.