IBM ha publicado el código fuente del kit de herramientas FHE para Linux en GitHub . Las utilidades se ejecutan en plataformas IBM Z y x86 y son compatibles con Ubuntu, Fedora y CentOS.

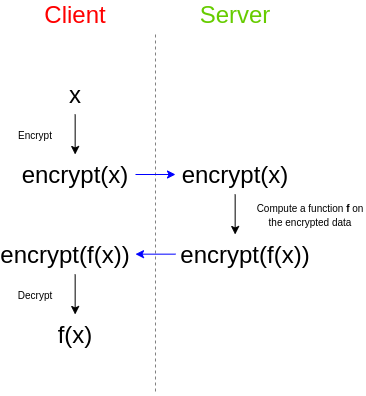

El cifrado totalmente homomórfico (FHE) se ha considerado durante mucho tiempo como algo del santo grial en criptografía. La tarea realmente parecía poco realista. El tipo de cifrado FHE implica la manipulación de datos cifrados por un tercero sin la posibilidad de descifrar los datos en sí o el resultado de la manipulación.

¿Cómo es esto posible?

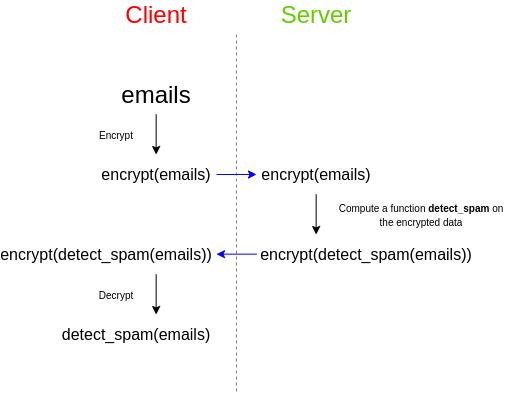

Como ejemplo simple, imagina que tienes un montón de correos electrónicos y quieres usar un filtro de spam de terceros para verificar si son spam. El filtro de spam funciona en el servidor porque el desarrollador intenta mantener su algoritmo confidencial: o oculta el código fuente, o el filtro de spam depende de una base de datos muy grande que no quieren revelar públicamente, ya que facilita el ataque, o ambos otro. No importa, lo principal es que el filtro de correo no deseado funciona en el servidor de todos modos, y no puede ejecutarlo por su cuenta. ¿Qué hacer en tal situación? También le preocupa la confidencialidad de sus datos y no desea transferir el contenido de los correos electrónicos a terceros de forma abierta y sin cifrar. Aquí es donde el cifrado totalmente homomórfico viene al rescate:

Por lo tanto, el servicio mantiene el algoritmo en secreto y usted mantiene sus datos en secreto. Pero FHE le permite aplicar con éxito el algoritmo en estos datos, de modo que ninguna de las partes aprenda los secretos de la otra.

El cifrado totalmente homomórfico tiene muchos usos, incluso en la cadena de bloques, donde el servidor puede manipular los datos cifrados del cliente sin revelar el contenido de la información. Es decir, el servidor puede atender las solicitudes del cliente sin saber lo que solicitó .

Otros usos del cifrado homomórfico:

- Protocolos de direcciones ocultas más eficientes y soluciones de escalabilidad más generales para protocolos de privacidad, que hoy requieren que cada usuario escanee personalmente toda la cadena de bloques en busca de transacciones entrantes.

- , , .

- , ( , , , ).

En general, existen diferentes tipos de cifrado homomórfico, algunos más potentes que otros. Se diferencian en las operaciones que se pueden realizar con datos cifrados.

El cifrado parcialmente homomórfico le permite realizar una sola operación con datos cifrados, ya sea por adición o multiplicación, el cifrado

parcialmente homomórfico (algo homomórfico) funciona completamente sólo en un conjunto de datos limitado.

Por último, el cifrado completamente homomórfico permite operaciones de suma y multiplicación ilimitadas en cualquier conjunto de datos.

Implementar el cifrado homomórfico parcial es bastante fácil: por ejemplo, la multiplicación se implementa en RSA:

, , así que eso

Las curvas elípticas ofrecen una opción de plegado similar. Pero implementar tanto la suma como la multiplicación al mismo tiempo es mucho más difícil. La búsqueda de tal esquema ha estado en marcha desde 1978, cuando Rivest, Adleman y Dertuzos formularon el problema y acuñaron el término "cifrado homomórfico". Durante 30 años, no se ha probado la existencia de sistemas completamente homomórficos, y el propio Rivest decidió que la idea no estaba sujeta a implementación.

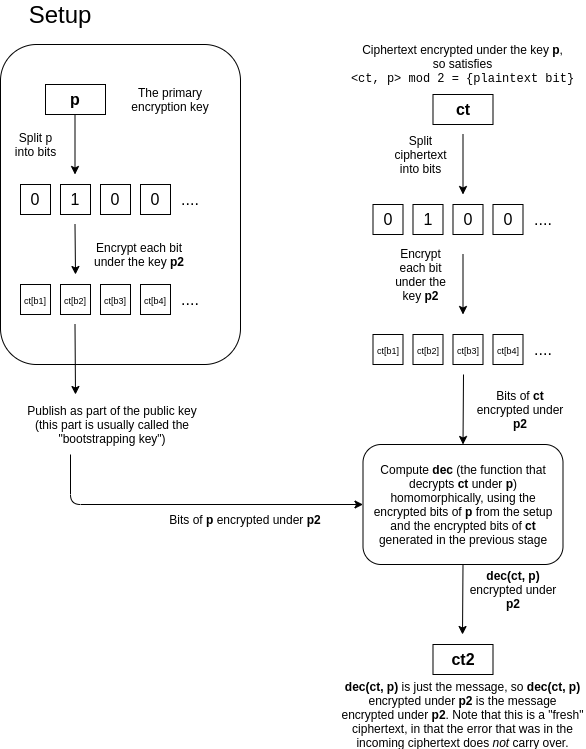

Un gran avance se produjo solo en 2009 después de la publicación de la tesis doctoral del estudiante graduado de Stanford Craig Gentry. Describió una posible construcción de un criptosistema completamente homomórfico en celosías ideales . En su disertación, también propuso una idea innovadora de arranque .... Este truco convierte el esquema FHE parcial en un esquema de cifrado totalmente homomórfico. El método de arranque se muestra en el siguiente diagrama. En resumen, aquí los bits de la clave privada se cifran con la clave pública en un esquema homomórfico y se publican como una "clave de refuerzo", lo que permite realizar un cifrado homomórfico sobre el texto cifrado reencriptado, en el que el ruido se reduce al tamaño original. Es decir, "refrescamos" el texto cifrado, como borrando el error de la clave antigua.

En términos más simples, el procedimiento de descifrado en sí mismo es un cálculo, por lo que puede implementarse como un esquema homomórfico que acepta bits de texto cifrado y bits de una clave secreta como entrada.

El esquema criptográfico de Gentry fue un gran avance, pero introdujo un nuevo error que era independiente de la cantidad de error en el cifrado original. El propio autor describió una solución compleja al problema, pero el esquema modificado de Brackersky y Vaikuntanathan propuesto en 2011 (el esquema se llamó BGV (Brackersky-Gentry-Vaikuntanatan)) tuvo más éxito . En 2013, IBM lanzó una biblioteca criptográfica gratuita HELib con soporte para cifrado homomórfico y esquemas BGV En enero de 2020, se lanzó la versión 1.0.0 de HELib .

En 2013, Gentry se anunció nuevamente. Con los coautores Sahai y Waters y presentó un esquema de cifrado homomórfico completo de tercera generación: el esquema GSW (Gentry, Sahai, Waters), que nuevamente utiliza criptografía de celosía y boostrapping.

A lo largo de los años de desarrollo, se ha creado un conjunto completo de herramientas con muestras integradas para IDE sobre la base de HELib, que funcionan de forma inmediata.

IBM ha lanzado anteriormente herramientas de cifrado totalmente homomórficas para macOS e iOS . En el futuro, promete publicar el código fuente de la versión para Android.

La versión de Linux se lanzó más bien con fines de demostración y funciona en una base de datos con países europeos y sus capitales (el segundo ejemplo para la industria financiera es el reconocimiento de fraudes mediante una red neuronal basada en una base cifrada de transacciones anónimas). Hasta ahora, no se ha llegado a la aplicación práctica del cifrado homomórfico. Según elEl propio Gentry en 2009, por ejemplo, procesar una consulta de búsqueda en Google en caso de que el texto esté encriptado requerirá alrededor de un billón de veces más cálculos. Sin embargo, las optimizaciones realizadas por IBM han mejorado significativamente el rendimiento de la biblioteca, por lo que en unos pocos años o décadas, puede encontrar un uso generalizado en aplicaciones web. IBM dice que la biblioteca ahora se puede ejecutar en mainframes IBM Z.