Bienvenido al tercer artículo de una serie sobre la nueva consola de administración de seguridad basada en la nube para computadoras personales: Check Point SandBlast Agent Management Platform. Permítanme recordarles que en el primer artículo nos familiarizamos con Infinity Portal y creamos un servicio basado en la nube para la gestión de agentes, Endpoint Management Service. En el segundo artículo, examinamos la interfaz de la consola de administración web e instalamos el agente con la política estándar en la máquina del usuario. Hoy revisaremos el contenido de la política de seguridad estándar de Prevención de amenazas y probaremos su efectividad para contrarrestar los ataques populares.

Política estándar de prevención de amenazas: descripción

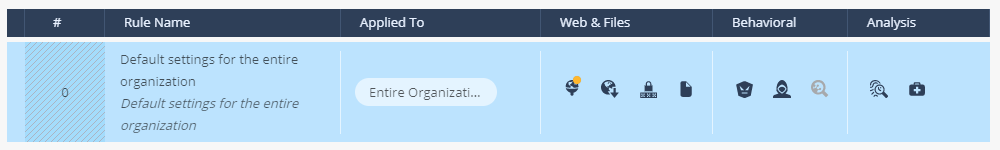

La figura anterior muestra una regla de política estándar de Prevención de amenazas que, de forma predeterminada, se aplica a toda la organización (todos los agentes instalados) e incluye tres grupos lógicos de componentes de protección: Protección web y de archivos, Protección del comportamiento y Análisis y corrección. Echemos un vistazo más de cerca a cada uno de los grupos.

Protección web y de archivos

Filtrado de URL

URL Filtering -, 5 . 5 , , , Games Instant Messaging, Productivity Loss. URL, , Check Point. , URL, URL Categorization.

Prevent, Detect Off. Detect , URL Filtering . Prevent . Block List, , IP- .csv .

Prevent, Detect Off. Detect , URL Filtering . Prevent . Block List, , IP- .csv .

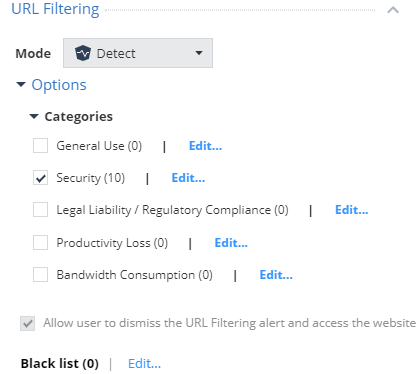

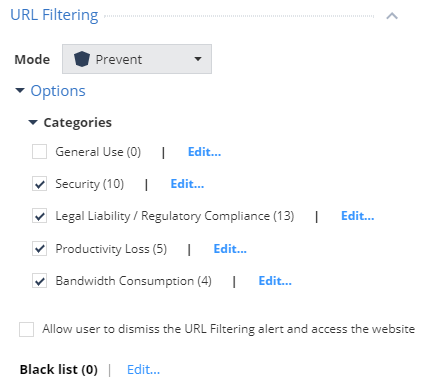

En la política estándar para el filtrado de URL, se establece la acción Detectar y se selecciona una categoría: Seguridad, para la cual se detectarán eventos. Esta categoría incluye varios anonimizadores, sitios con un nivel de riesgo crítico / alto / medio, sitios de phishing, spam y mucho más. Sin embargo, los usuarios aún podrán acceder al recurso gracias a la configuración "Permitir al usuario descartar la alerta de filtrado de URL y acceder al sitio web".

Protección de descargas (web)

Emulation & Extraction Check Point « », , PDF. :

, Check Point — .

- Prevent — , ;

- Detect — , , ;

- Off — .

, Check Point — .

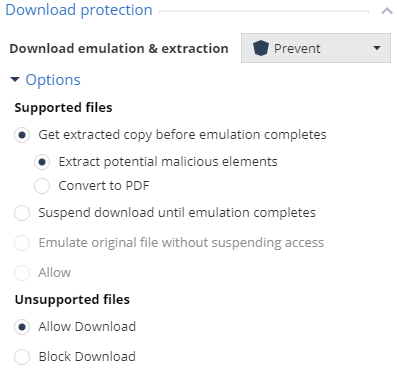

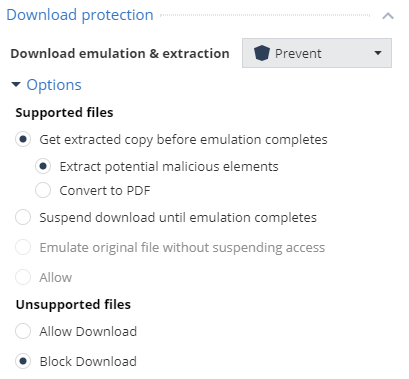

La política predeterminada para Protección de descarga se establece en la acción Prevenir con la capacidad de obtener una copia del documento original limpia de contenido potencialmente malicioso, así como también permitir la descarga de archivos que no son compatibles con herramientas de emulación y limpieza.

Protección de credenciales

Credential Protection 2 : Zero Phishing Password Protection. Zero Phishing , Password Protection . Zero Phishing Prevent, Detect Off. Prevent , . Detect . Password Protection , , : Detect & Alert ( ), Detect Off.

La política estándar para Credential Protection proporciona una Prevención para cualquier recurso de phishing que imposibilite a los usuarios acceder a un sitio potencialmente malicioso. También se incluye protección contra el uso de contraseñas corporativas, pero esta función no funcionará sin los dominios especificados.

Protección de archivos

Files Protection , , : Anti-Malware Files Threat Emulation. Anti-Malware , . , , . Files Threat Emulation Check Point, Detect.

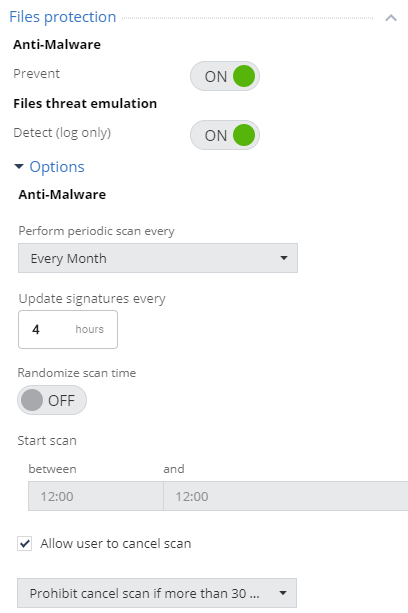

La política estándar para Protección de archivos incluye protección contra software malicioso y detección de software malicioso mediante Emulación de amenazas de archivos. Todos los meses se realizan escaneos regulares y las firmas en la máquina del usuario se actualizan cada 4 horas. Al mismo tiempo, se configura la capacidad de los usuarios para cancelar un análisis programado, pero a más tardar 30 días después del último análisis exitoso.

Protección del comportamiento

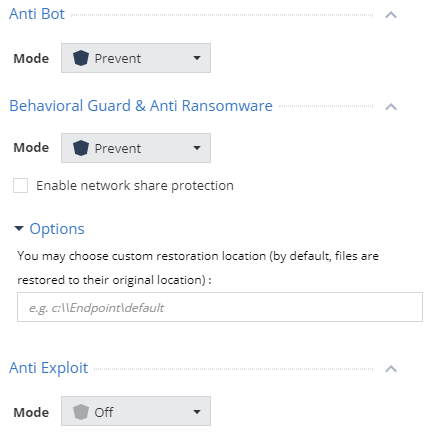

Anti-Bot, Behavioral Guard y Anti-Ransomware, Anti-Exploit

Behavioral Protection : Anti-Bot, Behavioral Guard & Anti-Ransomware Anti-Exploit. Anti-Bot C&C Check Point ThreatCloud. Behavioral Guard & Anti-Ransomware (, , ) . , , . , , . Anti-Exploit . Behavioral Protection : Prevent, Detect Off.

La política estándar para Behavioral Protection proporciona Prevent para los componentes Anti-Bot y Behavioral Guard & Anti-Ransomware, con la recuperación de archivos cifrados en sus directorios originales. El componente Anti-Exploit está desactivado y no se utiliza.

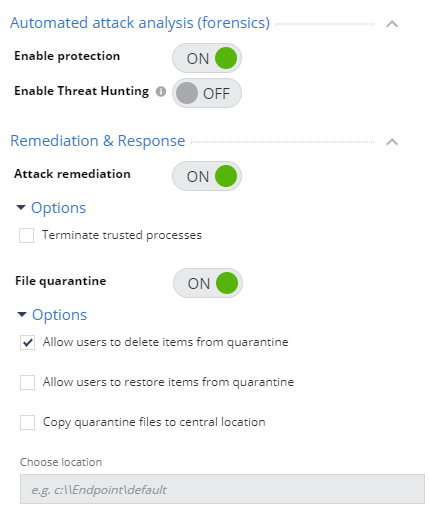

Análisis y remediación

Análisis automatizado de ataques (forense), remediación y respuesta

: Automated Attack Analysis (Forensics) Remediation & Response. Automated Attack Analysis (Forensics) — . Threat Hunting, . Remediation & Response : , .

La política estándar de Análisis y corrección incluye protección, que incluye acciones automáticas de recuperación (terminación de procesos, restauración de archivos, etc.), así como la opción de enviar archivos a cuarentena, y los usuarios solo pueden eliminar archivos de la cuarentena.

Política estándar de prevención de amenazas: pruebas

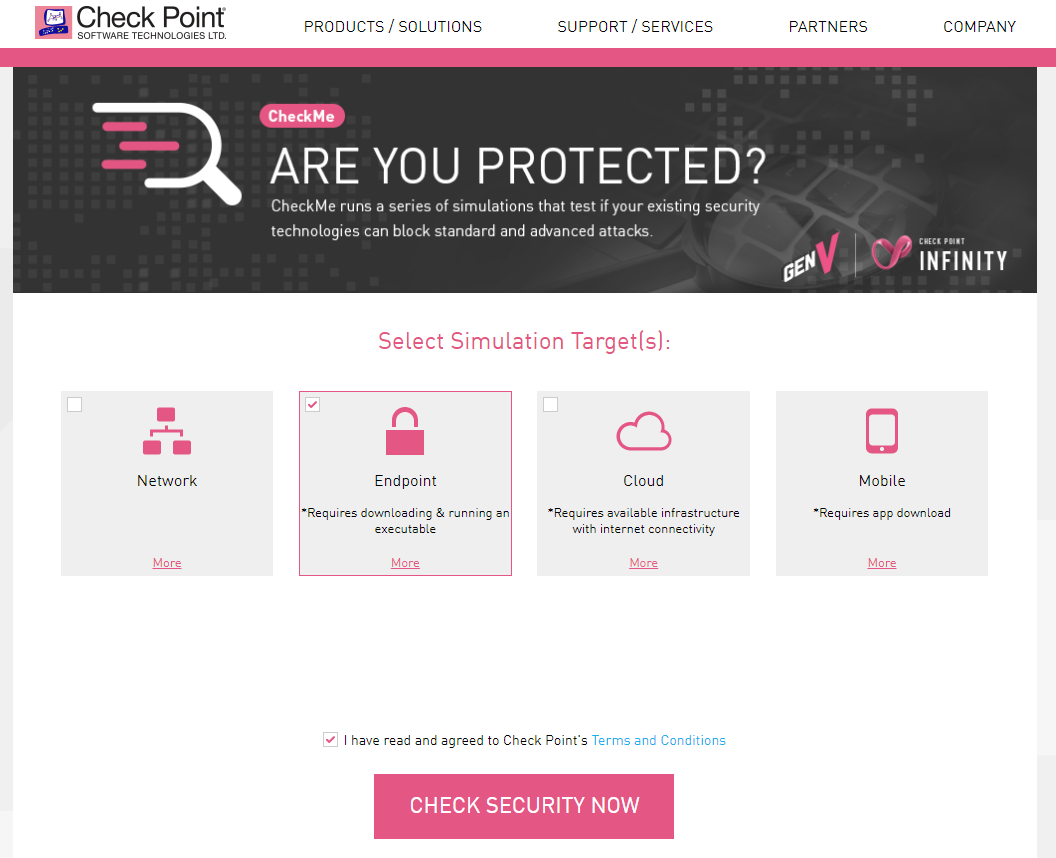

Punto de control Punto final de CheckMe

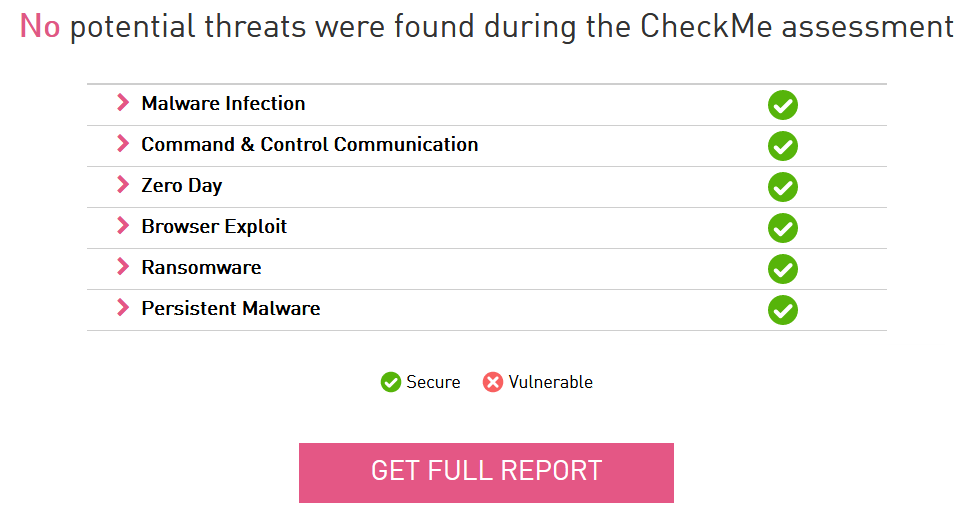

La forma más rápida y sencilla de comprobar la seguridad de una máquina de usuario contra los tipos de ataques más populares es realizar una prueba utilizando el recurso Check Point CheckMe , que lleva a cabo una serie de ataques típicos de varias categorías y le permite obtener un informe sobre los resultados de las pruebas. En este caso, usamos la opción de prueba Endpoint, en la que se descarga un archivo ejecutable y se inicia en la computadora, y luego comienza el proceso de verificación.

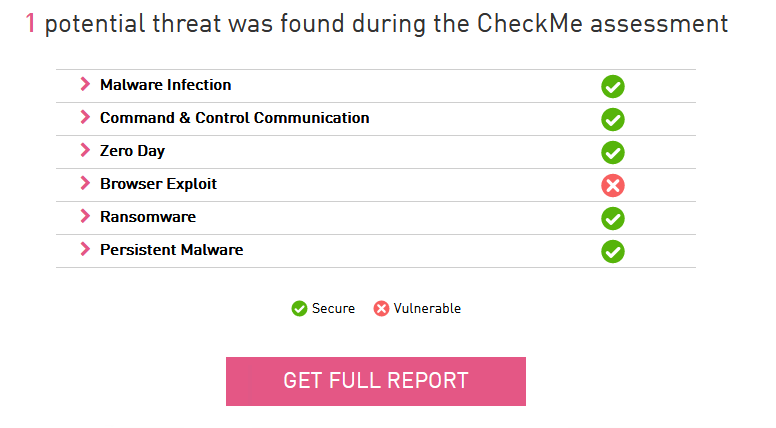

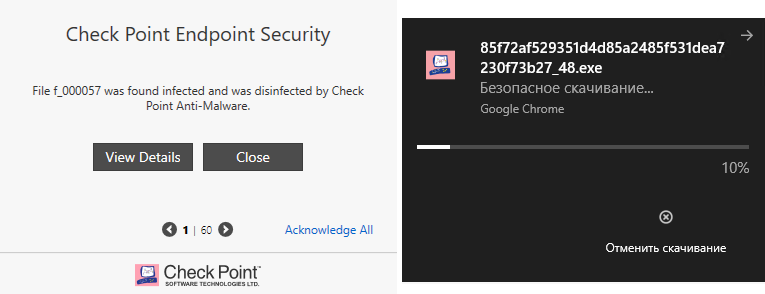

Mientras verifica la seguridad de la computadora en funcionamiento, SandBlast Agent señala ataques identificados y reflejados en la computadora del usuario, por ejemplo: la hoja Anti-Bot informa una infección, la hoja Anti-Malware ha detectado y eliminado el archivo malicioso CP_AM.exe y la hoja Threat Emulation se ha instalado que el archivo CP_ZD.exe es malicioso. Según los resultados de las pruebas con CheckMe Endpoint, obtenemos el siguiente resultado: de 6 categorías de ataques, la política estándar de Prevención de amenazas falló solo en una categoría: Exploit del navegador. Esto se debe a que la política estándar de Prevención de amenazas no incluye la hoja Anti-Exploit. Cabe señalar que sin SandBlast Agent instalado, la computadora del usuario se escaneó solo para la categoría Ransomware.

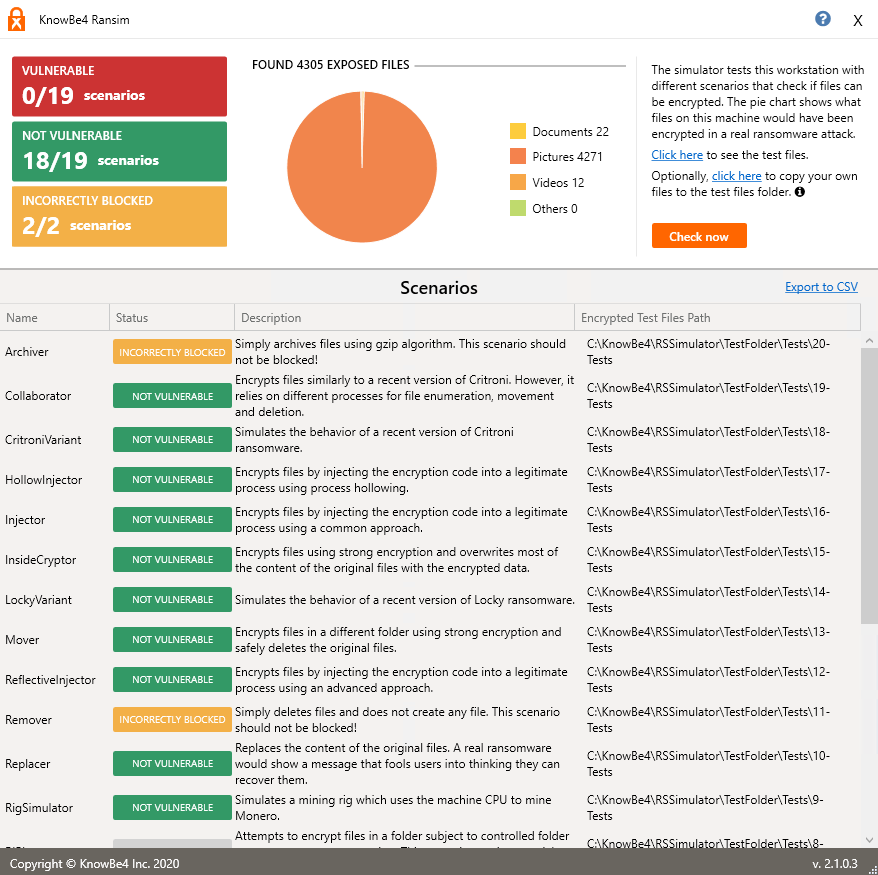

KnowBe4 RanSim

Para probar la hoja Anti-Ransomware, puede utilizar la solución gratuita KnowBe4 RanSim , que ejecuta una serie de pruebas en la máquina del usuario: 18 escenarios de infección de ransomware y 1 escenario de infección de cryptominer. Cabe señalar que la presencia de muchos blades en la política estándar (Threat Emulation, Anti-Malware, Behavioral Guard) con la acción Prevent no permite que esta prueba se ejecute correctamente. Sin embargo, incluso con un nivel de seguridad reducido (Emulación de amenazas en modo Apagado), la prueba de la hoja Anti-Ransomware muestra buenos resultados: 18 de las 19 pruebas pasaron con éxito (1 no se inició).

Archivos y documentos maliciosos

Es instructivo verificar el funcionamiento de diferentes blades de la política estándar de Prevención de amenazas utilizando archivos maliciosos de formatos populares descargados en la máquina del usuario. Esta prueba involucró 66 archivos en formatos PDF, DOC, DOCX, EXE, XLS, XLSX, CAB, RTF. Los resultados de la prueba mostraron que SandBlast Agent pudo bloquear 64 archivos maliciosos de 66. Los archivos infectados se eliminaron después de descargarlos o se limpiaron de contenido malicioso mediante Threat Extraction y el usuario los recuperó.

Recomendaciones para mejorar la política de prevención de amenazas

1. Filtrado de URL

Lo primero que debe corregirse en la política estándar para aumentar el nivel de seguridad de la máquina cliente es mover la hoja de filtrado de URL a Prevenir y especificar las categorías apropiadas para bloquear. En nuestro caso, se seleccionaron todas las categorías, excepto Uso General, ya que incluyen la mayoría de los recursos a los que es necesario restringir el acceso a los usuarios en el lugar de trabajo. También es deseable que dichos sitios eliminen la posibilidad de que los usuarios omitan la ventana de advertencia desmarcando la opción "Permitir al usuario descartar la alerta de filtrado de URL y acceder al sitio web".

2. Descarga de protección

El segundo parámetro al que se debe prestar atención es la capacidad de los usuarios para descargar archivos que no son compatibles con la emulación de Check Point. Dado que en esta sección estamos analizando las mejoras de seguridad de la política estándar de Prevención de amenazas, la mejor opción sería no permitir las descargas de archivos no compatibles.

3. Protección de archivos

También debe prestar atención a la configuración para proteger los archivos, en particular, los parámetros del análisis periódico y la capacidad del usuario para posponer el análisis forzado. En este caso, debe tener en cuenta el marco de tiempo del trabajo del usuario, y una buena opción desde el punto de vista de la seguridad y el rendimiento es configurar la ejecución del escaneo forzado todos los días, y el tiempo se selecciona al azar (de 00:00 a 8:00), y el usuario puede posponer el escaneo por un máximo de una semana.

4. Anti-Exploit

Un inconveniente importante de la política estándar de Prevención de amenazas es la hoja Anti-Exploit desactivada. Se recomienda habilitar esta hoja con la acción Prevenir para proteger la estación de trabajo de ataques de explotación. Con esta solución, la nueva prueba de CheckMe tiene éxito sin detectar vulnerabilidades en la máquina de trabajo del usuario.

Conclusión

Para resumir: en este artículo, nos familiarizamos con los componentes de la política estándar de Prevención de amenazas, probamos esta política utilizando varios métodos y herramientas, y también describimos recomendaciones para mejorar la configuración de la política estándar para aumentar el nivel de seguridad de la máquina del usuario. En el próximo artículo de esta serie, pasaremos a explorar la política de protección de datos y consideraremos la configuración de la política global.

Una gran selección de materiales en Check Point de TS Solution . Para no perderse las siguientes publicaciones en la plataforma de administración de agentes SandBlast, siga las actualizaciones en nuestras redes sociales ( Telegram , Facebook , VK , TS Solution Blog , Yandex.Den ).