Cualquiera que haya intentado ejecutar una máquina virtual en la nube es consciente de que el puerto RDP estándar, si se deja abierto, será atacado casi de inmediato por oleadas de intentos de contraseña por fuerza bruta desde varias direcciones IP de todo el mundo.

En este artículo, mostraré cómo InTrust puede configurar una respuesta automática a los ataques de fuerza bruta agregando una nueva regla al firewall. InTrust es una plataforma CLM para recopilar, analizar y almacenar datos no estructurados, que ya tiene cientos de respuestas predefinidas a varios tipos de ataques.

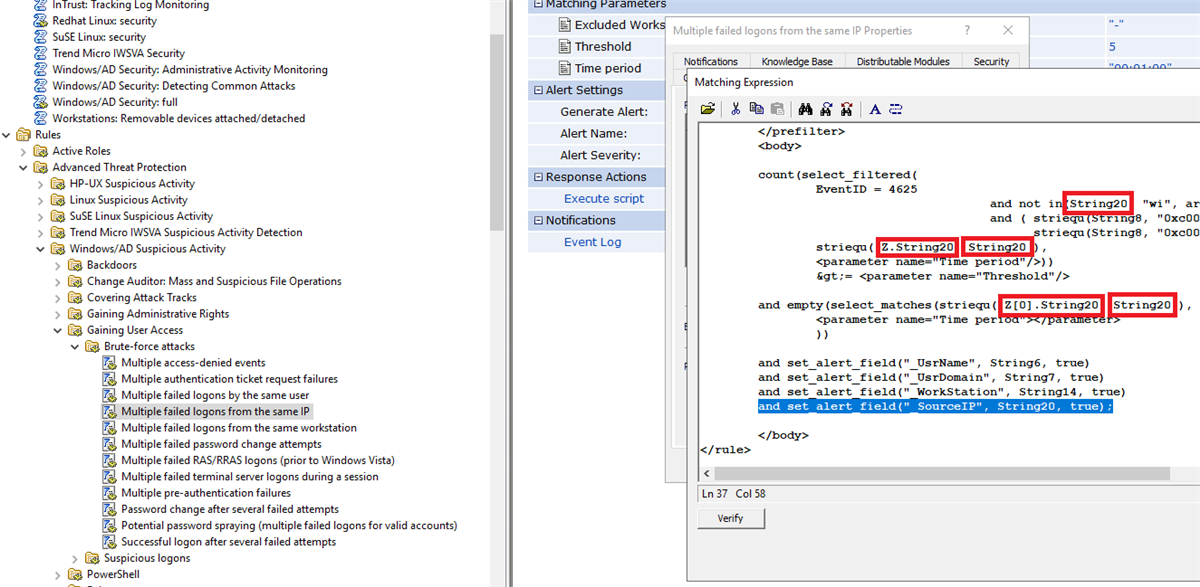

En Quest InTrust, puede configurar la respuesta cuando se activa una regla. InTrust recibe un mensaje del recopilador de registros sobre un intento de autorización fallido en una estación de trabajo o servidor. Para configurar la adición de nuevas direcciones IP al firewall, debe copiar la regla especializada existente para detectar múltiples autorizaciones fallidas y abrir una copia para editar: Los

eventos en los registros de Windows usan el llamado InsertionString. Mire las coincidencias para el ID de evento 4625 (este es un inicio de sesión fallido en el sistema) y verá que los campos que nos interesan están almacenados en InsertionString14 (Nombre de la estación de trabajo) e InsertionString20 (Dirección de red de origen). En un ataque desde Internet, el campo con el Nombre de la estación de trabajo probablemente estará vacío, por lo que es importante para este lugar sustituya el valor de la Dirección de red de origen.

El texto del evento 4625 se ve así

An account failed to log on.

Subject:

Security ID: S-1-5-21-1135140816-2109348461-2107143693-500

Account Name: ALebovsky

Account Domain: LOGISTICS

Logon ID: 0x2a88a

Logon Type: 2

Account For Which Logon Failed:

Security ID: S-1-0-0

Account Name: Paul

Account Domain: LOGISTICS

Failure Information:

Failure Reason: Account locked out.

Status: 0xc0000234

Sub Status: 0x0

Process Information:

Caller Process ID: 0x3f8

Caller Process Name: C:\Windows\System32\svchost.exe

Network Information:

Workstation Name: DCC1

Source Network Address: ::1

Source Port: 0

Detailed Authentication Information:

Logon Process: seclogo

Authentication Package: Negotiate

Transited Services: -

Package Name (NTLM only): -

Key Length: 0

This event is generated when a logon request fails. It is generated on the computer where access was attempted.

The Subject fields indicate the account on the local system which requested the logon. This is most commonly a service such as the Server service, or a local process such as Winlogon.exe or Services.exe.

The Logon Type field indicates the kind of logon that was requested. The most common types are 2 (interactive) and 3 (network).

The Process Information fields indicate which account and process on the system requested the logon.

The Network Information fields indicate where a remote logon request originated. Workstation name is not always available and may be left blank in some cases.

The authentication information fields provide detailed information about this specific logon request.

- Transited services indicate which intermediate services have participated in this logon request.

- Package name indicates which sub-protocol was used among the NTLM protocols.

- Key length indicates the length of the generated session key. This will be 0 if no session key was requested.

Además, agregue el valor de Dirección de red de origen al texto del evento.

A continuación, debe agregar un script que bloqueará la dirección IP en el Firewall de Windows. A continuación se muestra un ejemplo que puede usar para esto.

Script para configurar el firewall

param(

[Parameter(Mandatory = $true)]

[ValidateNotNullOrEmpty()]

[string]

$SourceAddress

)

$SourceAddress = $SourceAddress.Trim()

$ErrorActionPreference = 'Stop'

$ruleName = 'Quest-InTrust-Block-Failed-Logons'

$ruleDisplayName = 'Quest InTrust: Blocks IP addresses from failed logons'

function Get-BlockedIps {

(Get-NetFirewallRule -Name $ruleName -ErrorAction SilentlyContinue | get-netfirewalladdressfilter).RemoteAddress

}

$blockedIps = Get-BlockedIps

$allIps = [array]$SourceAddress + [array]$blockedIps | Select-Object -Unique | Sort-Object

if (Get-NetFirewallRule -Name $ruleName -ErrorAction SilentlyContinue) {

Set-NetFirewallRule -Name $ruleName -RemoteAddress $allIps

} else {

New-NetFirewallRule -Name $ruleName -DisplayName $ruleDisplayName -Direction Inbound -Action Block -RemoteAddress $allIps

}

Ahora puede cambiar el nombre de la regla y su descripción para evitar confusiones más adelante.

Ahora debe agregar este script como respuesta a la regla, habilitar la regla y asegurarse de que la regla correspondiente esté habilitada en la política de supervisión en tiempo real. El agente debe poder ejecutar un script de respuesta y debe tener el parámetro correcto.

Después de realizar la configuración, el número de autorizaciones fallidas disminuyó en un 80%. ¿Lucro? ¡Qué otro!

A veces se vuelve a producir un pequeño aumento, pero esto se debe a la aparición de nuevas fuentes de ataques. Entonces todo comienza a decaer nuevamente.

Durante una semana de funcionamiento, se incluyeron 66 direcciones IP en la regla de firewall.

A continuación se muestra una tabla con 10 nombres de usuario comunes que se utilizaron para los intentos de inicio de sesión.

| Nombre de usuario

|

|

|

| administrator

|

1220235

|

40.78

|

| admin

|

672109

|

22.46

|

| user

|

219870

|

7.35

|

| contoso

|

126088

|

4.21

|

| contoso.com

|

73048

|

2.44

|

| administrador

|

55319

|

1.85

|

| server

|

39403

|

1.32

|

| sgazlabdc01.contoso.com

|

32177

|

1.08

|

| administrateur

|

32377

|

1.08

|

| sgazlabdc01

|

31259

|

1.04

|

Cuéntenos en los comentarios cómo está estructurada su respuesta a las amenazas a la seguridad de la información. ¿Qué sistema estás usando? ¿Qué tan conveniente es?

Si está interesado en ver a InTrust en funcionamiento, deje una solicitud en el formulario de comentarios de nuestro sitio web o envíeme un correo electrónico.

Lea nuestros otros artículos sobre el tema de la seguridad de la información:

Identificar un ataque de ransomware, obtener acceso a un controlador de dominio y tratar de resistir estos ataques

Qué es útil obtener de los registros de una estación de trabajo de Windows (artículo popular)

Seguimiento del ciclo de vida de los usuarios sin pinzas ni cinta

A ¿quién lo hizo? Automatizamos la auditoría de seguridad de la información

SIEM- Central Log Management (CLM)

, .