El 9 de abril, el sitio web de la FSTEC de Rusia publicó un borrador de "Métodos para determinar las amenazas a la seguridad de la información en los sistemas de información". La metodología puede convertirse en el primer documento adoptado oficialmente en los últimos 12 años que describe el procedimiento para modelar y determinar la relevancia de las amenazas a la seguridad de la información. Teniendo en cuenta que la identificación de amenazas a la seguridad es una medida fundamental en la construcción de cualquier sistema de protección, la importancia de la Metodología es difícil de sobreestimar.

En nuestro artículo, queremos considerar y evaluar el nuevo enfoque del regulador para el modelado de amenazas, así como responder a la siguiente pregunta: en qué medida este enfoque cumple con las realidades actuales en el campo de la seguridad de la información.

¿Cómo se regula ahora el modelado de amenazas?

La identificación de amenazas reales a la seguridad de la información es necesaria para una amplia variedad de objetos: ISPDN, GIS, APCS, objetos importantes de CII, IS de organizaciones financieras (en adelante, "sistemas de información"). Por lo tanto, procesar información utilizando tales objetos requiere una comprensión clara de quién (o qué) y cómo puede causar una violación de la seguridad de la información.

Al mismo tiempo, el único documento actualmente en vigor en el campo del modelado de amenazas a la seguridad es la "Metodología para determinar las amenazas reales a la seguridad de los datos personales durante su procesamiento en los sistemas de información de datos personales".lanzado en 2008. Además de la vejez, este documento cuenta con una serie de puntos que indican que, lamentablemente, ha perdido su relevancia durante mucho tiempo y continúa utilizándose solo por la ausencia de reemplazo. Un vínculo estricto a los datos personales, el uso del indicador de seguridad del sistema inicial como factor que influye en la determinación de la relevancia de las amenazas, la ausencia de cualquier división de responsabilidad en materia de modelado de amenazas a la seguridad cuando se utiliza un hosting externo son solo algunas de las fallas que continúan siendo discutidas por la comunidad de seguridad de la información.

En tal situación, los propietarios de la información (operadores) tienen que improvisar, "finalizando" independientemente el documento para sus propias necesidades. Este enfoque, en primer lugar, no es absolutamente legal (en sus órdenes, la FSTEC insiste en utilizar los documentos metodológicos desarrollados por ellos para determinar las amenazas a la seguridad), y en segundo lugar, es una tarea muy no trivial, especialmente en ausencia de la experiencia relevante del ejecutor. En este sentido, la nueva Metodología debería convertirse, si no en una panacea, en una herramienta que simplifique enormemente el proceso de modelado de amenazas a la seguridad de la información.

Características clave de la nueva técnica

Alcance de la Metodología La

primera y una de las características distintivas más importantes de la nueva Metodología es el alcance de su aplicación, que ahora no se limita únicamente a ISPD. El documento debe utilizarse para determinar las amenazas a la seguridad de la información durante su procesamiento utilizando cualquier objeto, cuyos requisitos de protección estén aprobados por la FSTEC. Tales objetos, como se mencionó anteriormente, incluyen objetos importantes de CII, ISPD, GIS y otros tipos de sistemas.

Además, el documento prevé directamente la posibilidad de desarrollar y utilizar metodologías sectoriales / departamentales / corporativas,teniendo en cuenta las peculiaridades del funcionamiento de los objetos. No existe un procedimiento para el desarrollo y aprobación de métodos "subsidiarios", el único requisito es que no contradigan las disposiciones de la Metodología.

Uso de las FSTEC BDU en el modelado de amenazas a la seguridad

La principal fuente de información sobre amenazas serán las FSTEC BDU, así como los modelos básicos y estándar de amenazas a la seguridad. Si para objetos importantes de CII y GIS se asumió anteriormente tal enfoque, entonces la cuestión de usar (o no usar) la NDU en relación con ISPD ha recibido ahora una respuesta inequívoca.

Este enfoque parece bastante lógico, si no fuera por un "pero". El hecho es que la variedad de "modelos de amenazas básicos y típicos" hoy en día deja mucho que desear: solo hay un documento publicado en el dominio público que cae bajo esta descripción, e incluso ese es un extracto y está dirigido a todos los mismos ISPD.

¿Significa esto que en un futuro próximo después de la aprobación de la Metodología, deberíamos esperar un reabastecimiento en las filas de los modelos de amenazas básicos y típicos? La pregunta permanece abierta.

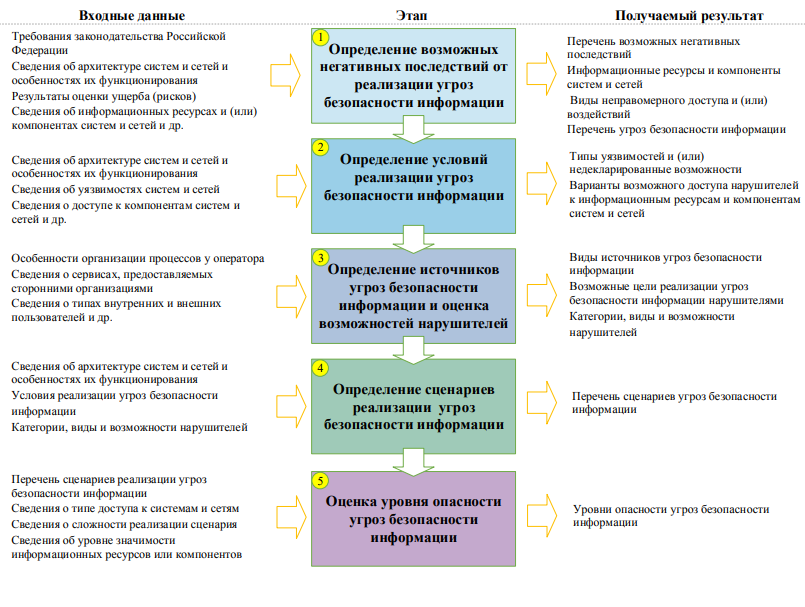

Orden de modelado de amenazas a la seguridad El

orden actualizado incluye cinco pasos en una secuencia específica. El esquema de proceso total mostrado en Método es el siguiente:

Parala determinación de la relevancia de la amenaza para la seguridad de la información cumple con las etapas del primero al cuarto. De acuerdo con la Metodología, una amenaza a la seguridad será relevante si existe al menos un escenario para su implementación y si su implementación tendrá consecuencias negativas para el propietario (operador) de la información o el Estado.

El objetivo de la quinta etapa es determinar el peligro de cada una de las amenazas actuales. De hecho, esta característica es solo para fines informativos.y no afecta directamente ni al documento final generado con base en los resultados de la simulación, ni a las posibles opciones para neutralizar la amenaza. Se puede suponer que este parámetro debe usarse para determinar el orden de cierre de la amenaza, sin embargo, el pequeño número de posibles valores del indicador - “bajo”, “medio”, “alto” - no permiten hacerlo con suficiente grado de detalle. Además, cualquiera de las amenazas que se han reducido a este paso debe cerrarse de una forma u otra, por lo que olvidarse de la amenaza "no peligrosa" simplemente no funcionará. Por lo tanto, el verdadero propósito de este parámetro sigue sin revelarse completamente.

Cabe señalar que el trabajo sobre el modelado de amenazas a la seguridad debe ser realizado por el propietario de la información (operador) de forma independiente o con la participación de los licenciatarios de FSTEC. Este enfoque, de acuerdo con los documentos reglamentarios del regulador, se aplica en la actualidad.

Determinación de la relevancia de las amenazas a la seguridad de la información Con

más detalle, me gustaría detenerme directamente en el procedimiento para determinar la relevancia de las amenazas a la seguridad.

1. Entonces, en la primera etapa, se propone determinar todas las posibles consecuencias negativas de la implementación de amenazas a la seguridad. O bien una evaluación anterior de los daños (riesgos) debería ayudar en estede la violación de los principales procesos críticos, ya sea una evaluación de expertos, o información recibida de las unidades que operan el sistema de información.

Con cualquier enfoque elegido, es necesario determinar los recursos de información que aseguran la ejecución de los procesos críticos (información en sí, software y hardware, herramientas de seguridad de la información, etc.) y los principales tipos de acceso ilegal en relación con cada uno de los recursos. El manual contiene una lista de los principales tipos de recursos y el acceso ilegal a ellos, así como ejemplos de determinación de posibles consecuencias negativas.

2. En la segunda etapa, es necesario determinarla presencia de vulnerabilidades potenciales y sus tipos, la presencia de capacidades no declaradas en los sistemas de información, así como la necesidad de acceso al sistema para implementar cada una de las amenazas de seguridad.

Las pruebas de penetración son el método principal para identificar vulnerabilidades potenciales en un sistema de información en la etapa de su operación, incluso teniendo en cuenta la funcionalidad y la configuración de las herramientas de protección.

3. La tercera etapa siguiente es identificar a los infractores de seguridad y evaluar sus capacidades.Se propone considerar las amenazas tanto antropogénicas como tecnogénicas como fuentes de amenazas: las primeras son consideradas absolutamente para todos los sistemas de información, mientras que las segundas son solo para aquellos sistemas para los cuales se imponen requisitos sobre la estabilidad y confiabilidad de funcionamiento.

El enfoque para identificar posibles fuentes antropogénicas de amenazas - infractores - es estándar y consiste en identificar tipos específicos de infractores, su potencial y capacidades en la implementación de amenazas contra el sistema de información protegido. Cabe señalar que si existe una conexión entre el sistema de información e Internet, un intruso externo con al menos un potencial bajo siempre se considera como una fuente real de amenazas.

También cabe señalar que de acuerdo con la nueva Metodología,el intruso puede tener uno de cuatro niveles de potencial (básico, básico aumentado, medio y alto), mientras que el NDU, al describir la fuente de amenazas, utiliza solo 3 niveles (bajo, medio, básico). Cómo proporcionar correlación correctamente en este caso es una pregunta que también permanece sin respuesta.

4. En la etapa final, se realiza un análisis de posibles tácticas y técnicas para implementar amenazas. Para determinar posibles escenarios de ataque, la Metodología sugiere utilizar las tácticas y técnicas que se dan en ella, así como información adicional de la base de datos FSTEC u otras bases de datos de ataques informáticos (muy probablemente, esto se refiere a la matriz ATT & CK y enfoques similares).

Hay un punto más que vale la pena señalar con respecto al NOS.Hasta la fecha, este recurso no contiene información estructurada sobre posibles formas de implementar amenazas y , por lo tanto, un enlace al mismo parece inapropiado.

Extracto de la matriz de tácticas y técnicas presentada en el documento:

En general, el enfoque propuesto destaca significativamente por sus aspectos positivos, especialmente en el contexto del orden presentado en la metodología actual. Entre las "ventajas", al menos, se pueden distinguir las siguientes:

- rechazo de los parámetros inconvenientes de usar y lejos de siempre correctos de la seguridad inicial del sistema de información y la probabilidad de realización de la amenaza utilizada en la metodología de 2008;

- , ;

- , , – , , ;

- , , ;

- , .

Así, las medidas para determinar la relevancia de las amenazas a la seguridad son un proceso integral y estructurado que puede tener en cuenta las peculiaridades del funcionamiento de varios tipos de sistemas de información.

Al mismo tiempo, vale la pena señalar que la modernización del enfoque para determinar la relevancia de las amenazas lo hizo mucho más laborioso. Se requiere que un ejecutor (o, más probablemente, un grupo de ejecutores) tenga un conocimiento profundo tanto de la infraestructura del sistema como de varias áreas de seguridad de la información, que van desde las normas legislativas hasta la comprensión (y, preferiblemente, las habilidades prácticas) para implementar varios tipos de ataques.

Identificación de amenazas de seguridad a la infraestructura alojada en un alojamiento externo Se

presta especial atención al problemaseparación de responsabilidades al modelar amenazas a los sistemas de información ubicados en centros de datos externos y servicios en la nube.

La determinación de las amenazas de seguridad actuales en la situación considerada debe ser realizada por el propietario de la información junto con el alojamiento utilizado. En general, el alojamiento determina las amenazas de seguridad actuales a la infraestructura que proporciona y lleva esta información a su cliente, el propietario de la información (operador).

Por ejemplo, los límites del modelado de amenazas a la seguridad cuando se alquila una infraestructura virtual son los siguientes:

Si el propietario del alojamiento no realiza el modelado de amenazas, la Metodología no recomienda utilizar sus servicios.Dado que no siempre se observará tal medida recomendatoria, queda la pregunta de cómo ser el propietario de la información si decide utilizar los servicios de dicho hosting.

Mantener actualizado el modelo de amenazas

Los resultados del modelado de amenazas se elaboran en forma de documento en el formato presentado en el Apéndice de la Metodología y aprobado por el jefe del propietario de la información (operador). Cabe señalar que el formulario de documento propuesto para su uso tiene una estructura bastante estándar, repitiendo las principales secciones de la Metodología, mientras que no hay una sección que indique las conclusiones en la misma.o cualquier otra información que explique qué hacer a continuación con estas amenazas. Este enfoque, lamentablemente, da la impresión de un documento inacabado que describe el evento, sacado del contexto general.

Pero pasemos a las etapas posteriores del ciclo de vida del modelo de amenazas. Se entiende que durante todo el período de funcionamiento del sistema de información, se debe actualizar el modelo de amenazas.teniendo en cuenta cambios en los requisitos legislativos, cambios en la arquitectura y condiciones operativas del sistema, identificación de nuevas amenazas a la seguridad de la información. Por lo tanto, la actualización de la FSTEC BDU también debería implicar la actualización de todos los modelos desarrollados y utilizados de amenazas a la seguridad de la información. Teniendo en cuenta que los cambios en el NOS son relativamente frecuentes (de 1 a 3 veces al año, de acuerdo con la información proporcionada en la base de datos), será necesario volver al tema de la actualización del modelo de amenazas con regularidad.

Al mismo tiempo, cabe señalar que el modelo de amenaza puede mantenerse actualizado en forma de documento electrónico. Si es necesario en este caso aprobar un documento de este tipo con el encabezado y, de ser así, aún no está claro cómo exactamente.

¿Ha tenido éxito la nueva Metodología?

El borrador del documento publicado demuestra que en materia de garantizar la seguridad de los sistemas de información, el regulador intenta mantenerse al día y al mismo tiempo tener en cuenta los deseos de los propietarios de dichos sistemas.

De las ventajas obvias de la Metodología actualizada, cabe destacar:

- su versatilidad y, por tanto, la posibilidad de utilizarlo para diversos tipos de sistemas de información;

- un enfoque estructurado y comprensible para determinar la relevancia de las amenazas a la seguridad;

- dependencia de la relevancia de las amenazas en factores realmente importantes: la presencia de posibles consecuencias negativas de la implementación de la amenaza y escenarios para su implementación.

Al mismo tiempo, al leer la Metodología, se siente claramente que esto es solo un borrador, y no la versión final de un documento metodológico:

- referencias repetidas a NOS en el contexto de funciones que no implementa actualmente;

- ;

- , .

?

La nueva versión de la Metodología es significativamente diferente a la actual. Si se aprueba este documento (y hasta ahora no hay una razón realmente significativa por la que esto pueda no suceder), los propietarios de los sistemas de información se enfrentarán a la pregunta de si necesitan actualizar los modelos de amenazas existentes y, de ser así, cómo y cuándo es necesario. hazlo.

Y si la respuesta a la primera pregunta con un alto grado de probabilidad será afirmativa, entonces no hay ningún lugar para obtener información sobre las siguientes. Obviamente, es necesario un cierto retraso cuando la nueva Metodología entre en vigor. Llevar a cabo un trabajo detallado y de alta calidad sobre el modelado de amenazas es un proceso que requiere importantes recursos, tanto de tiempo como humanos.

Para conocer el lado práctico del problema del modelado de amenazas a la seguridad, incluido el uso de la nueva Metodología, continúe siguiendo nuestras fuentes de información.

Vladislav Pavlov

Especialista en auditoría y consultoría, Acribia