Nosotros seguimos a que se familiarice con las consecuencias de la actividad de los delincuentes, porque como Praemonitus, praemunitus dijo en la antigüedad, hombre prevenido vale.

Solo sabiendo cómo es el enemigo puedes prepararte para su encuentro.

Hoy nos gustaría hablar sobre los grandes ataques DDoS (denegación de servicio distribuida) en el primer semestre de 2020.

El 21 de junio, el servicio Cloudflare se sometió a un ataque DDoS de alto volumen, que alcanzó los 754 millones de paquetes por segundo. El ataque duró cuatro días, comenzando el 18 de junio y hasta el 21 de junio: el tráfico de ataque se envió desde más de 316.000 direcciones IP a una única dirección IP de Cloudflare, que se utilizó principalmente para sitios web en el plan gratuito.

Durante estos cuatro días, el ataque utilizó una combinación de tres vectores de ataque de TCP: inundaciones SYN, inundaciones ACK e inundaciones SYN-ACK. El ataque continuó durante varias horas a velocidades superiores a 400-600 Mpps y alcanzó varias veces más de 700 Mpps con un pico máximo de 754 Mpps. Los atacantes intentaron suprimir enrutadores y dispositivos en el centro de datos con altas tasas de paquetes.

Los funcionarios de Cloudflare dijeron que pudieron mitigar el ataque, aunque algunos informes sugieren que fue solo una pista falsa para un robo de datos masivo o una prueba antes del ataque unos días después.

Cloudflare — , CDN, DDoS-, DNS. Cloudflare .

: (2009 .–)

: 287 USD (2019 .)

-: -, ,

: 2009 ., -, ,

: , ,

También el 21 de junio, Akamai suprimió el mayor ataque DDoS PPS (paquete por segundo) registrado anteriormente en la plataforma. El ataque generó 809 Mpps (millones de paquetes por segundo), dirigido a un gran banco de Europa. Según los representantes de la empresa, este es un nuevo récord de la industria para los ataques dirigidos a PPS.

Una característica de este ataque fue el crecimiento explosivo de las direcciones IP de origen. Esto sugiere que el tráfico estaba muy distribuido, además, además del volumen de direcciones, la peculiaridad era que casi todo el tráfico provenía de IPs que no participaron en ataques hasta 2020, lo que señala la aparición de una nueva botnet.

Inusualmente, el 96.2% de las direcciones IP originales se descubrieron por primera vez (o al menos no se rastrearon como parte de ataques en la historia reciente). El equipo observó varios vectores de ataque diferentes que se originaban en el 3.8% de las direcciones IP originales restantes, coincidiendo con un vector de ataque visto en este ataque junto con otros. En este caso, la mayoría de las direcciones IP originales se identificaron en los principales ISP, lo que significa las computadoras comprometidas de los usuarios finales.

El ataque del 21 de junio difirió no solo en su tamaño, sino también en la velocidad con la que alcanzó su punto máximo. El ataque se disparó del tráfico normal a 418 Gbps casi instantáneamente, alcanzando su tamaño máximo de 809 Mpps en aproximadamente dos minutos. En total, el ataque duró casi 10 minutos.

Akamai Technologies — -, . 240 000 .

-: , ,

: 2,894 USD (2019 .)

: 1998 .

: (1 . 2013 .–)

: , , ,

Anteriormente, Amazon AWS Shield pagó un ataque BPS con una capacidad de 2,3 TB / seg. El ataque a Akamai 418 Gbps no parece tan grandioso desde esta perspectiva, pero no olvide que se trata de diferentes tipos de ataques, antes de eso, el volumen de tráfico récord del ataque de PPs era de solo 293,1 millones de paquetes por segundo, que son 2, 7 veces menos que el incidente de Akamai.

El informe del panorama de amenazas de AWS Shield no reveló a qué cliente de AWS se dirigía el ataque, pero menciona que el DDoS se organizó utilizando servidores web CLDAP comprometidos. El rechazo del ataque duró tres días hasta que se extinguió.

Amazon — , - .

:

: 5 1994 ., , ,

: ( 1996 .–)

-: , ,

: 280,522 USD (2019 .)

2020 se lleva a cabo bajo el lema de combatir la epidemia de coronavirus COVID-2019, que afectó tanto la forma en que trabajamos y hacemos negocios, las comunicaciones entre los usuarios y los objetivos y métodos de los ataques de los ciberdelincuentes.

Debido a la mayor actividad en el uso de servicios de entrega, plataformas educativas, servidores de juegos, medios de comunicación remota, un mayor interés en los recursos de información de carácter médico, el énfasis en los ataques a la red también ha cambiado.

En particular, en marzo hubo un intento de bloquear el trabajo del Departamento de Salud y Servicios Humanos de EE. UU. (HHS), algunos matones en línea, como los representantes del Ministerio lo expresaron de manera colorida, el beneficio del HHS, en preparación para responder a la epidemia, estableció protección adicional y agregó capacidad a sus recursos. para evitar interrupciones en el trabajo.

También en marzo, la red de hospitales Assistance Publique - Hôpitaux de Paris (APHP) en París, que consta de 44 instituciones, fue atacada, algunos sistemas no estuvieron disponibles durante varias horas, aunque esto causó inconvenientes en el trabajo del personal, en particular, los empleados remotos. , pero en este caso el ataque fue rechazado.

El menos afortunado servicio de entrega de alimentos Takeaway.com (Lieferando.de), los delincuentes los atacaron en un momento en que el número de pedidos aumentó considerablemente, pero solo podían aceptar pedidos, y un ataque distribuido de denegación de servicio en el sitio interfirió con el procesamiento. Para detener el asedio, los criminales extorsionaron 2 bitcoins. Jitse Groen, fundador y CEO de Takeaway, luego tuiteó una publicación con una captura de pantalla de su mensaje.

A los ciberdelincuentes no se les pagó el rescate, pero debido al tamaño de la red de reparto, que es más de quince mil restaurantes en Alemania, las consecuencias del ataque DDoS fueron significativas tanto para los clientes y dueños de restaurantes como para el servicio en sí. Lieferando también tuvo que compensar a los usuarios por los pedidos pagados pero no cumplidos.

La misma situación ocurrió con el servicio de entrega holandés Thuisbezorgd.

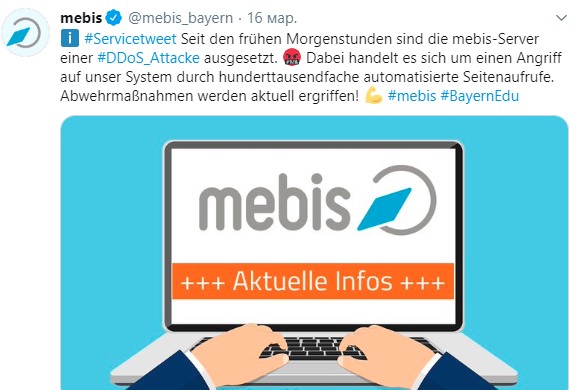

Ddosili en marzo, la plataforma en línea Mebis en Alemania, que apunta a la educación en línea de los escolares bávaros.

En el primer día de cambio al aprendizaje a distancia, cientos de miles de visitas automáticas de página dejaron el sitio fuera de servicio durante varias horas.

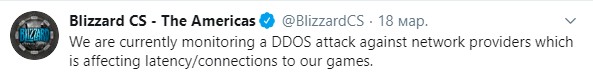

También se observaron problemas en las plataformas de juego, en particular, Blizzard y el juego multijugador EVE Online, especialmente este último, estuvo bajo el embate de un ataque DDOS durante nueve días.

En enero, los servidores de Wargaming fueron sometidos a un prolongado ataque DDoS. Los jugadores de World of Tanks, World of Warships y World of Warplanes tenían problemas para iniciar y cerrar sesión en el servidor.

Los servidores de agencias gubernamentales en Grecia también fueron atacados, los sitios web de ministerios, servicios de emergencia e incluso la policía del país estaban fuera de servicio.

El FBI informó que un sitio de registro de votantes de Estados Unidos fue atacado en febrero. Los piratas informáticos utilizaron una técnica de ataque pseudoaleatorio en subdominios (PRSD), las consultas se realizaron durante al menos un mes a intervalos de aproximadamente dos horas, con tasas de consulta que alcanzaron un máximo de alrededor de 200.000 consultas de DNS.

La lista de ataques dista mucho de ser completa, pero no todos merecen mención, y somos muy conscientes de que en algunos casos, bajo la forma de DDoS, las empresas pueden ocultar su incompetencia para dar soporte a un mayor número de usuarios, sin prever capacidades adicionales en equipos y sus servicios.

Publicidad

Servidores con protección DDoS gratuita : ¡eso es sobre nosotros! Todos los servidores listos para usar están protegidos contra ataques DDoS.