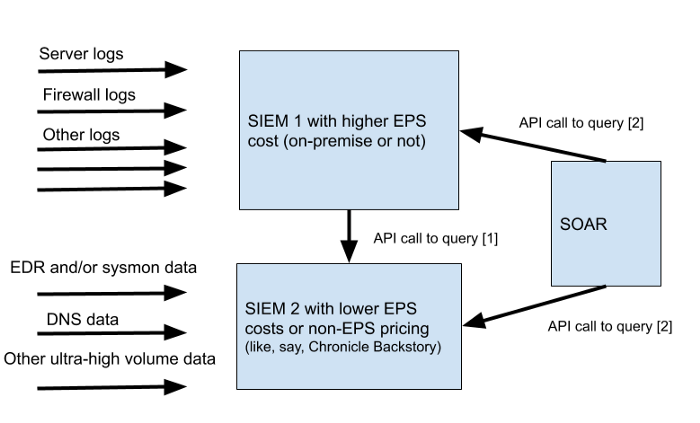

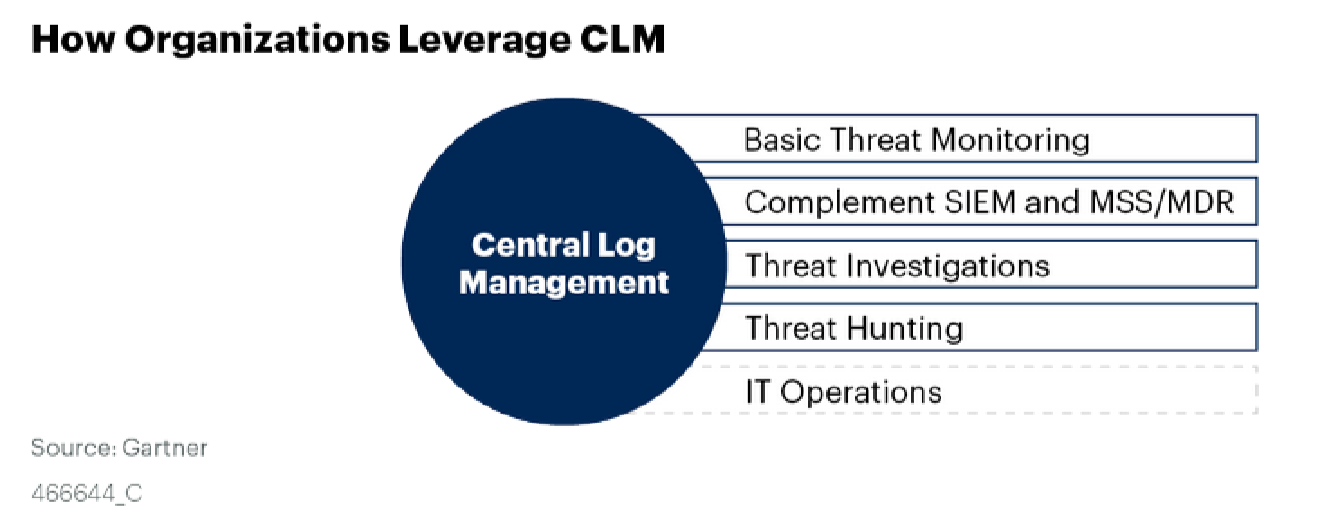

Parece espeluznante, pero a veces esta arquitectura funciona en producción. La complejidad mata la seguridad y, en general, mata todo. De hecho, para tales casos (estoy hablando de reducir el costo de propiedad) existe toda una clase de sistemas: Administración central de registros (CLM). Escribe sobre este Gartner , considerándolos infravalorados. Aquí están sus recomendaciones:

- Utilice las capacidades y herramientas de CLM cuando existan limitaciones de presupuesto y de personal, requisitos de supervisión de seguridad y requisitos de casos de uso específicos.

- Implemente CLM para ampliar la recopilación y el análisis de registros cuando una solución SIEM es demasiado cara o compleja.

- Invierta en herramientas CLM con almacenamiento eficiente, recuperación rápida y visualización flexible para mejorar la investigación / análisis de incidentes de seguridad y el soporte de búsqueda de amenazas.

- Asegúrese de que se consideren los factores y consideraciones aplicables antes de implementar una solución CLM.

En este artículo, hablaremos sobre las diferencias en los enfoques de licencias, trataremos con CLM y hablaremos sobre un sistema específico de esta clase: Quest InTrust . Detalles debajo del corte.

Al comienzo de este artículo, hablé sobre un nuevo enfoque para las licencias de Splunk. Los tipos de licencias se pueden comparar con las tarifas de alquiler de automóviles. Digamos que el modelo de CPU es un automóvil de bajo consumo con kilometraje y gasolina ilimitados. Puede ir a cualquier lugar sin restricciones de distancia, pero no puede ir muy rápido y, por lo tanto, conducir muchos kilómetros al día. La licencia basada en datos es similar a un automóvil deportivo con un modelo de pago por millaje. Es famoso por acumular largas distancias, pero tendrá que pagar más por exceder el límite de kilometraje diario.

Para beneficiarse del uso de licencias basadas en carga, debe tener la proporción más pequeña posible de núcleos de CPU para descargar GB de datos. En la práctica, esto significa algo como:

- .

- .

- ( CPU ).

Lo más problemático aquí son los datos normalizados. Si desea que SIEM sea un agregador de todos los registros de una organización, se necesita una gran cantidad de esfuerzo de análisis y posprocesamiento. No olvide que también debe pensar en una arquitectura que no se deshaga de la carga, es decir, Se requerirán servidores adicionales y, por lo tanto, procesadores adicionales.

Las licencias por volumen se basan en la cantidad de datos que se envían a las mordazas SIEM. Las fuentes de datos adicionales se castigan con el rublo (u otra moneda) y esto le hace pensar en lo que realmente no quería recopilar. Para engañar a este modelo de licencia, puede analizar los datos antes de inyectarlos en el sistema SIEM. Un ejemplo de dicha normalización previa a la inyección es Elastic Stack y algunos otros SIEM comerciales.

Como resultado, vemos que las licencias para la infraestructura son efectivas cuando necesita recopilar solo ciertos datos con un preprocesamiento mínimo, y las licencias por volumen no le permitirán recopilar todo en absoluto. La búsqueda de una solución intermedia genera los siguientes criterios:

- Simplificación de la agregación y normalización de datos.

- Filtra el ruido y los datos menos importantes.

- Proporcionar capacidades de análisis.

- Envío de datos filtrados y normalizados a SIEM

Como resultado, los sistemas SIEM específicos no necesitan gastar potencia de CPU adicional en el procesamiento y pueden beneficiarse de identificar solo los eventos más importantes sin reducir la visibilidad de lo que está sucediendo.

Idealmente, dicha solución de middleware también debería proporcionar capacidades de detección y respuesta en tiempo real que se puedan utilizar para mitigar el impacto de acciones potencialmente dañinas y agregar todo el flujo de eventos en un segmento de datos conveniente y simple hacia SIEM. Bueno, entonces SIEM se puede utilizar para crear agregaciones, correlaciones y procesos de notificación adicionales.

Esa solución intermedia tan misteriosa no es más que el CLM que mencioné al principio del artículo. Así es como lo ve Gartner:

Ahora puede intentar averiguar cómo InTrust cumple con las recomendaciones de Gartner:

- , .

- .

- — , CLM, BI- .

- ( ).

Quest InTrust utiliza su propio sistema de almacenamiento con una compresión de datos de hasta 40: 1 y altas tasas de deduplicación, lo que reduce la sobrecarga de almacenamiento para los sistemas CLM y SIEM.

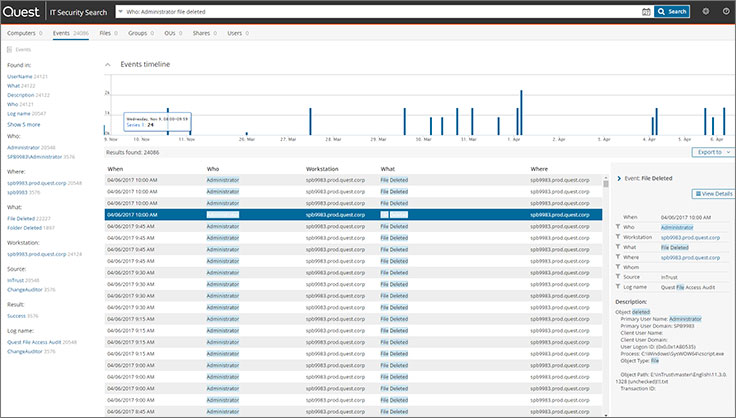

Consola de búsqueda de seguridad de TI con búsqueda similar a la de Google

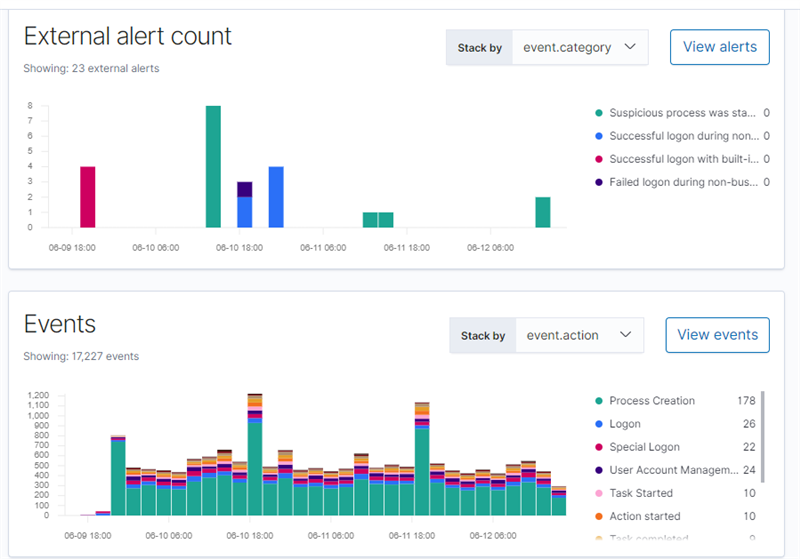

Un módulo especializado con la interfaz web de búsqueda de seguridad de TI (ITSS) puede conectarse a los datos de eventos en el repositorio de InTrust y proporciona una interfaz simple para buscar amenazas. La interfaz se simplifica hasta el punto de que funciona como Google para los datos de registro de eventos. ITSS utiliza líneas de tiempo para los resultados de las consultas, puede combinar y agrupar campos de eventos y es eficaz para ayudarlo a encontrar amenazas.

InTrust enriquece los eventos de Windows con SID, nombres de archivo y SID. InTrust también normaliza los eventos a un esquema W6 simple (quién, qué, dónde, cuándo, quién y de dónde - quién, qué, dónde, cuándo, quién y de dónde) para que los datos de diferentes fuentes (eventos nativos de Windows, registros de Linux o syslog) se puede ver en un solo formato y en una única consola de búsqueda.

InTrust admite funciones de alerta, detección y respuesta en tiempo real que se pueden utilizar como un sistema similar a EDR para minimizar los daños causados por actividades sospechosas. Las reglas de seguridad integradas detectan, pero no se limitan a, las siguientes amenazas:

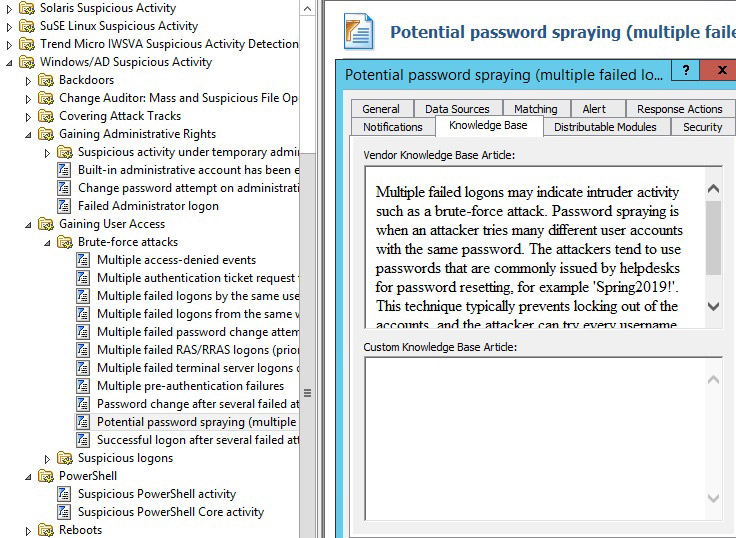

- Pulverización de contraseñas.

- Kerberoasting.

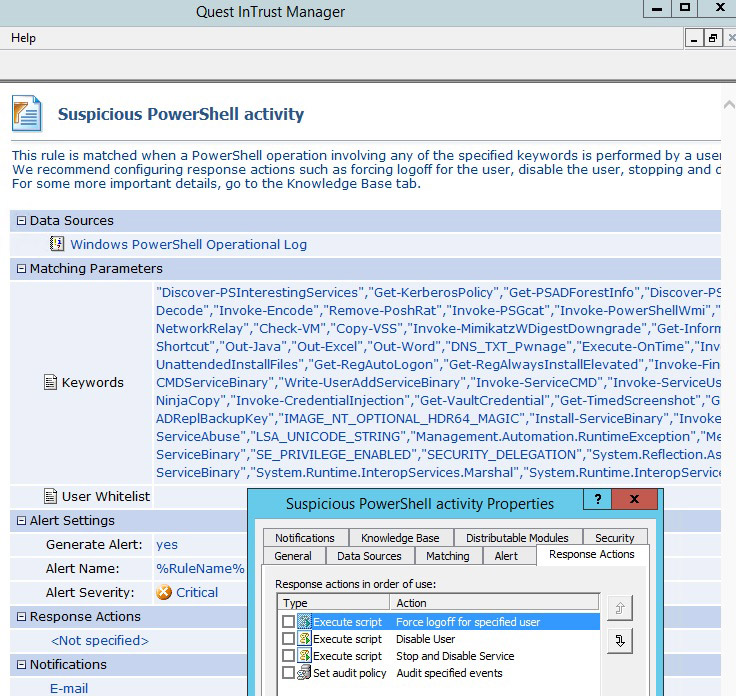

- Actividad de PowerShell sospechosa, como ejecutar Mimikatz.

- Los procesos como el ransomware LokerGoga son sospechosos.

- Cifrado mediante registros CA4FS.

- Inicios de sesión con una cuenta privilegiada en estaciones de trabajo.

- Ataques de adivinación de contraseñas.

- Uso sospechoso de grupos de usuarios locales.

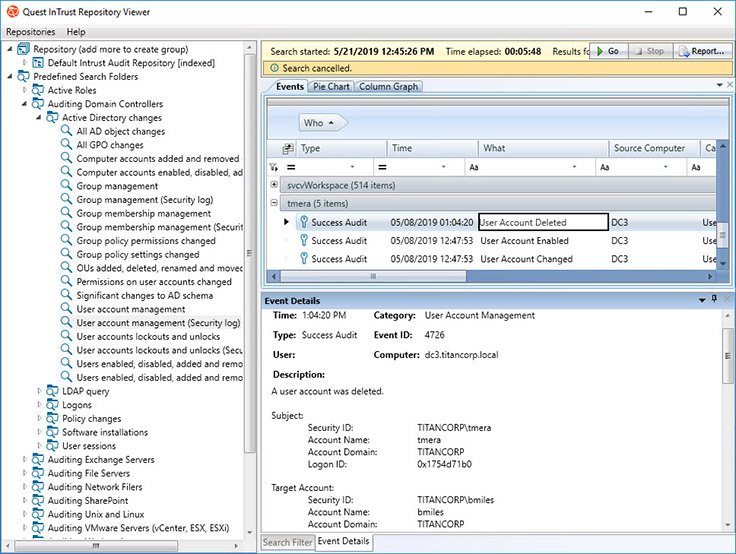

Ahora les mostraré algunas capturas de pantalla del propio InTrust, para que pueda tener una impresión de sus capacidades.

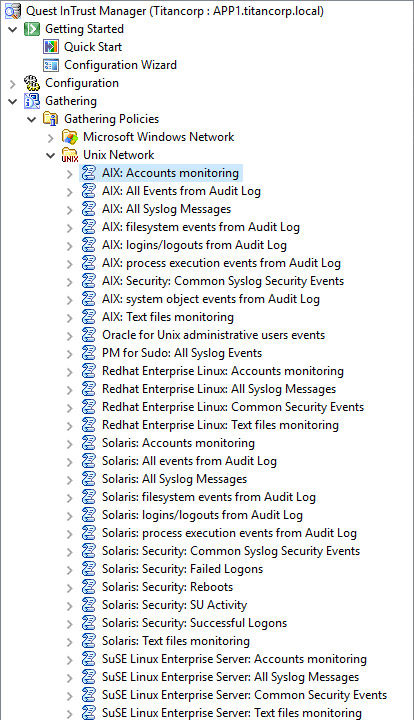

Filtros predefinidos para buscar posibles vulnerabilidades

Ejemplo de un conjunto de filtros para recopilar datos sin procesar

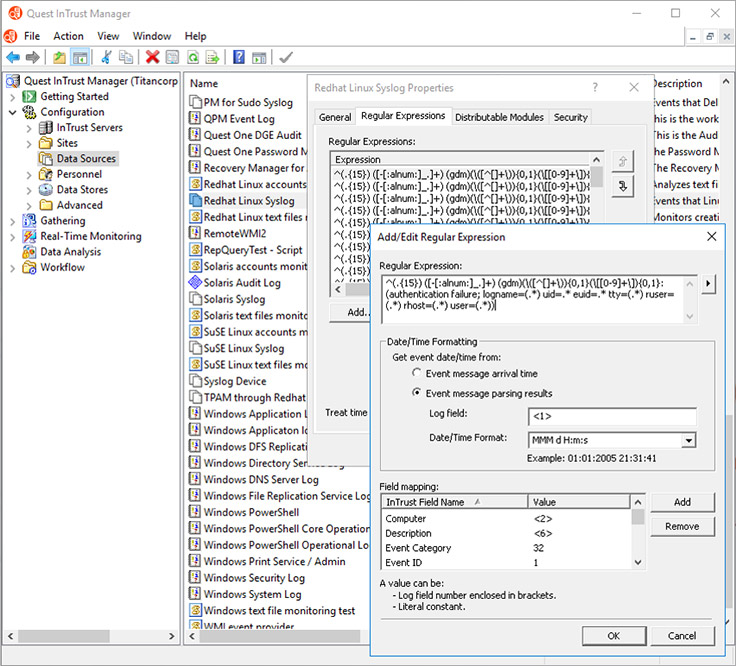

Un ejemplo del uso de expresiones regulares para crear una reacción a un evento

Ejemplo de regla de búsqueda de vulnerabilidades de PowerShell

La base de conocimientos incorporada con descripciones de vulnerabilidades

InTrust es una herramienta poderosa que se puede usar como una solución independiente y como parte de un sistema SIEM, como describí anteriormente. Probablemente la principal ventaja de esta solución es que puede comenzar a usarla inmediatamente después de la instalación. InTrust tiene una gran biblioteca de reglas para detectar amenazas y responder a ellas (por ejemplo, bloquear a un usuario).

En el artículo, no hablé de integraciones en caja. Pero justo después de la instalación, puede configurar el envío de eventos a Splunk, IBM QRadar, Microfocus Arcsight o mediante un webhook a cualquier otro sistema. A continuación se muestra un ejemplo de una interfaz de Kibana con eventos de InTrust. Elastic Stack ya tiene integración, y si está utilizando la versión gratuita de Elastic, InTrust puede usarse como una herramienta para detectar amenazas, realizar alertas proactivas y enviar notificaciones.

Con suerte, el artículo ha dado una introducción mínima a este producto. Estamos listos para entregarle InTrust para una prueba o para realizar un proyecto piloto. La solicitud se puede dejar en el formulario de comentarios de nuestro sitio web.

Lea nuestros otros artículos sobre seguridad de la información:

Identificar un ataque de ransomware, obtener acceso a un controlador de dominio y tratar de resistir estos ataques

Qué es útil obtener de los registros de una estación de trabajo de Windows (artículo popular)

Seguimiento del ciclo de vida de los usuarios sin pinzas ni cinta adhesiva

¿Quién lo hizo? Automatizamos auditoría de seguridad de la información

Suscríbete a nuestra página en Facebook , publicamos allí notas breves y enlaces interesantes.