Los automóviles modernos están pasando de ser un vehículo mecánico a dispositivos electrónicos sobre ruedas: descargan actualizaciones de firmware de Internet, transmiten información de diagnóstico al fabricante y tienen interfaces para conexión remota. Como resultado, los riesgos de ciberseguridad se agregan a los riesgos habituales para los automóviles. Nuestra nueva investigación está dedicada al estudio de estas amenazas , cuyas conclusiones más importantes compartiremos en este post.

Características de los coches conectados

Las unidades tecnológicas de un automóvil inteligente se controlan a través de unidades de control electrónico (ECU). Una ECU es una computadora que recopila datos de sensores, interruptores, botones conectados a ella, los procesa y envía comandos a los actuadores. La parte más importante de cada ECU es su firmware, el software del que depende la fiabilidad del funcionamiento del vehículo. Algunos vehículos tienen más de 100 ECU.

La comunicación entre las ECU se realiza mediante los protocolos CAN / CAN FD, LIN, MOST, Ethernet y FlexRay. Su característica común es una mayor fiabilidad. Son resistentes a los fallos en el duro entorno de conducción, pero ninguno tiene funciones de seguridad integradas, como el cifrado de datos o la autenticación de dispositivos.

En un futuro cercano, se espera que los modelos masivos estén equipados con sistemas avanzados de asistencia al conductor (ADAS), pilotos automáticos y sistemas de infraestructura vial (V2I) y de vehículo a vehículo (V2V). Estos sistemas ayudarán a prevenir o mitigar los accidentes de tránsito, pero también crearán nuevas oportunidades para los atacantes.

La popularidad del uso compartido de automóviles ha generado una demanda de funciones de control de flota centralizadas, por ejemplo, la capacidad de rastrear cada automóvil en tiempo real, recopilar datos de telemetría y controlar los modos de funcionamiento del motor.

La demanda de nuevas tecnologías está obligando a los fabricantes de automóviles a acortar los ciclos de desarrollo y producción para seguir acelerando el ritmo de adopción de nuevas tecnologías. La carrera de la sofisticación tecnológica deja sin resolver los problemas de ciberseguridad. El resultado es lógico: los coches nuevos contienen muchas vulnerabilidades potenciales.

Ciberamenazas automovilísticas

Un automóvil conectado a Internet tiene una cantidad significativa de puertos abiertos que podrían ser explotados por los ciberdelincuentes. Y dada la actitud superficial de los desarrolladores de automóviles hacia los problemas de seguridad, penetrar en cualquier ECU disponible es una tarea relativamente simple. Habiendo tomado el control de un módulo, un atacante puede moverse de un bloque de control a otro y llevar a cabo una amplia variedad de ataques, por ejemplo:

- DoS- , ;

- - ;

- , , ;

- ;

- , , .

Una fuente adicional de amenazas son a menudo los propios propietarios de automóviles, que son entusiastas del ajuste de chips. Compran escáneres Wi-Fi o Bluetooth que se conectan al bus CAN a través del conector de diagnóstico OBD-II. Como regla general, el firmware de tales escáneres no contiene protección contra ataques, por lo que cualquiera puede sentarse junto a una computadora portátil, tomar el control del dongle y agregar un poco de "ajuste de chip" a su discreción.

Dispositivos multimedia montados en la cabeza

Otro elemento vulnerable que rara vez se tiene en cuenta son las unidades multimedia multimedia con navegación GPS y otras funciones. Los propietarios de automóviles a menudo reemplazan los sistemas multimedia estándar por otros alternativos para obtener funciones adicionales.

La mayoría de estos dispositivos funcionan con versiones obsoletas de Android que apenas están actualizadas. Popular entre los conductores, la adaptación automática del volumen del sonido a la velocidad de conducción requiere que la unidad principal esté conectada al bus CAN. Como resultado, un atacante remoto puede aprovechar las vulnerabilidades conocidas de Android para lanzar un ataque al bus CAN.

Lo más molesto: las versiones vulnerables de Android se utilizan incluso en los dispositivos multimedia estándar de algunos coches.

Firmware inseguro

Casi todos los propietarios de automóviles inteligentes quieren que este automóvil sea más rápido y más potente de lo que prevé el fabricante. Y lo mejor de todo, si puede agregar las funciones del modelo anterior al más joven más económico. Los talleres de garaje que se especializan en tales modificaciones reemplazan el firmware de la ECU, que es el sistema operativo junto con el cargador de arranque. A estos artesanos ni siquiera les molesta el hecho de que los archivos de firmware deben estar firmados con la firma digital del fabricante: al modificar el código en la ECU, deshabilitan la verificación de la firma, por lo que la unidad funciona con cualquier firmware, incluso malicioso.

Vulnerabilidades en el bus CAN

Desarrollado por Bosch en 1983, el bus CAN se introdujo oficialmente en 1986 y se utilizó por primera vez en vehículos de producción en 1989. Cuatro años más tarde, ISO adoptó CAN como estándar para automóviles y, desde entonces, este bus y el protocolo de comunicación asociado se han utilizado en casi todos los vehículos.

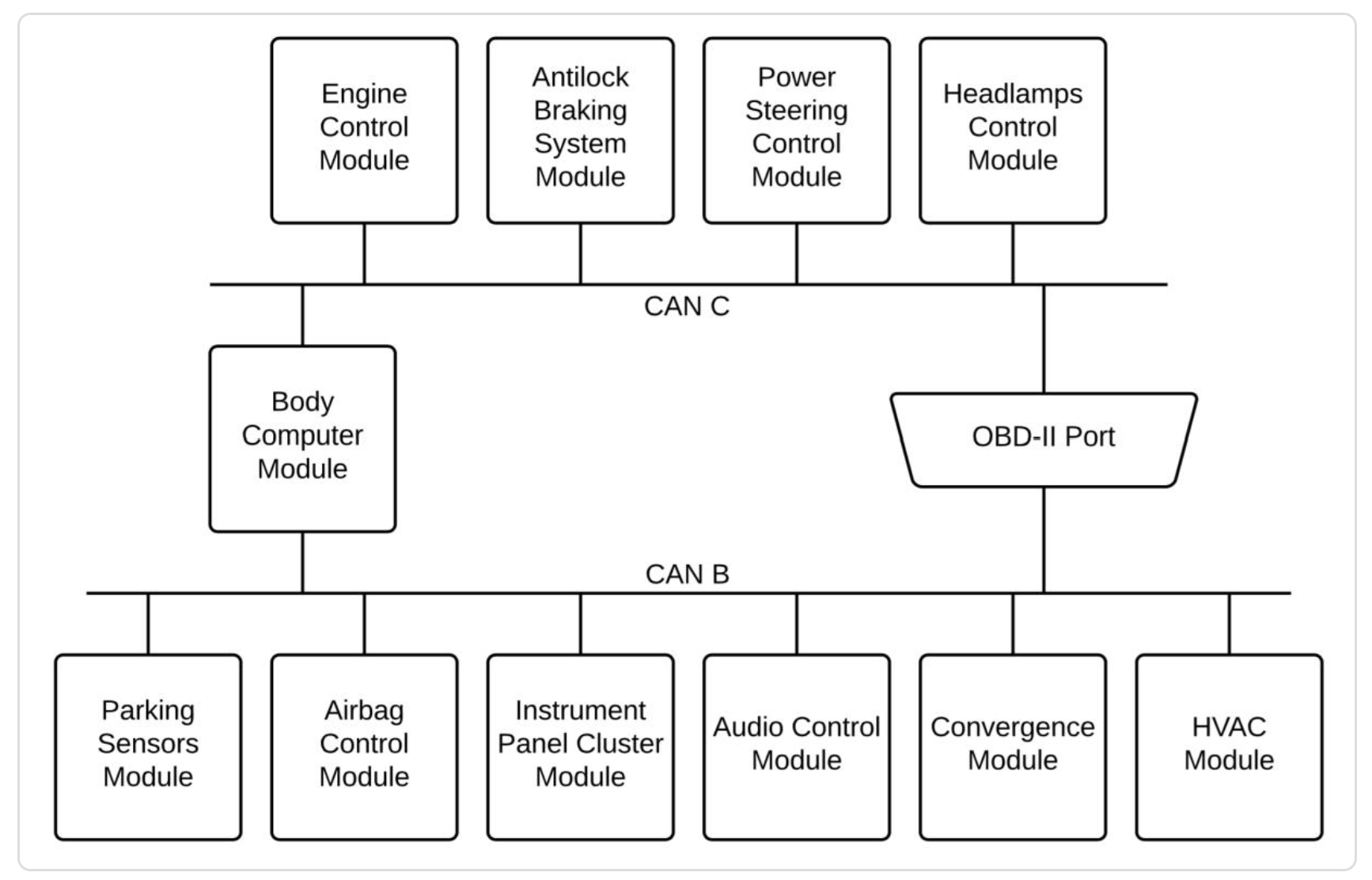

Sistemas de vehículos conectados a CAN. Fuente: Trend Micro

Todos los dispositivos del vehículo se comunican a través del bus CAN. Gracias a esto, el dispositivo multimedia principal reconoce, habiendo recibido información sobre los airbags desplegados, que debe llamar al servicio de emergencia e informar del accidente.

Los dispositivos conectados a CAN interactúan entre sí, transmitiendo mensajes especiales: tramas. Estos mensajes pueden contener una variedad de información, incluidos mensajes de error. El equipo de investigación conjunto ha desarrollado un ataque al bus CAN que explota las funciones de manejo de errores en este caso:

- los errores ocurren cuando el dispositivo lee valores que no coinciden con el valor esperado original en el marco;

- cuando un dispositivo detecta un evento de este tipo, escribe un mensaje de error en el bus CAN para "recuperar" el marco erróneo y notificar a otros dispositivos que lo ignoren;

- , , CAN, Bus Off, . . CAN - CAN, — , ;

- , , Bus Off, .

Esto puede volverse peligroso e incluso fatal, especialmente si los airbags o el ABS pueden desactivarse de esta manera.

Para realizar un ataque, basta con conectar un dispositivo a la CAN, que enviará repetidamente tramas con errores a la CAN. Y para los automóviles conectados, no se necesita ningún dispositivo, simplemente aproveche las vulnerabilidades en la ECU y lance un ataque de forma remota.

Presentación de Trend Micro sobre el ataque CAN:

Lo anterior ya se ha probado en la práctica. En 2015, Charlie Miller y Chris Valasek demostraron el pirateo remoto de un Jeep Cherokee conectado . El conductor, que fue advertido del experimento, condujo hacia la carretera, después de lo cual los investigadores tomaron el control de los sistemas de su automóvil. Encendieron la música y el aire acondicionado a todo trapo, pusieron las escobillas del limpiaparabrisas en funcionamiento y luego obligaron al auto a gatear como una tortuga, de modo que otros conductores tocaron la bocina al participante de la prueba y lo adelantaron. Y lo peor: no pudo hacer nada: los piratas informáticos interceptaron el control del aire acondicionado, el sistema multimedia e incluso el acelerador. Tras la publicación de los resultados del experimento , Chrysler retiró 1,4 millones de vehículosequipado con el sistema UConnect pirateado de forma remota a través del cual los investigadores piratearon el Jeep Cherokee.

Para abordar estos problemas de seguridad reprimidos, el grupo industrial ISO / SAE ha desarrollado un conjunto de pautas para la seguridad de los vehículos conectados: ISO / SAE 21434 .

Que ofrece el nuevo estándar

Gobernando la seguridad en todas partes

Esto significa que la seguridad debe convertirse en una parte obligatoria de todos los procesos desde la concepción y el desarrollo hasta la producción, operación, mantenimiento y desmantelamiento. La gestión de riesgos debe basarse en la probada norma ISO 31000.

Marco de gestión de riesgos de acuerdo con ISO 31000. Fuente: Trend Micro

Seguimiento de riesgos

En casos de posibles incidentes de seguridad, el estándar proporciona puntos de control para todas las empresas, proveedores y proveedores:

- la gestión de la ciberseguridad de arriba hacia abajo debe basarse en el seguimiento continuo de los riesgos en toda la organización, incluida la producción y toda la cadena de suministro;

- Para implementar la ciberseguridad de arriba hacia abajo, las organizaciones necesitarán una cultura de ciberseguridad sólida y un énfasis en la formación de calidad;

- los líderes de todos los niveles deben trabajar para integrar el conocimiento sobre ciberseguridad en todas las etapas del negocio e implementarlo en sus departamentos; Para ello, puede utilizar las recomendaciones de la norma de gestión de seguridad de la información ISO / IEC 27001.

Medidas para asegurar la implementación de estándares de seguridad de la información de acuerdo con ISO 27001. Fuente: Trend Micro.

Evaluación de eventos de ciberseguridad

Este proceso determina el nivel de impacto de un evento de ciberseguridad y la respuesta adecuada al mismo. Cada evento debe analizarse para determinar cómo afecta a un objeto o componente. Teniendo en cuenta la decisión de eliminar el riesgo, los procedimientos de respuesta se pueden aplicar en etapas posteriores.

Análisis de vulnerabilidad

Para cada vulnerabilidad identificada, es necesario establecer si se puede utilizar para un ataque. Todos los errores y eventos deben analizarse para identificar posibles vulnerabilidades, por ejemplo:

- falta de requisitos o especificaciones;

- deficiencias arquitectónicas o de diseño, incluido el diseño incorrecto de protocolos de seguridad;

- debilidades o implementación incorrecta de protocolos de seguridad, incluidos errores de hardware y software;

- debilidades en los procesos y procedimientos de la empresa, incluido el uso indebido y la formación inadecuada de los usuarios;

- uso de funciones obsoletas, incluidos algoritmos criptográficos.

Gestión de vulnerabilidades

Para evitar que los delincuentes potenciales exploten la vulnerabilidad descubierta, se pueden tomar las siguientes medidas:

- apagado temporal de componentes no críticos;

- notificación de riesgos a los usuarios;

- desarrollo y revisión de correcciones de código por parte del equipo de desarrollo;

- crear e implementar parches de seguridad.

Gestión de actualizaciones

Para la mayoría de los vehículos vendidos, las actualizaciones de firmware solo se pueden realizar en los centros de servicio autorizados porque:

- la instalación de actualizaciones para ECU críticas no se puede realizar mientras se mueven por la seguridad de los usuarios;

- El tamaño total de una actualización de software que requiere instalación puede ser de varios gigabytes, lo que hace que el tiempo y el ancho de banda sean factores importantes que limitan su implementación inmediata;

- la actualización de la ECU puede deshabilitarla, lo que significa que tendrán que ser reemplazadas por otras reparables en los centros de servicio autorizados.

Como resultado, las actualizaciones generalmente se realizan solo cuando el usuario recibe un mensaje de mal funcionamiento y no por razones de seguridad. Como resultado, la mayoría de los autos no se han actualizado durante años.

El nuevo ISO / AWI 24089 "Vehículos - Ingeniería de actualización de software" tiene como objetivo resolver este problema. Actualmente se encuentra en las primeras etapas de desarrollo, por lo que es difícil decir cómo afectará el procedimiento de actualización.

Cómo ser

Proponemos un enfoque de varias capas para proteger los vehículos conectados, utilizando tanto la inteligencia del panorama de amenazas más actualizada como proporcionando medidas de seguridad previas a la construcción para vehículos, redes y servicios auxiliares. Estas medidas deberían reducir significativamente la probabilidad de que un ataque tenga éxito y mitigar sus posibles consecuencias.

Es fundamental mantener un enfoque holístico para mejorar la seguridad de los vehículos conectados, evitando al mismo tiempo soluciones aisladas. Ésta es la única forma de lograr un control de gestión uniforme en todo el sistema.

El enfoque recomendado para asegurar un vehículo conectado es un sistema de seguridad multicapa sin fisuras. Fuente: Trend Micro.

Para ello, las empresas y proveedores deben implementar una solución confiable y funcional que

- apoya el control de vehículos conectados;

- protege contra ataques dirigidos a vehículos, redes conectadas y sistemas backend;

- proporciona un contexto único para los eventos de cada sistema a medida que ocurren.

Esto asegura una respuesta fluida de múltiples capas a los ciberataques para protección, detección y respuesta, así como para monitorear todas las etapas de la producción y operación de vehículos de alta tecnología.