No hace mucho, escribí sobre el monitoreo de Netflow / IPFIX y sobre Cisco StealthWatch, una solución analítica que le permite detectar eventos como escaneos, la propagación de gusanos de red, software espía, interacciones ilegítimas y varios tipos de anomalías.

Enlaces a todos los artículos del ciclo:

1) StealthWatch: conceptos básicos y requisitos mínimos. Parte 1

2) StealthWatch: implementación y configuración. Parte 2

3) StealthWatch: análisis e investigación de incidencias. Parte 3

4) StealthWatch: Integración con Cisco ISE. Parte 4

5) Stealthwatch Cloud. Solución rápida, conveniente y eficiente para la nube y las infraestructuras empresariales. Parte 5

Monitorear la infraestructura de la nube ya no es una tarea nueva, ya que cada actor importante tiene sus propias herramientas: Amazon CloudWatch o Amazon S3, Google Stackdriver, Azure Monitor. Estas herramientas son excelentes para monitorear aplicaciones, rendimiento e infraestructura en general, pero no cierran tareas de seguridad (y los propios proveedores de la nube no están muy preocupados por eso): distribución de malware, comunicaciones de botnet, detección de anomalías, intentos de escaneo, acceso ilegal ( incluidas las opciones que utilizan credenciales legítimas) y mucho más.

StealthWatch Cloud

StealthWatch Cloud (SWC) es una solución SaaS que se parece a Stealthwatch Enterprise (no en vano Cisco ha difuminado recientemente los límites entre estas dos soluciones en su arquitectura), pero tiene en cuenta las características específicas de los entornos de nube. Si por Stealthwatch EnterpriseUna fuente importante de información es la telemetría basada en Netflow, Stealthwatch Cloud usa registros en la nube como tales datos (no se limita a registros, recibiendo otros tipos de telemetría). Luego se realizan las acciones habituales para StealthWatch: modelar objetos, construir sus modelos de comportamiento, detectar desviaciones, verificar el cumplimiento de políticas, detectar eventos de seguridad (tanto incorporados como definidos por el usuario) y mucho más. Las amenazas, la actividad anormal y maliciosa se detectan más rápido, como resultado, el daño del incidente se reduce o incluso se nivela por completo.

Al mismo tiempo, las alarmas Stealthwatch Cloud tienen una función familiar para el siglo XXI: el cliente puede evaluar la utilidad de la alarma generada con un clic del mouse. Actualmente 96%Las alarmas generadas para los clientes existentes de StealthWatch Cloud resultaron útiles.

El alcance de StealthWatch Cloud no se limita a las nubes: la solución se puede usar para monitorear nubes públicas, nubes privadas, infraestructura corporativa clásica y, por supuesto, una arquitectura híbrida usando cualquier combinación de estos tres componentes. Considerado en Stealthwatch Cloud y opciones de servicio de seguridad multicliente.

Las opciones de implementación se pueden resumir de la siguiente manera.

Figura 1. Casos de uso de StealthWatch Cloud

StealthWatch Cloud se puede utilizar cuando se trabaja con nubes públicas (Amazon, Azure, Google), nubes privadas e híbridas, que se basan en la infraestructura de Kubernetes y, por supuesto, en redes corporativas.

Por cierto, Mail.ru es un socio certificado de Kubernetes (K8s). Los registros de eventos del pod de K8 y los flujos de tráfico entre estos pods se envían a StealthWatch Cloud. El resultado es una visibilidad completa de los pods K8, las entidades de la nube privada y la detección de incidentes de seguridad mencionados anteriormente. La figura 2 muestra el diagrama de interacción.

Figura 2. Esquema de integración de StealthWatch Cloud con Kubernetes

En el caso de trabajar con redes corporativas privadas, la instalación de una máquina virtual (Virtual Sensor es un análogo de Flow Sensor en StealthWatch Enterprise). La Figura 3 muestra que Netflow, IPFIX, SPAN se envían al sensor, y el sensor envía información a StealthWatch Cloud a través de un túnel encriptado, donde se realizan todos los análisis. Por tanto, la potencia de cálculo del cliente no se aprovecha en absoluto de la palabra, y la implementación y el piloto son lo más rápido posible.

Figura 3. Esquema de integración de StealthWatch Cloud con una red corporativa

También me gustaría señalar que la instalación de Virtual Sensor conlleva muchos puntos positivos:

- Se admite la integración con Cisco ISE , AD;

- Funciona la tecnología ETA (Encrypted Traffic Analytics), que permite detectar conexiones maliciosas en el tráfico cifrado sin descifrarlo. Además, esta tecnología le permite "analizar" HTTPS en versiones TLS y protocolos criptográficos que se utilizan para las conexiones;

- El análisis de firmas está disponible junto con el análisis sin firmas basado en telemetría.

Existe una opción sin instalar un sensor virtual (Virtual Sensor), pero luego StealthWatch Cloud solo podrá trabajar con telemetría, es decir, el análisis de firmas no estará disponible.

Algunas ventajas más de StealthWatch Cloud:

- Modelo de licencia flexible para mega-streams (Effective Mega Flows - EMF, donde 1 EMF = 1 millón de registros, que se deduplican previamente, es decir, permanecen en una sola copia y se cuentan al final del mes);

- Soporte para entornos multiusuario (esto es una ventaja para los socios que brindan SOC para la subcontratación, puede monitorear a todos los clientes desde una consola).

Conclusiones :

cuando se trabaja con nubes públicas, privadas e híbridas, StealthWatch Cloud detecta los siguientes incidentes de seguridad :

- Comportamiento anormal de usuarios, hosts

- Actividad de botnet

- Fuerza bruta

- Intentos de acceso remoto, incluso desde geolocalizaciones inusuales

- Distribución de software malicioso y acceso a URL maliciosas.

- Violación de roles de interacción

- Nuevos dispositivos, transmisiones

- Intentos de escaneo

- Tráfico de inundaciones, tormentas

- Sistema de detección de intrusos (IDS)

- Eventos específicos para AWS, Azure, GCP

Cuando se trabaja con redes corporativas privadas, se agregan casi todas las funciones de StealthWatch Enterprise.

Integración con Amazon Web Services (AWS)

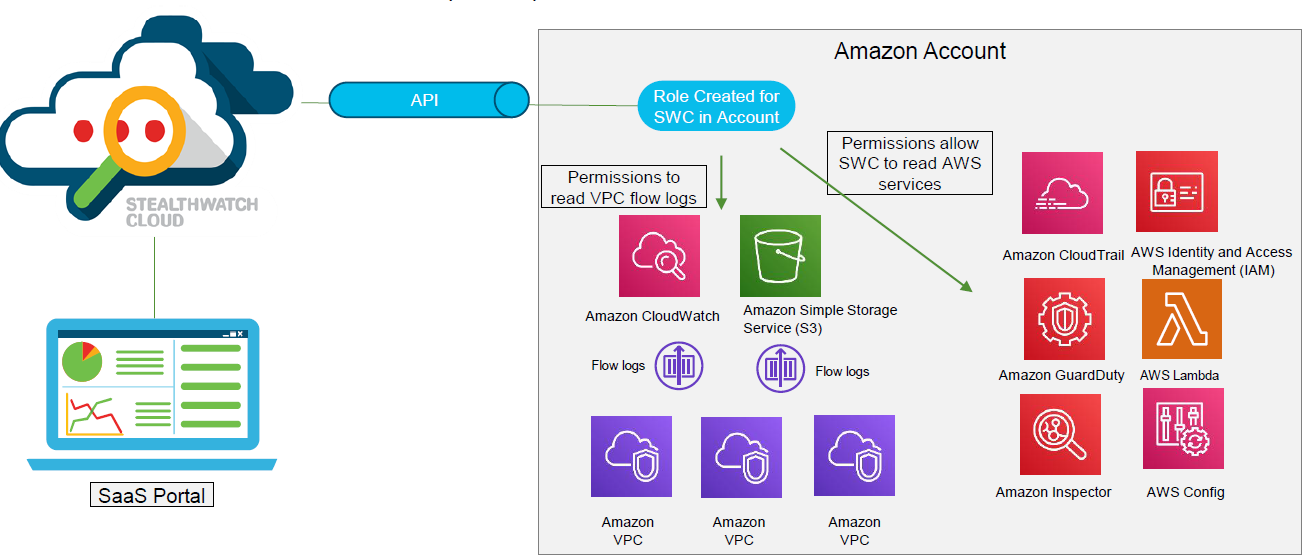

StealthWatch Cloud utiliza la API de AWS Lambda (ejecución automatizada de código y gestión informática de AWS) y la API de gestión de acceso e identidad (IAM). Esto le permite recibir información sobre políticas de acceso a instancias, cambios en la ejecución del código del programa, instancias de auditoría y más.

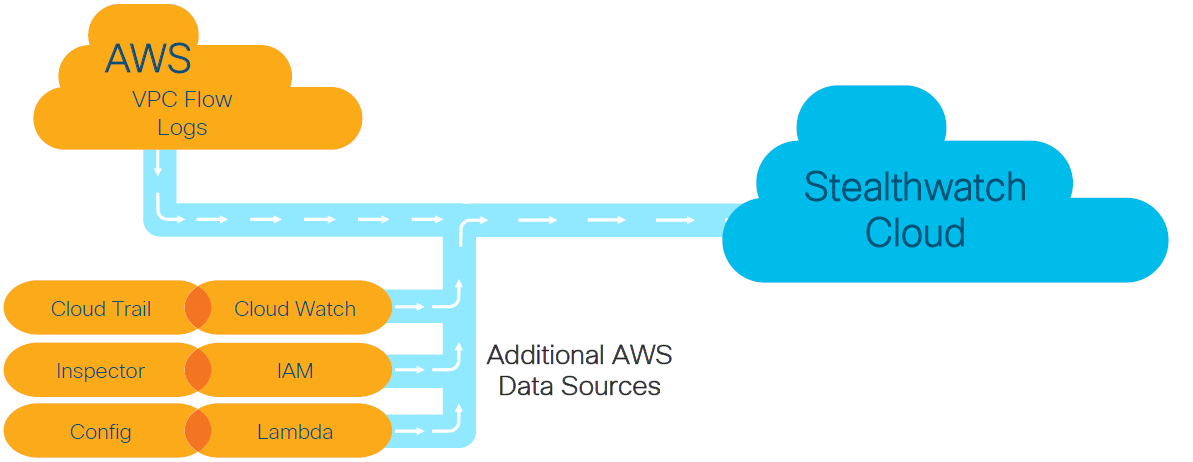

Además, SWC utiliza datos de flujo (interacciones de la capa de red) de los servicios de monitoreo de Amazon CloudWatch o Amazon S3. Los registros de flujo de VPC (Virtual Private Cloud) son datos de flujo en terminología de AWS.

Por lo tanto, desde el lado del administrador en su cuenta personal de Amazon Web Services, debe otorgar permisos para leer flujos (registros de flujo de VPC) y registros de eventos de Amazon CloudTrail, Amazon IAM, Amazon GuardDuty, AWS Lambda, Amazon Inspector y AWS Config, si los está utilizando.

La Figura 4 muestra cómo funcionan StealthWatch Cloud y AWS.

Figura 4. Flujo de trabajo de StealthWatch Cloud y AWS

A su vez, SWC realiza análisis y los muestra en paneles, lo que le permite ver rápidamente el tráfico actual, la carga de infraestructura e incluso predecir la carga futura - Figura 5.

Figura 5. Consola de monitoreo de Amazon Web Services en StealthWatch Nube

Integración con Microsoft Azure

Para Azure StealthWatch Cloud, usa la API de Azure para leer registros de eventos que contienen información sobre el tráfico de norte a sur y oeste-este dentro de la infraestructura de la nube. Estos registros se denominan registros de flujo de NSG. En esencia, son similares a los flujos de Netflow, ya que contienen encabezados de paquetes.

La gran diferencia con el caso de AWS es que Azure puede enviar una copia del tráfico de las máquinas virtuales a través de VTAP: tomas de tráfico virtual. VTAP es una tecnología desarrollada por Microsoft, pero está disponible para su integración con todas las soluciones de terceros.

El uso de VTAP es eficaz porque:

- Una copia del tráfico de los segmentos requeridos permitirá a SWC obtener visibilidad completa y, como resultado, máxima detección de amenazas.

- La carga en las máquinas virtuales no aumenta ya que VTAP es tráfico del conmutador virtual, no de la máquina en sí.

- La interacción con SWC se lleva a cabo a través de un túnel TLS cifrado.

La figura 6 muestra el diagrama de interacción.

Figura 6. Esquema de StealthWatch Cloud y Microsoft Azure

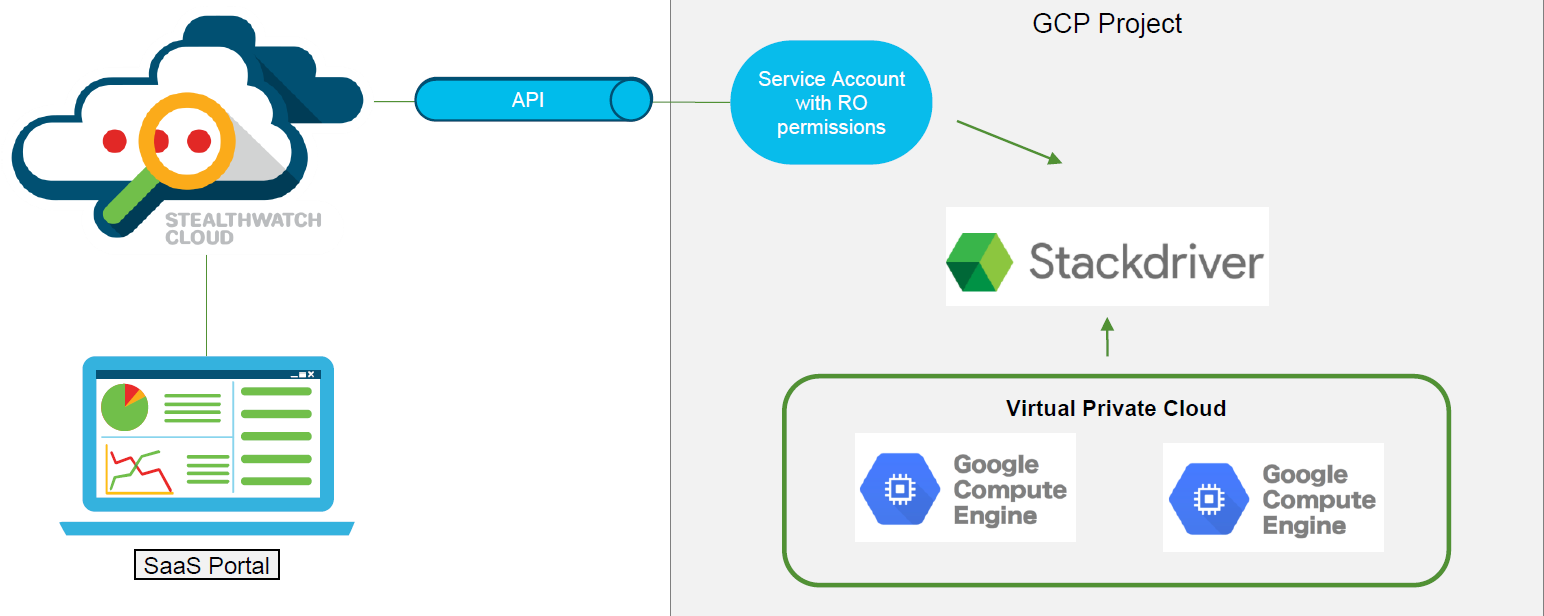

Integración con Google Cloud Platform

Al integrarse con Google Cloud Platform (GCP), solo es posible acceder a la API desde el lado SWC para leer los registros de eventos de VPC Flow mencionados anteriormente (los mismos que los de Amazon) desde Google Stackdriver. Google Stackdriver es un servicio que recopila registros y métricas de GCP, monitorea aplicaciones, máquinas virtuales e infraestructura de Google Cloud en general. Sin embargo, trabajar solo con registros de eventos de VPC Flow ofrece un poco menos de visibilidad. El esquema de trabajo se muestra en la Figura 7.

Figura 7. El esquema de trabajo de StealthWatch Cloud y Google Cloud Platform

SWC vs. SWE

Si bien Stealthwatch Cloud y Stealthwatch Enterprise realizan tareas similares, sus áreas de aplicación y las diferencias en las principales fuentes de telemetría crean capacidades diferentes.

Los datos comparativos se resumen en la siguiente tabla.

| Opción de comparar | SWC | SWE |

|---|---|---|

| Velocidad de implementación | ||

| ; 4 GB RAM, 2 CPU, 60 GB HDD ( Virtual Sensor) | 36 GB RAM, 6 CPU, 385 GB HDD | |

| ISE | , Virtual Sensor | |

| ETA/Cognitive Threat Analytics | ||

| Kubernetes | ||

| (VPC Flow, NSG Flow) API, Netflow/IPFIX | NetFlow, sFlow, jFlow, cFlow, Netstream, nvzFlow, IPFIX, Packeteer-2 | |

| , AWS, Azure, GCP, Kubernetes | , | |

| - (EMF) | (fps) |

A su vez, StealthWatch Cloud es atractivo por su velocidad de implementación (especialmente para el piloto), y no requiere implementar y mantener máquinas virtuales, excepto el Sensor Virtual. SWC le permite monitorear la infraestructura en nubes públicas y privadas y admite la integración nativa con una plataforma de administración de seguridad unificada, soluciones Cisco SecureX .

¿Cómo probarlo?

Hay dos opciones para un proyecto piloto gratuito: solo o con un socio. En el caso de la primera opción, se sugiere consultar el sitio . La licencia se emite por 60 días, las guías de configuración se proporcionan en el mismo sitio de Cisco. Si desea profundizar en los detalles y resolver sus tareas de monitoreo de la manera más eficiente posible, contáctenos en el enlace .

Conclusión

StealthWatch Cloud es una solución multifacética que le permite obtener visibilidad completa en el menor tiempo posible en una nube privada, pública o híbrida, ya sea Amazon Web Services, Microsoft Azure o Google Cloud Platform. Al mismo tiempo, esta solución se puede usar para monitorear redes corporativas, mientras que tiene casi la misma funcionalidad en comparación con StealthWatch Enterprise en las instalaciones. Ahorrar tiempo, recursos técnicos y humanos al trabajar con SWC son claras ventajas.

En un futuro próximo, estamos planificando varias publicaciones técnicas más sobre varios productos de seguridad de la información. Si está interesado en este tema, permanezca atento a nuestros canales ( Telegram , Facebook , VK ,Blog de soluciones TS )!