Durante la pandemia, la Comisión Europea se me acercó con una propuesta para desarrollar un token de seguimiento de contactos sociales con protección de la privacidad, sobre el que puede leer en la página del proyecto Simmel . Y pronto, Singapur anunció el desarrollo del token TraceTogether. Como parte de este evento, fui invitado a participar en una revisión de su solución.... La urgencia de la situación del COVID-19 y la gran complejidad de crear cadenas de suministro llevaron a que estuviéramos en una situación con el tren de aterrizaje de una aeronave que tocó la pista. Dadas las muchas preocupaciones sobre la privacidad y la tecnología, la situación era complicada y no se pudo capturar en una serie de tweets. Por lo tanto, describiré mis impresiones en forma de ensayos breves. Como logré trabajar con TraceTogether durante solo una hora, en su mayor parte hablaré sobre el contexto en el que evaluaré este token.

Seguimiento de contactos sociales

La idea es simple: si se enferma, debe identificar a las personas con las que ha estado en contacto cercano y verificar si están enfermas. Si se hace con la suficiente rapidez, la propagación de COVID-19 se puede contener y gran parte de la sociedad seguirá funcionando normalmente.

Pero hay algunas sutilezas en la implementación que traté de digerir. Dra. Vivian Balakrishnan, en funciones El ministro de la Iniciativa Smart Nation , nos informó brevemente en la reunión que el sistema de Notificación de Exposición desarrollado por Apple y Google no mostraba el "gráfico". Para tener una idea de lo importante que es para los epidemiólogos construir un gráfico de contactos, dibujé varios diagramas para ilustrar escenarios de rastreo de contactos.

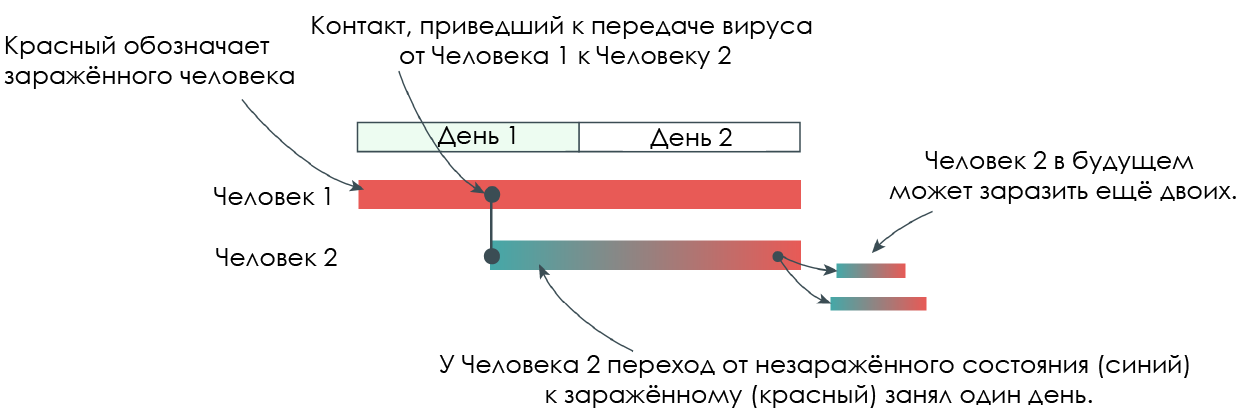

Comencemos con el escenario más simple.

El diagrama muestra a dos personas. El primer día, la Persona 1 ya está infectada, pero los síntomas son leves. A la mitad del día, está en contacto con la Persona 2. Después de un breve período de incubación, la Persona 2 se vuelve infecciosa al final del segundo día. Durante este tiempo, es posible que no presente síntomas. En el futuro, puede infectar a dos más. El ejemplo muestra que si la Persona 2 se aísla lo suficientemente temprano, se pueden prevenir dos nuevas infecciones.

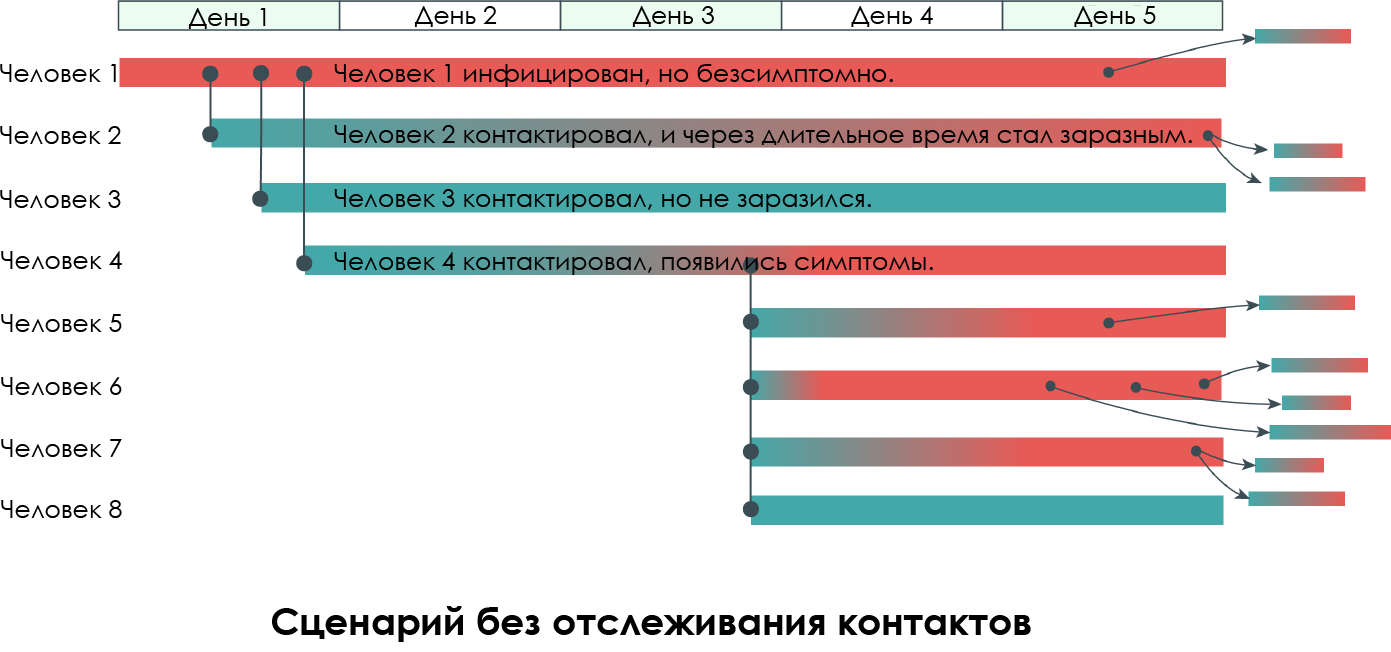

Ahora veamos un escenario más complejo sin seguimiento de contactos. Continuaremos considerando al Humano 1 como un portador con síntomas leves o nulos, pero infeccioso al mismo tiempo: este es el llamado " superportador ".

Este gráfico muestra las líneas de tiempo de ocho personas. La persona 1 es completamente responsable de infectar a varias personas en el transcurso de varios días. Tenga en cuenta que los períodos de incubación antes de que una persona se vuelva infecciosa son diferentes para todos. Además, la infecciosidad puede no estar acompañada de síntomas.

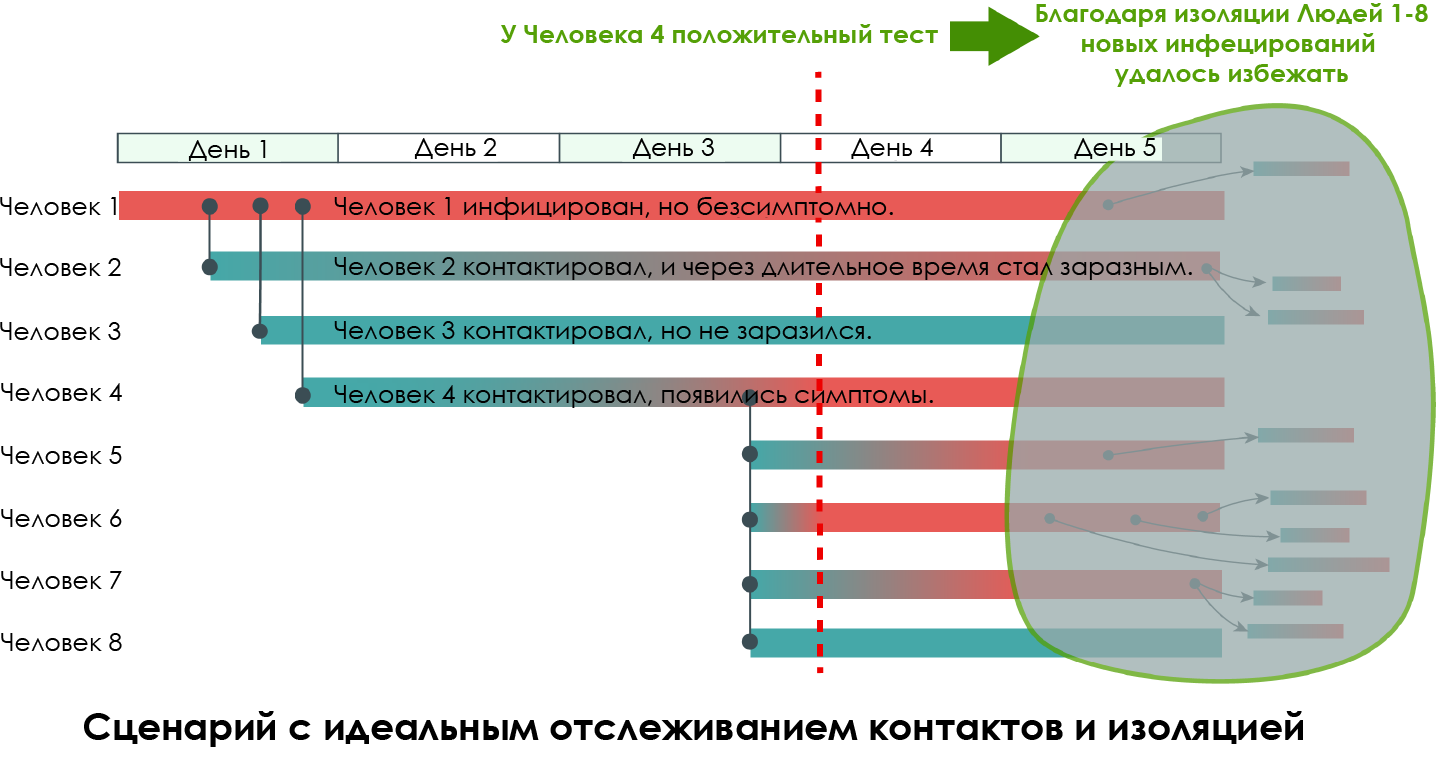

Ahora agreguemos el seguimiento de contactos.

El escenario es el mismo, pero con el "ideal platónico" de rastreo y aislamiento de contactos. La persona 4 desarrolla síntomas, prueba y da positivo en el cuarto día. Todos los contactos con él son aislados y decenas de sus colegas y amigos evitarán contagiarse en el futuro. Es importante destacar que el análisis del gráfico de contactos también permite la identificación de contactos comunes entre la Persona 4 y la Persona 2, identificando así a la Persona 1, que es la portadora asintomática original.

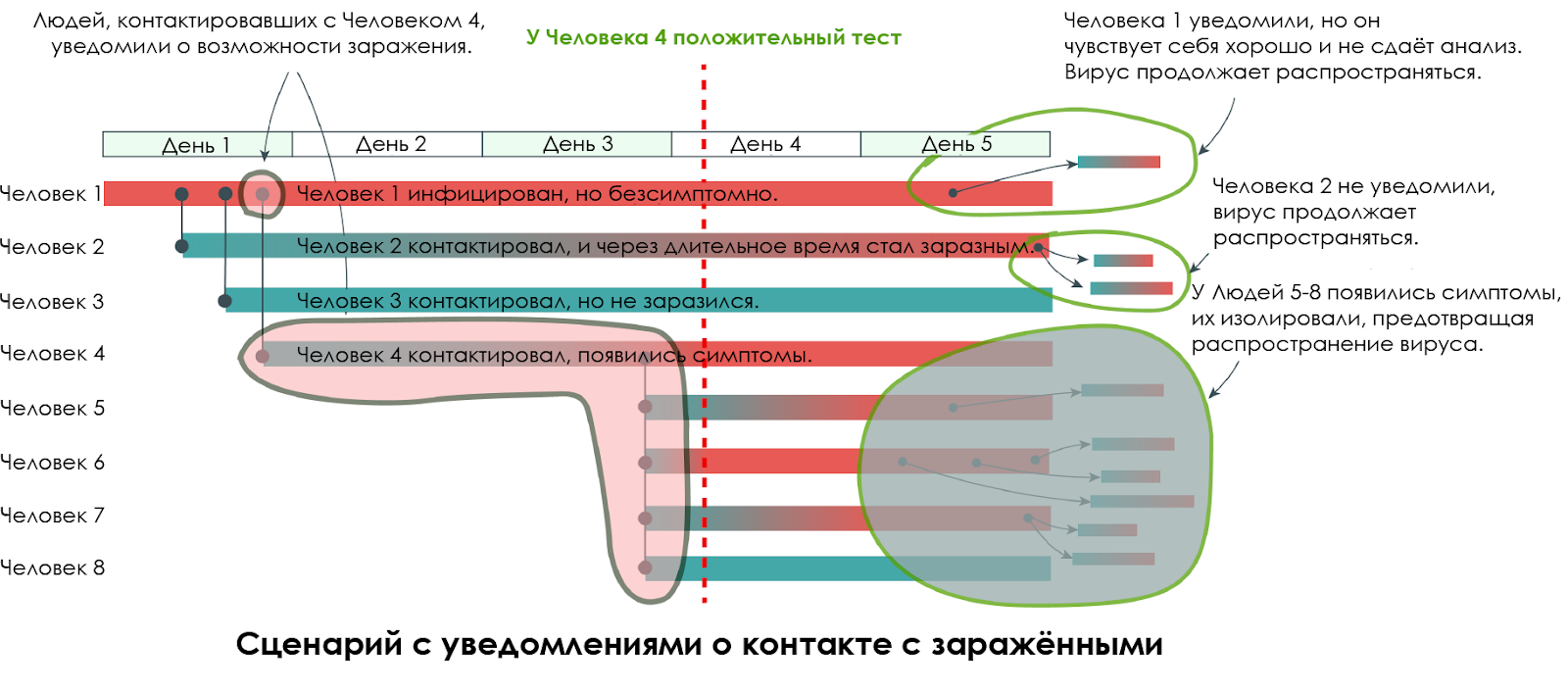

Existe una ligera diferencia entre "seguimiento de contactos" y "notificación de contactos". El sistema de notificación de exposición de Apple y Google solo notifica los contactos directos de una persona infectada. La importancia de esta sutileza se insinúa en el hecho de que originalmente se llamaba "Protocolo de seguimiento de contactos de protección de la privacidad", perofue rebautizado en abril.

Para comprender mejor las limitaciones de notificar a los contactos infectados, veamos otro escenario. Es similar al anterior, solo que en lugar de rastrear todo el gráfico, solo notificaremos a los contactos directos de la primera persona que tenga síntomas, es decir, la Persona 4.

Si se limita a las notificaciones, los portadores con síntomas leves o nulos, como la Persona 1, recibirán notificaciones engañosas de que han estado en contacto con una persona que dio positivo, cuando en realidad fue la Persona 1 la que infectó a la Persona 4 con el virus. La Persona 1, que se siente bien pero contagiosa, seguirá viviendo como de costumbre, aparte de su sorpresa de que todo su entorno esté infectado con el virus. Por tanto, no se pueden evitar algunas infecciones. Además, la Persona 2 es un nodo oculto en relación con la Persona 4, porque la Persona 2 no está incluida en la lista de notificaciones para contactos directos de la Persona 4.

En resumen, el sistema de notificación de exposición en sí mismo no permite determinar las relaciones de causa y efecto de las infecciones. Un gráfico de contacto completo ayuda a identificar un portador con síntomas leves o sin síntomas. Además, ya se sabe que una proporción significativa de portadores son asintomáticos. Estas personas son contagiosas, pero se sienten bien y visitan estaciones de metro abarrotadas, comen en lugares públicos. En las condiciones de Singapur, los portadores asintomáticos pueden crear docenas de grupos de nuevas infecciones en días, si no horas, en contraste con países menos densamente poblados como los Estados Unidos, donde los infectados solo pueden contactar a unas pocas personas durante el día.

La incapacidad para identificar y aislar rápidamente a los súper portadores con síntomas leves impulsó el desarrollo del dispositivo TraceTogether, que permite rastrear los contactos sociales con la construcción de un gráfico completo.

Acerca de la privacidad y el rastreo de contactos

Por supuesto, el rastreo de contactos completo tiene implicaciones de privacidad muy serias. Y la ausencia de este seguimiento tiene importantes riesgos potenciales para la salud y la vida. Existe una solución probada que no viola la privacidad: enclavamiento avanzado, como un disyuntor automático. Por supuesto, esto requiere costos adicionales.

De los tres elementos: privacidad, salud y economía, solo podemos elegir dos. Hay debates activos sobre este tema, pero esto está más allá del alcance del artículo. Desde el punto de vista de la discusión, supongamos que se está implementando el rastreo de contactos. En este caso, es responsabilidad de técnicos como nosotros tratar de encontrar un compromiso entre reducir la privacidad y promover las políticas públicas.

A principios de abril para Sean Cross y para míNLnet fue contactado por representantes del programa NGI de la Comisión Europea y propuso desarrollar un token de hardware para rastrear contactos sociales mientras se mantiene la privacidad. Así nació “ Simmel ”. La solución no es perfecta, pero Simmel aún tiene importantes características de privacidad:

- Fuerte aislamiento de los datos del usuario . Al deshabilitar la recopilación y generalización de los sensores de los teléfonos inteligentes, eliminamos el riesgo de fuga de datos GPS u otra información de geolocalización. También dificulta mucho los ataques basados en metadatos contra la privacidad.

- . . , , . , .

- . , . ( ).

- . , , (, ).

¿Por qué una solución de hardware?

¿No tiene una solución de software numerosas ventajas?

El equipo de TraceTogether dijo que Singapur necesita tokens de hardware para brindar un mejor servicio a los ciudadanos de bajos ingresos y a los usuarios de iPhone. El primero no puede permitirse comprar un teléfono inteligente, mientras que el segundo solo puede usar protocolos aprobados por Apple como la Notificación de exposición (que no permite el seguimiento completo de los contactos).

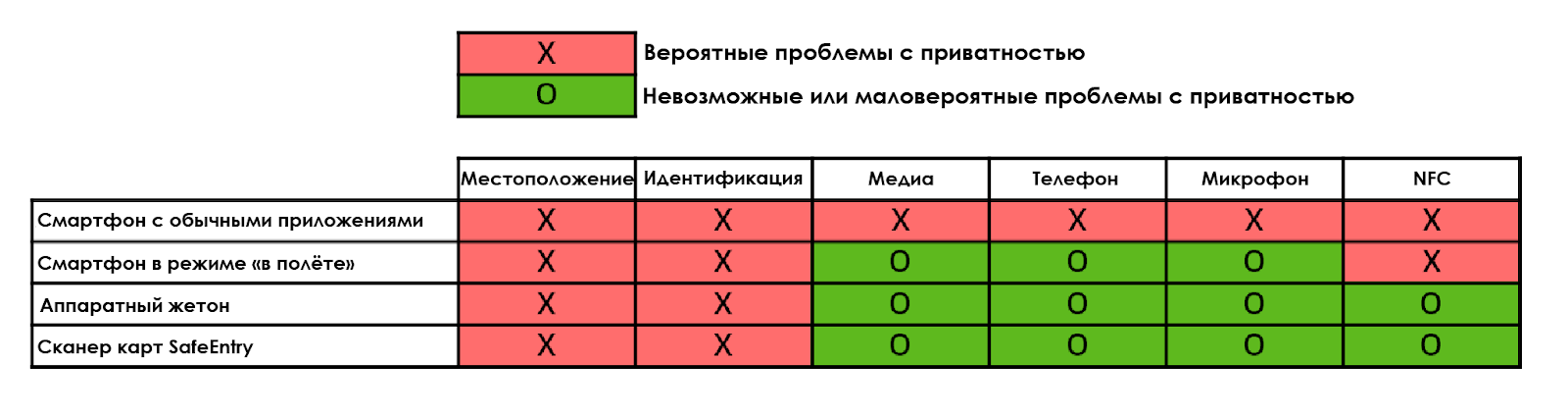

La solución de Simmel demuestra que soy un fanático del token de hardware, pero solo desde una perspectiva de privacidad. Las aplicaciones y los teléfonos inteligentes en general dañan la privacidad de las personas. Si realmente te molesta, deja tu teléfono inteligente en casa. A continuación se muestra una tabla explicativa. Las cruces rojas representan posibles violaciones de privacidad conocidas en ciertos escenarios de uso.

Un token de seguimiento (como sugiere Singapur) ayudará a las autoridades a identificar su ubicación e identidad. Técnicamente, esto sucede cuando entrega una ficha a un centro de atención médica. Sin embargo, es probable que las autoridades desplieguen decenas de miles de receptores en la isla para registrar el movimiento de tokens en tiempo real. Esto es un problema, pero compárelo con su teléfono inteligente, que generalmente transmite una variedad de identificadores únicos y no cifrados, desde IMEI hasta la dirección MAC de Wi-Fi. Dado que todos estos identificadores no están anonimizados de forma predeterminada, cualquier persona, no solo las autoridades, puede usarlos para identificarlo y determinar su ubicación. Sin embargo, la construcción de TraceTogether no afecta significativamente el status quo en términos de ataques de "gran infraestructura" a la privacidad de las personas.

Es importante que el token utilice un esquema de anonimización para transferir la identificación, por lo que no puede revelar su identidad o datos de ubicación a terceros, esta información solo está disponible para las autoridades. Compare eso con el escáner de tarjetas de identificación de SafeEntry cuando tenga que entregar su identificación al personal de los quioscos de SafeEntry. Esta es una solución menos segura porque los empleados pueden leer sus datos (incluida la dirección de su casa) escaneando una tarjeta, por lo que hay cruces rojas en las columnas Ubicación e Identificación.

Volviendo al teléfono inteligente, las "aplicaciones normales", como Facebook, Pokemon Go, Grab, TikTok, Maps, a menudo se instalan en la mayoría de las resoluciones. Dicho teléfono inteligente revela de forma activa y constante a una amplia gama de empresas su ubicación, fotos y videos, llamadas telefónicas, datos del micrófono y de la libreta de direcciones, así como datos NFC (utilizados para pagos sin contacto o transferencia de información). Aunque todas las empresas juran que "anonimizarán" sus datos, hay tantos datos transferidos que basta con pulsar casi un botón para anonimizarlos.... Además, sus datos son rastreados por agencias de inteligencia de todo el mundo, gracias a los amplios poderes de los gobiernos de todo el mundo para obtener datos legalmente de los proveedores de servicios locales. Sin mencionar el riesgo constante de enfrentarse a intrusos, exploits o interfaces falsas diseñadas para convencerlo, engañarlo o coaccionarlo para que revele sus datos.

Digamos que está bastante paranoico y razonablemente activa el modo avión en su iPhone la mayor parte del tiempo. ¿Crees que no hay nada de qué preocuparse? Está usted equivocado. Por ejemplo, en este modo, el iPhone todavía usa un receptor GPS y NFC . También descubrí que el iPhone tiene picos aleatorios e inexplicables en la actividad de Wi-Fi.

En general, puedo dar los siguientes argumentos principales a favor del hecho de que un token de hardware protege la privacidad mejor que una aplicación:

No hay recopilación y generalización de datos de diferentes sensores.

Los datos recopilados por el token están severamente limitados por el hecho de que no puede resumir información de diferentes sensores, como lo hacen los teléfonos inteligentes. Y aunque solo trabajé con el dispositivo durante una hora, puedo decir con gran confianza que TraceTogether apenas tiene otras capacidades más allá del transmisor Bluetooth Low-Energy (BLE) requerido. ¿Dónde lo conseguí? Se trata de física y economía:

- : , . , , ? , , BLE.

- : , . , , . .

Batería TraceTogether de 1000 mAh. La batería de su teléfono inteligente tiene aproximadamente tres veces la capacidad y requiere una recarga diaria.

Los argumentos financieros son más débiles que los físicos, porque las autoridades siempre pueden preparar un número limitado de fichas "especiales" de cualquier valor para rastrear a personas seleccionadas individualmente. Sin embargo, en este caso, la física juega un papel: ninguna cantidad de dinero invertida por las autoridades en el desarrollo puede violar las leyes de la física. Si Singapur puede desarrollar una batería masiva que en este factor de forma alimentará el sensor de un teléfono inteligente durante meses, bueno, digamos, el mundo será completamente diferente.

Hegemonía cívica sobre las estadísticas de contactos sociales

Si asumimos que la versión final de TraceTogether no permite usar BLE para leer datos (espero que lo confirmemos en un futuro hackathon), entonces los ciudadanos tienen la propiedad absoluta de sus estadísticas de contacto, al menos hasta que se las transfieran a alguien.

Por lo tanto, las autoridades, probablemente sin querer, están presionando a la gente para que se resista al sistema TraceTogether: una persona puede romper su ficha y "desconectarse" en cualquier momento (pero simplemente saque la batería primero, de lo contrario puede incendiar el apartamento). O actúe con más cuidado y “olvídese de la placa en casa” o llévela en un sobre metalizado para bloquear la señal. La encarnación física del token también significa que después de que la pandemia esté bajo control, la destrucción de los tokens también significará la destrucción de los datos sobre ellos, a diferencia de la aplicación. De hecho, a menudo, cuando desinstala el software, el icono simplemente desaparece de la pantalla y algunos archivos de datos permanecen en las entrañas del dispositivo.

En otras palabras, la implementación física del token significa que una discusión seria sobre privacidad puede acompañar la recopilación de datos sobre contactos sociales. Incluso si hoy no está seguro de los méritos de TraceTogether, usar un token le permite posponer la decisión final de confiar en las autoridades hasta que se le pida que entregue el token para la extracción de datos.

Si resulta que las autoridades están usando receptores BLE en la isla, o se encuentra una ficha extraña de un dispositivo sospechoso, entonces el gobierno corre el riesgo de perder no solo la confianza de la gente, sino también el acceso al gráfico de rastreo de contacto completo, porque la gente comienza a deshacerse de las fichas en masa. Esto restaura un cierto equilibrio de poder en el que el gobierno puede y será responsable de su contrato social, incluso si todos recopilamos datos de rastreo de contactos.

Próximos pasos

Cuando me pidieron que hiciera una revisión independiente del token de TraceTogether, respondí que no ocultaría nada y, para mi sorpresa, todavía me invitaron a una reunión.

Este artículo describe el contexto dentro del cual evaluaré el token. Las capacidades de notificación de exposición no son suficientes para aislar a los portadores asintomáticos del virus, y un gráfico de seguimiento de contactos completo puede ayudar a resolver este problema.

La buena noticia es que el token de hardware representa una oportunidad más segura para continuar la discusión sobre privacidad mientras se mejora la recopilación de datos. En última instancia, el despliegue del sistema de tokens de hardware depende de los propios ciudadanos y, por lo tanto, las autoridades deben mantener o ganarse nuestra confianza para salvaguardar el interés nacional durante la pandemia.