A finales de la Unión Soviética, la llamada teoría de la resolución de problemas inventiva (TRIZ) ganó gran popularidad, lo que, entre otras cosas, permite encontrar métodos para mejorar los sistemas técnicos. En él, Heinrich Altshuller introdujo el concepto de "un sistema técnico ideal, en el que los costos de obtener un efecto útil son iguales a cero". En otras palabras, la solución es mejor, más simple es, y la solución ideal es cuando no hay sistema y sus funciones están realizadas. Este viejo método olvidado le permite echar una nueva mirada al desarrollo futuro de las nuevas industrias de TI. En muchas áreas de TI, nos encontraremos con la "idealización" de sistemas y procesos. Esta “idealización” está asociada con la desaparición de procedimientos redundantes y costos injustificados en el mantenimiento de las funciones objetivo de los sistemas de información.

Problema de datos personales

No todas las empresas se enfrentan a herramientas de seguridad de la información como los sistemas DLP o SIEM, pero casi todo el mundo sabe qué es 152- y la protección de datos personales (PD). Una gran cantidad de especialistas trabajan en el campo de llevar a la normativa 152-FZ. La mayor parte de este trabajo es burocrático e inútil y consiste solo en escribir el conjunto de documentos necesarios para Roskomnadzor. En realidad, el número de incidentes de fuga de datos personales solo aumenta cada año. Intentemos averiguar cómo debería ser la legislación "ideal" sobre la protección de datos personales. Como ya se desprende de la lógica del razonamiento anterior, la legislación “ideal” sobre datos personales es aquella que no existe, pero al mismo tiempo nadie roba datos personales ni los utiliza para otros fines. En otras palabras,el conjunto ideal de procedimientos para trabajar con la información personal de los usuarios implica la imposibilidad de desviarse de ellos, incluso en ausencia de una ley que los obligue a proteger. Técnicamente, debería ser imposible copiar y enviar datos a otro recurso que no esté destinado a su procesamiento, es imposible obtener acceso a datos personales para quienes no deberían tenerlos. Parece un cuento de hadas utópico, pero profundicemos un poco más en este problema. Paradójicamente, ya tenemos toda la tecnología para construir un futuro tan ideal; solo queda entender por qué todavía no vivimos en esta hermosa realidad.Técnicamente, debería ser imposible copiar y enviar datos a otro recurso que no esté destinado a su procesamiento, es imposible obtener acceso a datos personales para quienes no deberían tenerlos. Parece un cuento de hadas utópico, pero profundicemos un poco más en este problema. Paradójicamente, ya tenemos toda la tecnología para construir un futuro tan ideal; solo queda entender por qué todavía no vivimos en esta hermosa realidad.Técnicamente, debería ser imposible copiar y enviar datos a otro recurso que no esté destinado a su procesamiento, es imposible obtener acceso a datos personales para quienes no deberían tenerlos. Parece un cuento de hadas utópico, pero profundicemos un poco más en este problema. Paradójicamente, ya tenemos toda la tecnología para construir un futuro tan ideal; solo queda entender por qué todavía no vivimos en esta hermosa realidad.¿Por qué todavía no vivimos en esta hermosa realidad?por qué aún no vivimos en esta hermosa realidad.

Modelo ideal para trabajar con datos personales

A continuación, intentaré describir cómo sería un modelo ideal de trabajo con la EP desde mi punto de vista. Solo el propietario de los datos personales puede ser propietario y administrador de los datos personales, es decir, en el modelo ideal, solo el propietario de los datos personales tiene acceso a ellos y puede permitir cualquier operación con ellos. Es técnicamente imposible acceder o modificar los datos sin el consentimiento del propietario. La idea de almacenar datos personales y no mostrárselos a nadie se enfrenta a la necesidad de ser utilizados por diversas empresas y servicios. Podemos dividirlos condicionalmente en los siguientes grupos:

- Organismos estatales (Fondo de Pensiones, FTS, FSS, etc.).

- Departamentos de energía.

- Empresas-empleadores (aquí - institutos para estudiantes, escuelas y jardines de infancia para alumnos, etc.).

- Bancos.

- Empresas que venden bienes.

- Proveedores de servicio.

Espero no haber extrañado a nadie. Analicemos para cada grupo por qué necesitan usar datos personales y si es posible (nuevamente en el “mundo ideal”) rechazarlos.

- , . ? , , — , , , . , . , , - . , - «» ( ). . , , , 3 16 . : , , , .

- . , . , .

- . , , ., - , . — ( ).

- : , . , - . . . , - . . , .

- , : , , - - . , - .

- , : , , , (, ), «» - .

Consideremos el esquema según el cual todos los temas presentados anteriormente pueden funcionar.

Por supuesto, este esquema no pretende ser el único correcto. Aquí más bien intentaremos describir la posible estructura de un sistema “ideal” para trabajar con DP, demostrando que existe en principio (al menos en teoría).

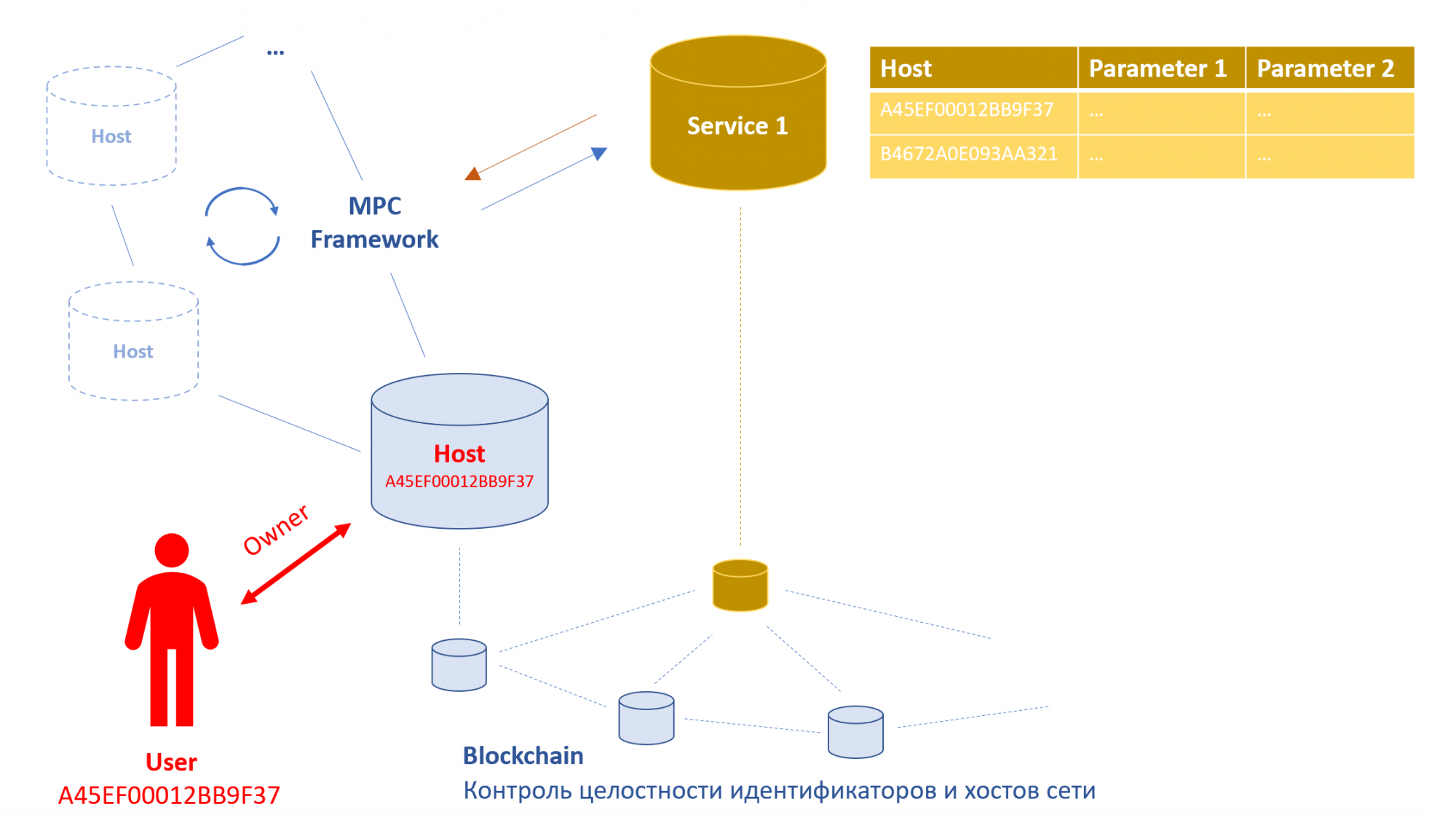

Todo el sistema para trabajar con datos personales consta de entidades: hosts (almacenamiento de PD) y servicios (que, por alguna razón, necesita acceso a PD). Se puede utilizar una red blockchain para confirmar la integridad de toda la estructura. Establecerá la confiabilidad de los servicios (confirmará que son exactamente quienes dicen ser). Aquí puede hablar sobre la implementación de la tecnología de infraestructura de clave pública descentralizada... Al mismo tiempo, la red blockchain garantiza la integridad de los datos del host y las cadenas transaccionales para cambiar estos datos.

Digamos que tenemos un usuario llamado Usuario . El sistema le asigna un identificador único A45EF00012BB9F37 . Para que este identificador no se convierta por sí solo en la PD del usuario, sería correcto dinamizarlo. Para tal dinamismo, puede utilizar técnicas similares a las desarrolladas en la metodología Moving Target Defense para, por ejemplo, aleatorizar los atributos de una LAN empresarial . Usuario A45EF00012BB9F37es el propietario del host del mismo nombre. Este host es el único lugar: el almacenamiento de los datos personales del usuario. Ningún otro miembro almacena sus datos personales. Una persona no firma ningún documento de consentimiento para almacenar y procesar su DP en otro lugar.

Cabe señalar que el usuario es propietario de su host de forma muy condicional. Él, por supuesto, tiene el estatus de propietario, pero no puede eliminar y modificar arbitrariamente los datos del host. Además, no puede denegar algunas solicitudes al anfitrión, por ejemplo, de agencias gubernamentales. Al mismo tiempo, puede ver el historial completo de solicitudes y solicitudes a sus datos y monitorear su corrección, así como aprobar o rechazar solicitudes al host de empresas comerciales. Por ejemplo, si pidió pizza en una tienda en línea, el anfitrión puede recibir una solicitud para enviar la dirección en un mensaje SMS al mensajero. Si el fondo de pensiones realiza pagos a ciudadanos con hijos de 3 a 16 años, entonces la solicitud correspondiente llegará al anfitrión desde el marco MPC. El usuario lo ve, pero ya no puede rechazarlo a voluntad.

El siguiente elemento importante del sistema "ideal" es el marco MPC ( computación multipartita). Es necesario solicitar datos a los hosts. El sistema será ideal solo cuando no divulgue información innecesariamente. Si alguna agencia analítica quisiera saber la edad promedio de los residentes de Moscú, entonces no necesita solicitar información sobre la edad y la dirección de cada usuario en el sistema. El marco MPC puede extraer el valor final sin recibir ningún PD de los hosts. Además, para evitar procesar PD "innecesarios", la criptografía homomórfica se puede utilizar para todas las solicitudes cuyo destinatario sea el propio usuario. Por ejemplo, la policía de tránsito puede formar un protocolo completo sobre una infracción administrativa sin siquiera saber a quién se suscribe, y el usuario mismo descifra los mensajes y ve el documento.

Sin los detalles arquitectónicos detallados del diagrama anterior, se pueden encontrar muchas fallas en él. Por ejemplo, puede parecer que almacenar todo en un PD en un solo lugar es extremadamente peligroso desde el punto de vista de la confiabilidad: algo puede romperse y todos los datos se perderán. Sin embargo, es posible reproducir un clúster distribuido de almacenamiento de host, cuya confiabilidad en términos de probable pérdida de datos será incluso un orden de magnitud mayor en comparación con cómo se almacenan los datos ahora. De igual forma, existen decisiones sobre el tema del arbitraje de derechos en el sistema, por lo que no hay superadministrador en él, y por ende, no hay vulnerabilidad crítica. Se pueden dedicar al menos algunos artículos más a esto, pero nos alejarán de la idea principal: la viabilidad de un esquema ideal para trabajar con DP.

Avanzando hacia un mundo perfecto

A pesar de que la pila tecnológica actual nos permite eliminar casi por completo el procesamiento de DP por parte de terceros, dicha transición requiere una gran cantidad de cambios organizacionales. El principal obstáculo para estos cambios es el valor de las matrices acumuladas de datos personales. Hoy en día, las matrices de PD son de gran valor para las estructuras comerciales y gubernamentales.

Para las empresas comerciales, este es un canal de marketing directo, así como un recurso adicional para generar flujo de efectivo. Existen diferentes enfoques para evaluar el costo de la DP, por ejemplo, basados en el análisis de la estructura de ganancias de los operadores.... En esta lógica, los datos personales de un ciudadano promedio de la Federación de Rusia pueden costar 926 dólares estadounidenses, y un ciudadano de los Estados Unidos, 6105 los mismos dólares por año. Esto no significa que pueda tomar sus datos personales y venderlos a alguien por $ 926: esta cifra se toma de los ingresos totales de todas las empresas comerciales durante un año calendario, teniendo en cuenta los ingresos recibidos del uso de los datos personales de un ciudadano en particular. Por supuesto, la pérdida de datos personales llevará a la empresa a incurrir en costes económicos. Sin embargo, si todas las empresas son privadas “simultáneamente” de datos personales, entonces no se producirá la pérdida estadística promedio de ingresos, ya que es más probable que las estructuras comerciales compartan canales de usuarios entre sí con su capacidad finita. Aquí estamos hablando deque el mercado está en equilibrio y es poco probable que alguien sea el primero en negarse a acumular DP por iniciativa propia.

Para las agencias gubernamentales, el acceso sin obstáculos a la información personal es un recurso adicional para aumentar los poderes. En el esquema "ideal" descrito, cualquier solicitud de datos de las autoridades se registrará y registrará en el sistema. Cualquier solicitud irrazonable no puede pasar desapercibida. Si no acudió a las urnas y el GAS correspondiente por algún motivo solicitó la formación de una boleta, entonces definitivamente comprende que algo andaba mal. Cualquier uso de sus datos en los sistemas gubernamentales se vuelve lo más transparente posible para usted y lo más opaco posible para los demás. Esto solo lo puede permitir un gobierno claro y seguro.

Sin embargo, el equilibrio actual entre el deseo de las “partes interesadas” clave de conservar el acceso a los datos personales y la ineficacia de los mecanismos existentes para trabajar con ellos no significa que no habrá un movimiento hacia el rechazo de los datos personales. Estas iniciativas ya existen, pero es probable que el movimiento hacia un "mundo ideal" dure más de lo que nos gustaría.

Se pueden considerar varios escenarios posibles para tal transición:

- . . , , . . — , , .

- . . , «» . , , (IDaaS), . , - . IDaaS-, , , - IDaaS. , , , . , .

- . , , « » . , 20 . «» . , «» AuthaaS (Authentication as a Service). - . .

La destrucción de los operadores de datos personales conducirá inevitablemente a cambios en el mercado de las tecnologías de la información. Por supuesto, esto afectará a las empresas que prestan servicios para la protección de datos personales, pero aquí nos centraremos en conclusiones no obvias. Se pueden esperar los mayores cambios en las siguientes direcciones.

Disminución del papel de las corporaciones.En la literatura y el cine, se acostumbra considerar escenarios apocalíptico-tecnogénicos del futuro, cuando una persona está completamente controlada por el estado, como, por ejemplo, en la obra de George Orwell "1984". Esta idea es ampliamente explotada, en relación con la cual la idea del futuro control digital total se ha arraigado en la mente de los ciudadanos, de modo que cualquier idea sobre la digitalización de nuestra vida se percibe negativamente. Sin embargo, consideraría un escenario tan apocalíptico más como un camino antinatural de desarrollo tecnológico. El camino natural (descrito en este artículo) implica un aumento del control por parte de los ciudadanos y una disminución del recurso correspondiente por parte del Estado y las grandes corporaciones. Paradójicamente, es el analfabetismo digital de la población lo que frena el camino del desarrollo natural y ayuda a la implementación de escenarios de control digital total.

Aumento de la dinámica del mercado. Cualquier especialista en marketing sabe que el costo de retener a un cliente existente es varias veces menor que el costo de atraer a uno nuevo. Existen CRR (tasa de retención de clientes, un coeficiente que muestra la capacidad de una empresa para retener clientes existentes) y CAC (costo de adquisición de clientes). Si la empresa no acumula la PD del usuario, no puede enviarle spam, etc., esto conducirá a una inevitable disminución de CRR. Sin embargo, también provocará una disminución del CAC, lo que es bueno para las pequeñas y medianas empresas: con una mayor dinámica de mercado, tienen más posibilidades de conseguir clientes. Además, las grandes empresas en este escenario pierden el valor agregado que se podría haber generado al acumular PD, y por lo tanto reducen aún más el precio de entrada para las pequeñas empresas.

Monetización de datos personales. El esquema de interacción entre los participantes del mercado, en el que solo el usuario puede almacenar y procesar su DP, aumenta su importancia como participante en el intercambio de información. Si antes era posible obtener datos personales del usuario, anotarlo usted mismo y luego imponer también publicidad y llamadas con encuestas, ahora esto será imposible. Tendremos enormes matrices de usuarios "bigdata", pero sus propietarios serán los propios usuarios, sin cuyo consentimiento será imposible trabajar con ellos. Como resultado, una persona podrá "vender" el derecho a enviar ciertas solicitudes a su anfitrión a través del marco MPC, y el costo de estas solicitudes puede clasificarse según el formato de la información.

Acceso unificado a big data... El problema descrito anteriormente genera otro cambio en el mercado. No habrá oportunidad de incrementar su competitividad acumulando "bigdata". Ahora, las grandes cadenas minoristas, que analizan las transacciones, pueden descubrir fácilmente que la leche X tiene 80 rublos. en Khovrino se vende un 47% mejor que la leche Y a 110 rublos. Una pequeña tienda de comestibles no puede saberlo. En el futuro, sus habilidades analíticas se nivelarán.

Mejora de la calidad de los servicios . Esta es una conclusión completamente no obvia de la desaparición de los operadores de DP, pero cuanto más se eliminen los mecanismos de competencia ajenos al mercado, más instrumentos de mercado para cambiar el CRR y el CAC deben usarse. Y el factor clave aquí es la calidad de los servicios.

Incrementar la participación de la subcontratación en seguridad de la información... Hoy, en las pequeñas empresas, el departamento de seguridad de la información es una sola persona, y hasta el 50% de su tiempo de trabajo (y en ocasiones más) esta persona lo dedica a la elaboración de conjuntos de documentos para la protección de datos personales y a la implementación de la normativa para trabajar con DP en la empresa. Si desaparece la necesidad de este trabajo, el especialista en seguridad de la información dedicado será redundante. Esto dará lugar a que cada vez más empresas se vayan a la subcontratación de servicios de seguridad de la información.

conclusiones

Quizás dentro de 20 años, miraremos atrás con simpatía, dándonos cuenta de cuántos procedimientos inútiles de protección de datos personales tuvimos en 2020. Por sí mismos, no crean valor agregado útil, "pesadilla" a las pequeñas empresas y solo aumentan el volumen de procesamiento y comercio no autorizados de datos personales. El mercado de los servicios de protección de datos personales es enorme hoy en día y sigue creciendo. Según el cumplimiento de los requisitos del GDPR, se estima en $ 2.6 mil millones para 2023 . No fue posible encontrar tal evaluación de mercado para el cumplimiento de 152-FZ, pero estoy seguro de que la cifra también será impresionante. Y este mercado desaparecerá en los próximos 10 años o más, ya que aumenta innecesariamente los costos de las empresas y no brinda una protección real.

Ya existen muchos desarrollos que permiten reducir innecesariamente la cantidad de trabajo con DP. Esto también puede incluir el protocolo para el intercambio de datos personales, anunciado el otro día por NPK Kryptonit . Sin embargo, a pesar de la capacidad técnica ya existente para liquidar a la abrumadora mayoría de los operadores de DP, nos enfrentamos a dificultades organizativas y a la resistencia de los “interesados” clave del mercado.

Si hablamos de los escenarios de posible transformación, entonces veo la variante de "crecimiento inorgánico" discutida anteriormente como la más probable. Ya es posible observar cuántos grandes actores del mercado están intentando acumular servicios IDaaS. Bastante exitoso en este sentido, por ejemplo, China Mobile, que proporciona tokens de identificación a más de mil aplicaciones, eliminando la necesidad de recopilar información de registro y almacenar datos personales. La integración de tales iniciativas con los sistemas de información estatales puede ya en un futuro cercano crear un modelo de trabajo con DP que se acerque al "ideal".