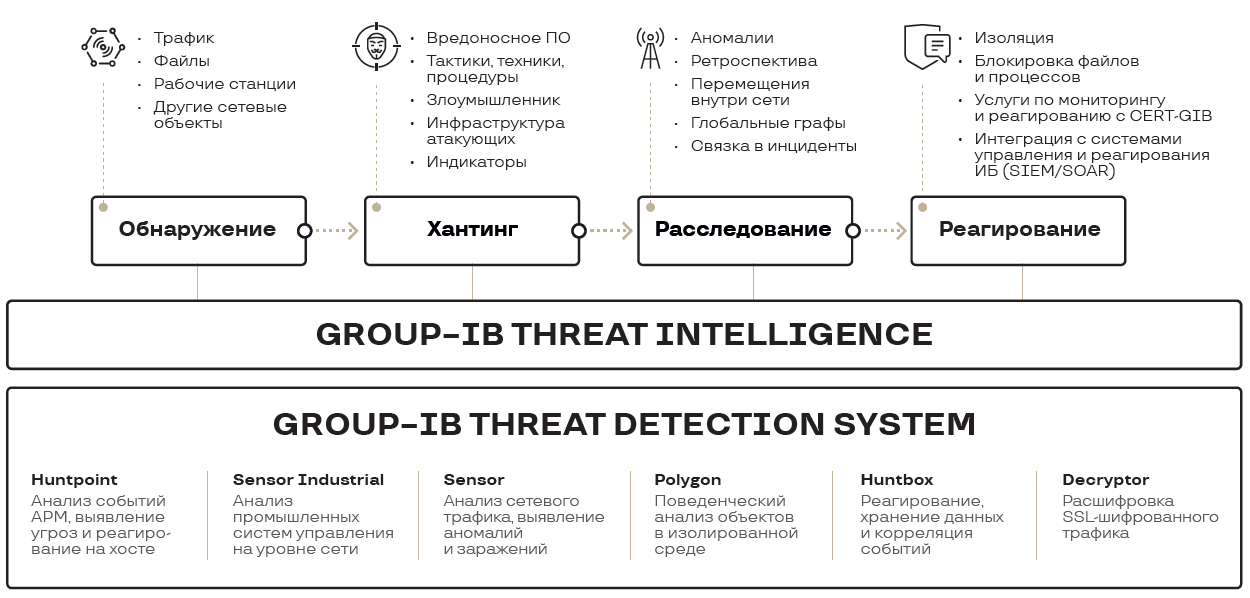

¡Buenas tardes compañeros! Hoy comenzamos una nueva serie de artículos dedicados a las soluciones de seguridad de la información de Group-IB. La empresa opera en el mercado de la seguridad de la información desde hace más de 17 años y durante este tiempo ha adquirido competencias muy importantes, realizando proyectos no solo en Rusia y los países de la CEI, sino también en el mercado internacional. El área de protección de la infraestructura de ataques dirigidos complejos cierra el complejo del Sistema de Detección de Amenazas (TDS) Group-IB, que consta de varios módulos diferentes. La solución se especializa en la protección de redes corporativas e industriales y está principalmente dirigida específicamente a contrarrestar los ataques modernos. En este artículo, consideraremos la arquitectura y la funcionalidad de todo el complejo.

El sistema de detección de amenazas Group-IB (TDS) consta de varios módulos:

- Sensor TDS;

- TDS Decryptor;

- TDS Sensor Industrial;

- Polígono TDS;

- TDS Huntpoint;

- TDS Huntbox.

Cada módulo realiza funciones específicas, considere las principales tareas del Sistema de Detección de Amenazas.

Arquitectura de soluciones

El sistema está diseñado para mejorar la seguridad de la información de una empresa: protección de segmentos corporativos y tecnológicos. Las tecnologías utilizadas por el sistema TDS hacen posible la detección eficaz de amenazas en varias fases de la matriz MITRE ATT & CK :

- Amenazas de día cero;

- Exploits, troyanos, puertas traseras, scripts maliciosos para plataformas de escritorio, servidores y móviles;

- Canales de transmisión de datos ocultos;

- Ataques con herramientas legítimas (vivir fuera de la tierra).

Es importante destacar que una fuerte ventaja del complejo Grupo-IB TDS es un enfoque integrado de protección de red: desde un único centro de control es posible gestionar todos los módulos que están instalados tanto en el segmento corporativo como en el segmento tecnológico. Las soluciones de esta clase son adecuadas para proteger empresas y organizaciones donde se utilizan ICS. El producto ha recibido todos los certificados necesarios para el cumplimiento de la Ley Federal 187 .

Pero esto no significa que el sistema esté diseñado solo para el tráfico industrial. Inicialmente, el sistema se desarrolló para la inspección del tráfico en las redes corporativas: correo, almacenamiento de archivos, flujos de tráfico de usuarios. Y todo esto no es en el perímetro, sino dentro de la red , lo que permite detectar y prevenir incidentes de seguridad de la información especialmente críticos:

- el hecho de que el usuario descargó un archivo infectado;

- la propagación de infecciones de malware en las PC de los usuarios del dominio;

- intenta aprovechar las vulnerabilidades por parte de un intruso dentro de la red;

- movimiento horizontal de intrusos dentro de la red.

Es muy poco probable que los dispositivos perimetrales detecten los incidentes descritos anteriormente si ya han ingresado de alguna manera a la red. Sin embargo, como en otros lugares, todo depende del entorno. Los módulos TDS de Group-IB deben estar en el lugar correcto y correctamente configurados, por ello, a continuación daremos una breve descripción de las características del complejo y su funcionalidad.

Sensor de TDS

TDS Sensor es un módulo para el análisis profundo del tráfico de la red y la detección de amenazas a nivel de red, así como para la integración con varios subsistemas. El sensor le permite identificar:

- Interacción de los dispositivos infectados con los centros de mando de los ciberdelincuentes;

- ;

- .

La base de datos interna de firmas y motores ML fue desarrollada por Group-IB. Las firmas de ataques son clasificadas y correlacionadas por especialistas en inteligencia cibernética de Group-IB y analistas de CERT, y los clasificadores de ML se desarrollan en estrecha cooperación con expertos forenses y analistas de todos los servicios principales, luego de lo cual se actualizan a TDS, lo que permite una respuesta oportuna a los ataques dirigidos modernos. La herramienta también detecta anomalías para identificar túneles ocultos en protocolos de alto nivel y la posible propagación de amenazas en la infraestructura interna y entre segmentos. Es posible la integración del producto con sistemas de terceros: con correo, ICAP, con almacenamiento de archivos, SIEM, etc.

El dispositivo funciona en modo de duplicación , por lo que la solución no puede influir en los procesos involucrados en el tráfico legítimo.

Descifrador de TDS

La pregunta surge lógicamente: dado que el sensor TDS opera en tráfico reflejado, ¿cómo trabajar con conexiones https, sin cuya inspección es imposible hablar sobre el estado de la seguridad de la infraestructura? En este caso, será necesario integrar el módulo TDS Decryptor en la infraestructura, un complejo de software y hardware diseñado para abrir y analizar el contenido de las sesiones cifradas, lo que permite aumentar la visibilidad y el control del tráfico de la infraestructura protegida, así como la calidad de detección de ataques dirigidos. TDS Decryptor funciona en discontinuidad, reemplaza certificados y envía la sesión descifrada al sensor TDS.

Sensor TDS Industrial

Para detectar ataques en el segmento tecnológico de la empresa, Group-IB ha desarrollado recientemente el módulo TDS Sensor Industrial. Analizando paquetes de datos de protocolos tecnológicos con sus propias reglas de comportamiento, TDS Sensor Industrial permite detectar la transferencia de comandos de control ilegítimos entre los niveles del APCS, detectando el uso de comandos de servicio del APCS con el propósito de flashear el PLC, reemplazar el programa de control, detener procesos tecnológicos y otras violaciones.

El módulo admite ambos protocolos abiertos: CIP, DNP3, IEC 60870-5-104, IEC 61850-MMS, Modbus TCP, OPC-DA, OPC-UA, MQT y algunos propietarios: Siemens, Schneider Electric, Rockwell Automation, Emerson. Si el protocolo requerido no está en la lista de compatibilidad, los expertos de Group-IB están listos para agregarlo en unas pocas semanas.

TDS Sensor Industrial no afecta los procesos tecnológicos de ninguna manera, todo funciona en modo espejo. Una buena adición al sistema será el uso del módulo TDS Huntpoint en el APM de operadores e ingenieros, que registrará acciones en máquinas críticas en su interior.

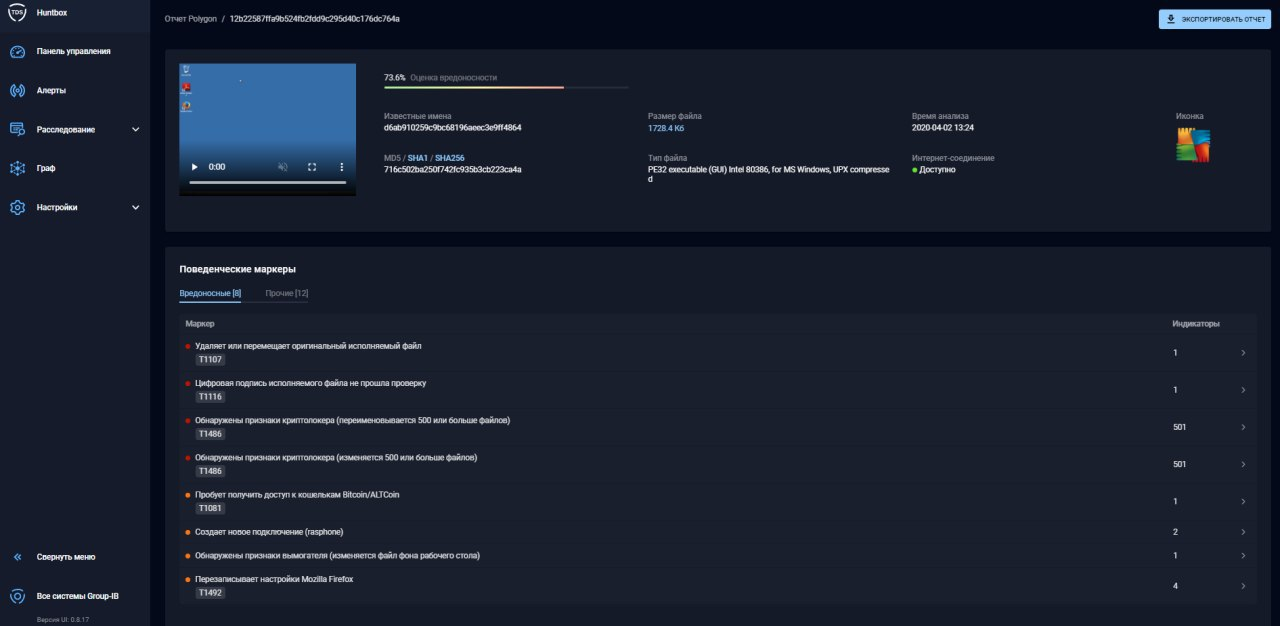

Polígono TDS

Es posible que el uso de un solo módulo de sensor TDS no sea suficiente para detectar ataques, también debe escanear los archivos que se distribuyen a través de la red. Esta funcionalidad es proporcionada por TDS Polygon. Este módulo está destinado al análisis del comportamiento de objetos sospechosos en un entorno virtual aislado. TDS Sensor extrae archivos del tráfico de red en el puerto SPAN o los toma de almacenamientos de archivos y los envía a TDS Polygon para su análisis. También puede configurar la integración del servidor de correo y el sensor TDS, como resultado de lo cual el producto escaneará todos los correos electrónicos con archivos adjuntos y enlaces.

Los archivos se escanean en varias máquinas virtuales: Windows XP, Windows 7, Windows 10 en versiones de dos bits: x32 / x64, y también se utilizan dos idiomas del sistema: ruso / inglés. Además, el propio sistema determina la necesidad de utilizar un bit o una versión en particular en caso de que los signos maliciosos de un objeto fueran subestimados o no detectados. El sistema está equipado con funcionalidad de ocultación de virtualización y detecta intentos de eludir los medios de protección con un archivo malicioso. Por ejemplo, si el malware crea una tarea pendiente, TDS Polygon "acelerará" el tiempo del sistema para detonar el malware. O, si los atacantes enviaron un correo electrónico con un enlace vacío, TDS Polygon "seguirá" el archivo hasta que se encuentre allí (este tipo de ataque es bastante común). También son posibles ejemplos más complejos de detonación HPO (reacciones al reinicio del sistema operativo,cierre de software auxiliar, etc.). El módulo también utiliza activamente el aprendizaje automático y las firmas descritas anteriormente para detectar actividad maliciosa.

Además, un servicio conveniente es la conexión de la solución al centro de seguridad del Grupo IB - CERT-GIB, cuyos especialistas monitorean y analizan los eventos detectados por TDS Sensor y TDS Polygon en tiempo real. Los expertos de CERT-GIB notifican inmediatamente a los especialistas de la organización sobre las amenazas críticas por correo electrónico y por teléfono, además de brindar recomendaciones para su eliminación y acompañar a los usuarios hasta que escalen por completo. El soporte funciona 24 * 7, 365 días al año.

TDS Huntpoint

El malware no siempre se propaga por toda la red; a veces es suficiente para infectar solo una estación de trabajo deseada. O el malware pasó por alto la red por completo y entró en el dispositivo utilizando medios extraíbles. Por lo tanto, puede haber situaciones en las que el sensor TDS no detecte ningún evento. En este caso, Group-IB ofrece el uso de la solución de agente TDS Huntpoint.

TDS Huntpoint es un módulo del producto Group-IB Threat Detection System (TDS) que le permite registrar el historial del comportamiento del usuario , rastrear los procesos que ocurren en el sistema para detectar actividad maliciosa y recopilar información contextual adicional para detectar comportamiento malicioso en el host.

Al igual que TDS Sensor, TDS Huntpoint enviará archivos para su análisis a TDS Polygon. Y en el caso de que el malware se infiltre en una PC, TDS Huntpoint, por orden del centro de comando de TDS, aísla ese host de la red. Como parte de este módulo, la empresa implementa áreas como la informática forense, la respuesta a los hosts y la búsqueda de amenazas.

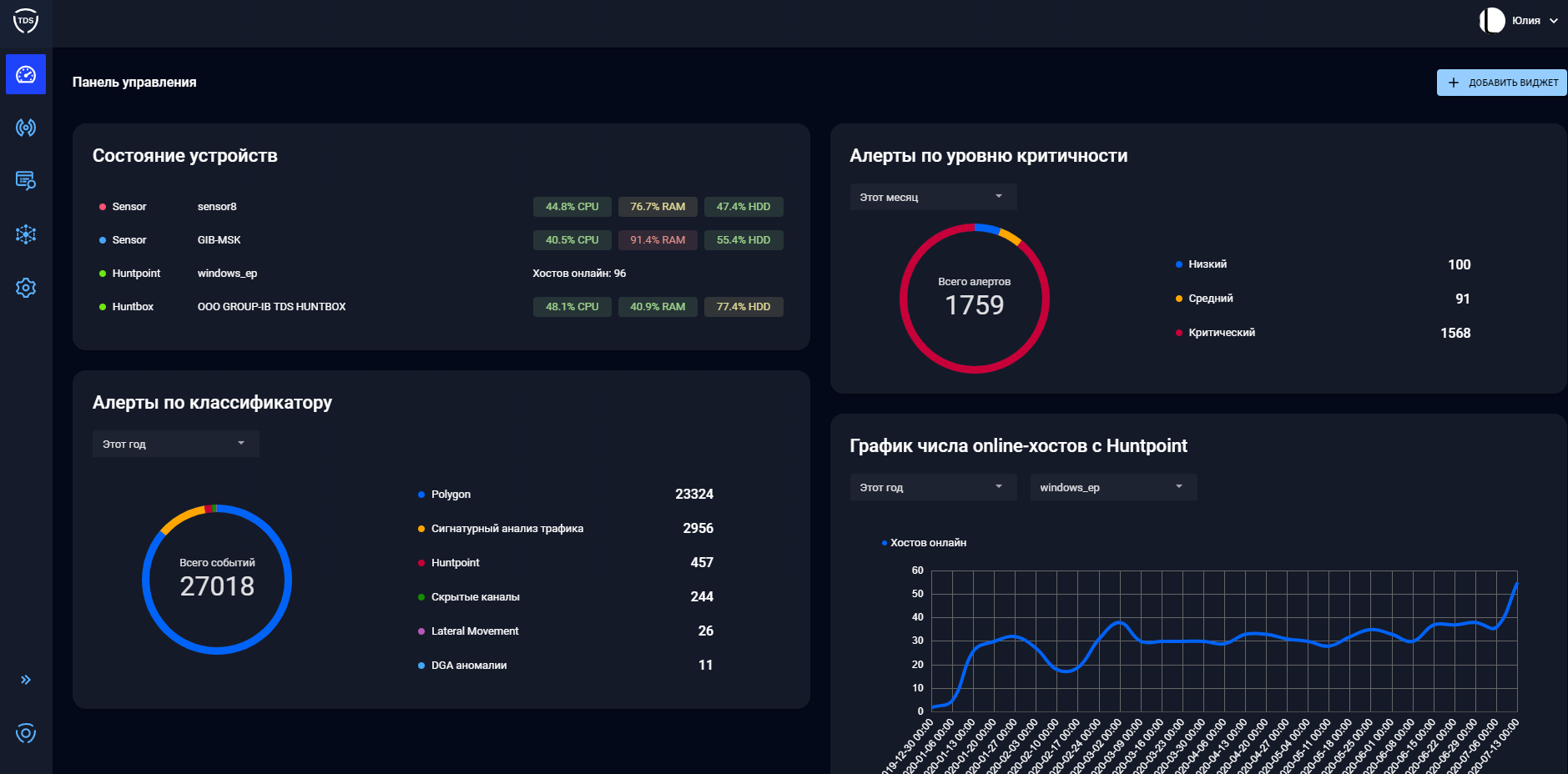

TDS Huntbox

TDS Huntbox es un centro de control , monitoreo, almacenamiento de eventos y actualizaciones, instalado dentro de la infraestructura del cliente. TDS Huntbox se integra con otros componentes del complejo TDS (Sensor, Polygon, Huntpoint) y expande significativamente la funcionalidad de la solución a través de nuevas características.

Características del sistema:

- Gestión de la infraestructura de detección;

- Orquestación de todos los componentes y gestión de TDS desde una única interfaz;

- Análisis de big data, identificación de nuevas herramientas e infraestructura de atacantes;

- Almacenamiento de registros e información analítica sobre incidentes;

- Visualización de un incidente en una etapa temprana de un ataque;

- Construyendo un gráfico de red;

- Respuesta remota en estaciones terminales (TDS Huntpoint);

- Busque amenazas.

Para un especialista en seguridad de la información que trabajará con este producto, esta plataforma es la principal, ya que en ella se analizan todos los incidentes de seguridad de la información identificados.

Funcionamiento típico de todos los módulos del Grupo IB

En resumen, todo el complejo funciona con tráfico reflejado, excepto en las integraciones con el correo o el almacenamiento de archivos. El bloqueo activo del paso del tráfico se puede organizar configurando Sensor como servidor ICAP o colocándolo en un espacio para el tráfico de correo. Se requiere TDS Decryptor para descifrar el tráfico https. Se recomienda el uso de TDS Huntpoint para monitorear máquinas de usuarios críticos. Con base en esta información, queda claro que el trabajo principal de un especialista en seguridad de la información debe ser monitorear eventos y alertas., y este trabajo debe realizarse constantemente. En el caso de un evento, un especialista, que recibe información del evento, debe verificar el punto final y tomar medidas para contrarrestar la amenaza. Esto significa que debe haber empleados que monitoreen activamente los eventos actuales y aborden seriamente el tema del uso del sistema.

Por su parte, Group-IB está trabajando mucho para minimizar los eventos de falsos positivos, facilitando así el trabajo de un ingeniero y dejando solo aquellos eventos que representan una amenaza y a los que hay que responder.

Conclusión

El sistema de detección de amenazas Group-IB es una solución seria para proteger la red corporativa interna y debe ser de particular interés para aquellas organizaciones que necesitan proteger la red industrial. También vale la pena mencionar una vez más que la solución pertenece a la clase anti-APT, lo que significa que esta funcionalidad puede ser una adición significativa al sistema de protección existente para cualquier organización grande que necesite monitorear constantemente el estado de la infraestructura interna.

En el futuro, planeamos publicar revisiones detalladas para cada módulo TDS por separado, con varios ejemplos de prueba. Así que estad atentos ( Telegram , Facebook , VK , TS Solution Blog ), Yandex.Zen .