El miércoles 15 de julio, Twitter se sumió en el caos cuando las cuentas de las personas más famosas del mundo, directores de empresas y celebridades comenzaron a vincularse a sitios fraudulentos de recolección de Bitcoin. Twitter dice que el ataque fue posible porque alguien engañó o coaccionó a uno de los empleados de la compañía para que les diera acceso a las herramientas administrativas internas de la plataforma. En este artículo, intentaré trazar una línea de tiempo para este ataque y señalar la evidencia de quién podría estar detrás de él.

La primera evidencia del ataque se hizo visible para el público alrededor de las 3 p.m. EST (UTC-5; verano UTC-4), cuando apareció un mensaje en la cuenta del intercambio de criptomonedas Binance de que el intercambio se había asociado con la organización CryptoForHealth con la intención de distribuir 5,000 bitcoins a los necesitados. y también un enlace donde la gente podría enviar donaciones.

Unos minutos más tarde, aparecieron tweets similares en las cuentas de otros intercambios de criptomonedas, así como en las cuentas del candidato presidencial estadounidense Joe Biden, el jefe de Amazon, Jeff Bezos, el ex presidente estadounidense Barack Obama, el jefe de Tesla Elon Musk, el ex alcalde de Nueva York Michael Bloomberg y el inversionista Warren. Buffett.

Parece ridículo que alguien realmente crea estas solicitudes y les envíe dinero, pero el análisis de la billetera BTC, que fue anunciada por muchas cuentas pirateadas, mostró que en las últimas 24 horas procesó 383 transacciones y recibió casi 13 bitcoins, que es aproximadamente igual. $ 117.000.

Twitter emitió un comunicado de que “se detectó un ataque coordinado de ingeniería social en algunos de nuestros empleados, que resultó en acceso a sistemas y herramientas internos. Sabemos que los ciberdelincuentes utilizaron el acceso obtenido para tomar el control de muchas cuentas populares (incluidas las verificadas) y publicar mensajes en su nombre. Estamos investigando qué otros posibles actos maliciosos pueden haber cometido o a qué información podrían tener acceso, y compartiremos los resultados tan pronto como los obtengamos ".

Existen fuertes indicios de que el ataque fue realizado por personas que tradicionalmente se especializan en piratear redes sociales a través del "intercambio de SIM", un tipo de delito cada vez más común que involucra soborno, piratería o coacción de empleados de operadores móviles o redes sociales para acceder a la cuenta de la víctima.

A las figuras de la comunidad de intercambio de SIM les encanta interceptar el acceso a las cuentas sociales de los llamados. categoría "OG". OG, o gángster original, son nombres de cuentas cortos como @B oJoe... Tener una cuenta de este tipo aumenta el estado, la influencia y el peso social en los círculos de piratas informáticos involucrados en el intercambio de SIM, ya que a veces puede obtener varios miles de dólares por revender dichas cuentas.

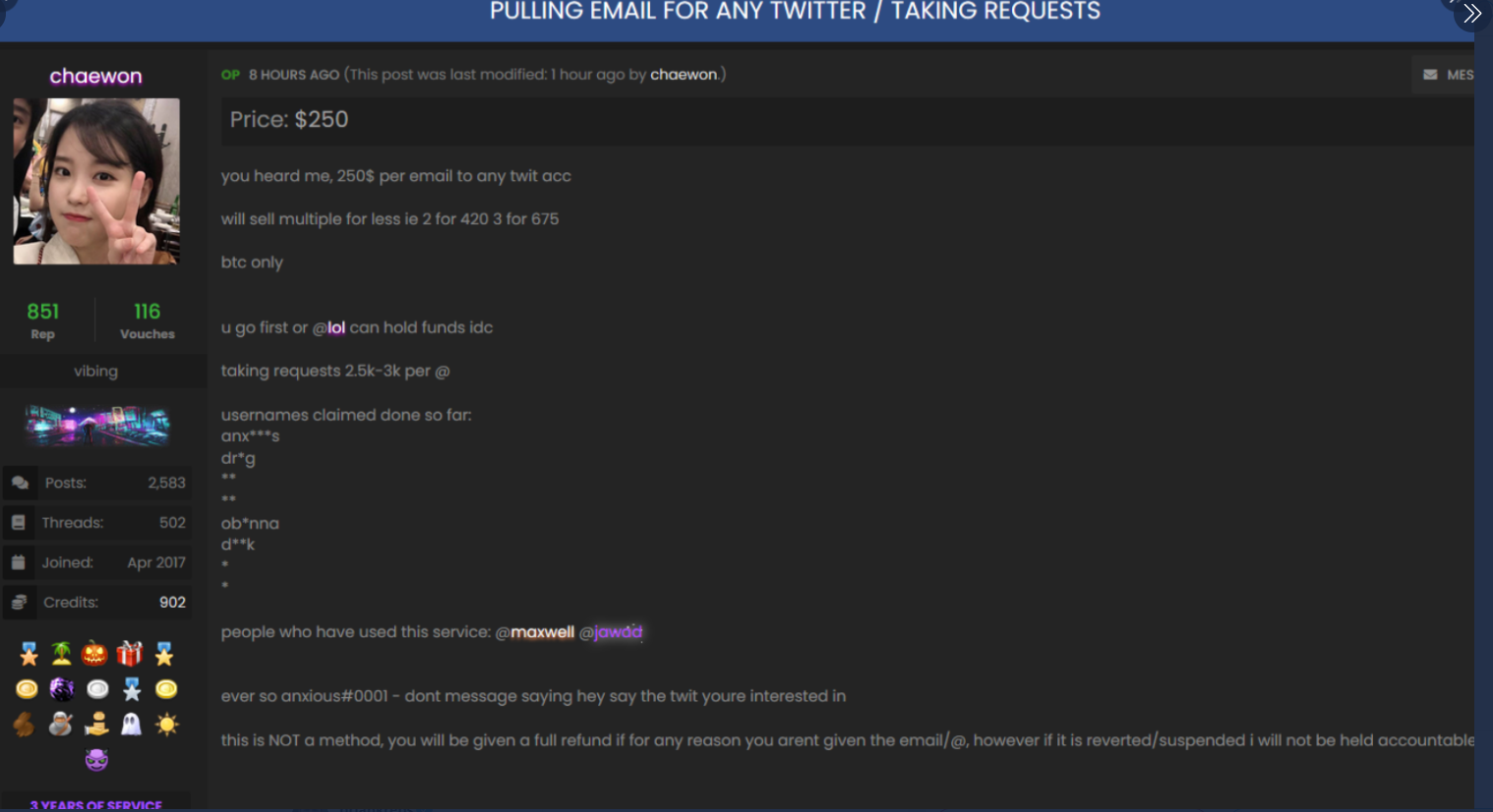

En los días previos al ataque del miércoles, hubo indicios en Internet de que algunos miembros de la comunidad de piratería estaban vendiendo la posibilidad de cambiar el correo electrónico asociado con cualquier cuenta de Twitter. En una publicación en el foro OGusers dedicada a piratear cuentas, el usuario Chaewon anunció la capacidad de vincular un correo electrónico determinado a cualquier cuenta de Twitter por $ 250 y el acceso a cuentas por $ 2000- $ 3000.

“Este no es un método especial. Si no recibe un correo electrónico, le reembolsaremos su dinero. Si la cuenta es prohibida, no somos responsables ", escribió Chaewon en una publicación titulada" Solicitudes de falsificación de Twitter ".

Horas antes de que las llamadas para donar bitcoins comenzaran a aparecer en las cuentas de los intercambios de criptomonedas y personas famosas en Twitter, los atacantes se enfocaron en hackear varias cuentas OG, incluida "@ 6".

La cuenta era propiedad del difunto Adrian Lamo , conocido como el "hacker sin hogar" que pirateó la red del New York Times y entregó a las autoridades estadounidenses a Bradley Manning , un militar que entregó documentos de diversos grados de secreto al sitio web WikiLeaks. @ 6 ahora está dirigido por un viejo amigo de Lamo, investigador de seguridad yel phreaker telefónico que pidió ser llamado Lucky225 en esta historia.

Lucky225 dijo que justo antes de las 2 p.m. ET del miércoles, recibió un código para confirmar el restablecimiento de la contraseña de la cuenta @ 6 a través de Google Voice. Lucky225 dijo que anteriormente había prohibido el envío de notificaciones por SMS para la autorización de varios pasos y utilizaba códigos de tiempo generados por la aplicación móvil.

Pero dado que los atacantes pudieron cambiar la dirección de correo electrónico asociada con la cuenta @ 6 y deshabilitar la autorización de varios pasos, se envió un código de confirmación único a su cuenta de Google Voice y al nuevo correo electrónico registrado por los atacantes.

“El ataque se llevó a cabo debido a que las herramientas administrativas de Twitter, aparentemente, es posible actualizar la dirección de correo electrónico de cualquier usuario sin enviarle ninguna notificación”, dijo Lucky225. "Por lo tanto, los atacantes podrían evitar la detección actualizando primero la cuenta de correo electrónico y luego habilitando la autenticación de dos factores".

Lucky225 dijo que todavía no tiene forma de verificar si se enviaron tweets desde su dirección después de que fue pirateado, porque aún no tiene acceso a él (analizó todo este episodio en detalle en una publicación en el sitio web). Medio ).

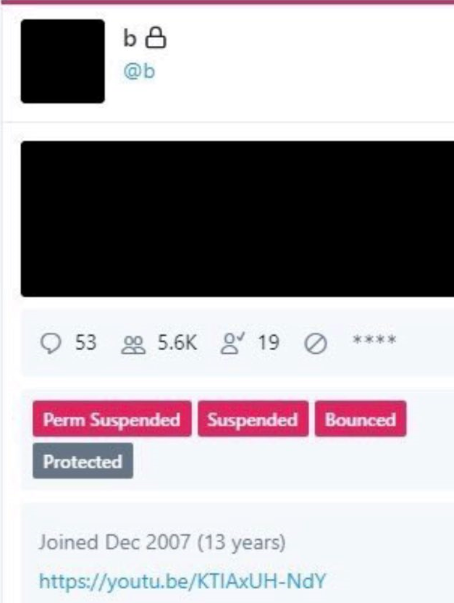

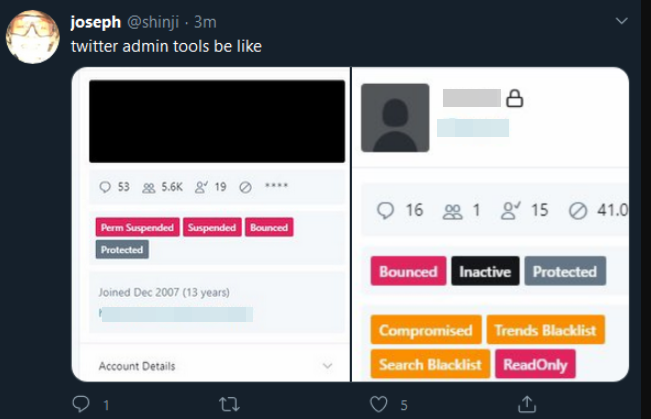

Aproximadamente al mismo tiempo que quitaron @ 6, otra cuenta, @B, se hizo cargo. Luego, alguien comenzó a publicar imágenes del área de administración de Twitter que mostraban la cuenta @B.

Twitter respondió eliminando todas las capturas de pantalla con instantáneas de sus herramientas internas de la plataforma y, en algunos casos, bloqueando temporalmente las cuentas.

En una cuenta más -Shinji- También cargó imágenes de herramientas internas de Twitter. Unos minutos antes de la prohibición, publicaron un tweet instándolos a suscribirse a @ 6, una cuenta que había sido robada de Lucky225.

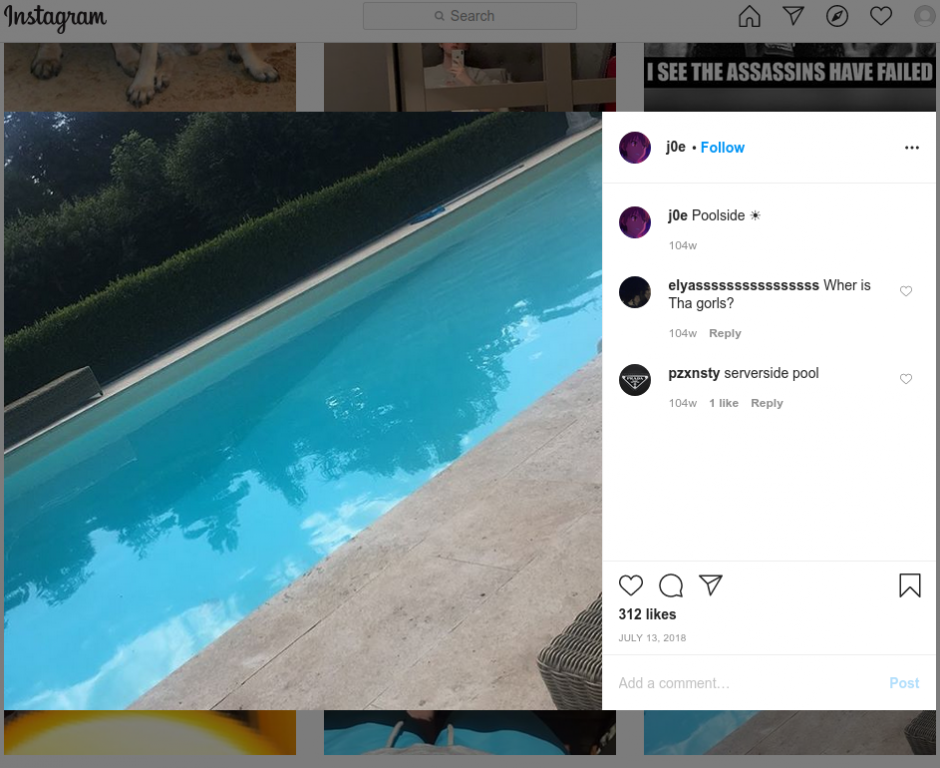

Aquí y aquí en Internet Archive puede descargar versiones en caché de tweetsShinjiantes del ataque del miércoles. Muestran que el usuario afirma tener dos cuentas OG en Instagram: "j0e" y "dead".

Una fuente de seguridad de uno de los operadores móviles más grandes de EE. UU. Nos dijo que las cuentas "j0e" y "muertas" están vinculadas a un famoso pirata informático de intercambio de SIM apodado PlugWalkJoe. Los investigadores han estado monitoreando PlugWalkJoe, ya que se cree que ha llevado a cabo varios intercambios de SIM a lo largo de los años, seguidos de grandes cantidades de robo de bitcoins.

Ahora veamos la foto de perfil en otro archivo de cuenta.Shinji(abajo). La imagen es la misma que la captura de pantalla del miércoles cuando Joseph / @ Shinji publicó instantáneas de las herramientas internas de Twitter en el feed.

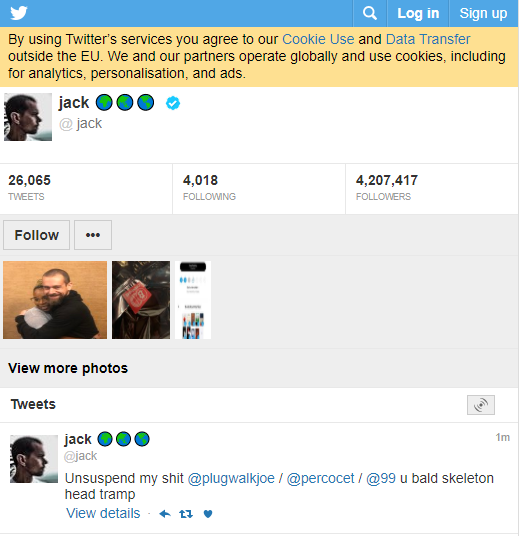

Nuestra fuente dijo que esta persona era una de las personas clave en el grupo de intercambio de SIM llamado ChucklingSquad. Se cree que tuvieron en cuenta en Twitter a Jack Dorsey [creador de Twitter / prim.perev.] El año pasado . Wired escribió que la cuentaJackfue retirado cuando los piratas informáticos organizaron la sustitución de las tarjetas SIM del operador de AT&T; el número de este proveedor está vinculado a la cuenta de Dorsey.

Un tweet enviado desde la cuenta de Jack Dorsey cuando fue pirateado menciona a PlugWalkJoe y otros miembros de Chuckling Squad.

Una fuente de la industria de la seguridad móvil nos dijo que, en la vida real, PlugWalkJoe es Joseph James Connor, un residente de Liverpool de 21 años. Ahora está en España, donde estudió en la universidad, y aún no ha podido regresar a casa por las restricciones de viaje relacionadas con el coronavirus.

La fuente dijo que PlugWalkJoe está bajo escrutinio y que se contrató a una investigadora para que lo conociera y lo convenciera de chatear por video. Luego, en el video grabado en este chat, los investigadores encontraron un pool característico.

La fuente dijo que la piscina que se ve en la foto del Instagram de PlugWalkJoe, instagram.com/j0e, es exactamente la misma que vieron en el chat de video.

Si PlugWalkJoe estuvo directamente involucrado en el hackeo de Twitter, parece apropiado que haya sido expuesto en parte gracias a la ingeniería social. Quizás deberíamos estar agradecidos de que los piratas informáticos de Twitter no apuntaron a algo más ambicioso, como interferir en las elecciones o colapsar los mercados financieros, o intentar iniciar una guerra a través de declaraciones falsas y divisivas de los líderes mundiales.

También está claro que este truco de Twitter podría dar a los piratas informáticos acceso a la correspondencia entre cualquier cuenta, y esta información difícilmente puede ser sobreestimada, a pesar de que es probable que interese a varias personas y organizaciones, desde estados hasta espías corporativos y chantajistas.

Ver también:

- "Los piratas informáticos piratearon Twitter y publicaron capturas de pantalla de la interfaz interna del servicio "

- " Después del ataque, Twitter bloqueó todas las cuentas cuyas contraseñas intentaron cambiar en los últimos 30 días " .

- " Semana de seguridad 30: bc1qxy2kgdygjrsqtzq2n0yrf2493p833kkf ... "