Hay dos formas de hacer feliz al propietario de un teléfono inteligente para siempre con anuncios molestos. En el primer caso, la aplicación registra la carga publicitaria en la sección del sistema pirateando el teléfono inteligente utilizando uno de los métodos para obtener derechos de root. La segunda opción es que la publicidad ya está integrada en el teléfono por el fabricante: la mayoría de las veces esto sucede con dispositivos económicos. Según Kaspersky Lab, hasta el 15% de los usuarios que se encuentran con adware están tratando con adware del sistema. Además de los anuncios intrusivos, la mayoría de los módulos pueden descargar cualquier cosa al teléfono inteligente de un usuario, incluido el malware.

La funcionalidad de algunos de los módulos es impresionante. Por ejemplo, Trojan-Dropper.AndroidOS.Agent.pe está incrustado en la aplicación del sistema que es responsable de dibujar la interfaz, que es básicamente imposible de eliminar mientras el teléfono funciona. El troyano xHelper examinado en abril hace lo mismo . Trojan.AndroidOS.Sivu.c cubre aplicaciones legítimas o la pantalla de inicio con pancartas, muestra anuncios en notificaciones, pero también puede descargar e instalar código arbitrario en un teléfono inteligente. Trojan-Downloader.AndroidOS.Facmod.a está incrustado en el módulo SystemUI, está presente en algunos teléfonos inteligentes de forma predeterminada, puede abrir un navegador sin que el usuario lo note y cargar páginas con anuncios.

El informe también menciona "bloques de anuncios de proveedores". En particular, tal modelo de negocioSe utiliza en varios modelos de Xiaomi. Encontramos funciones similares en los teléfonos inteligentes Meizu, pero el módulo de anuncios allí, además de la visualización habitual de banners, podía descargar y ejecutar código JavaScript.

El estudio también analiza otras piezas de código cuestionables que se encuentran en los teléfonos inteligentes Meizu. La conclusión general es la siguiente: podemos asumir que el modelo de negocio publicitario tiene derecho a existir, pero en algunos smartphones el código responsable de esto es simplemente peligroso. Como mínimo, un proveedor puede usarlo para beneficiarse de mostrar pancartas, instalar aplicaciones patrocinadas y más. Pero si los atacantes obtienen acceso de alguna manera a la red publicitaria, las características de los banners se convierten fácilmente en una puerta trasera.

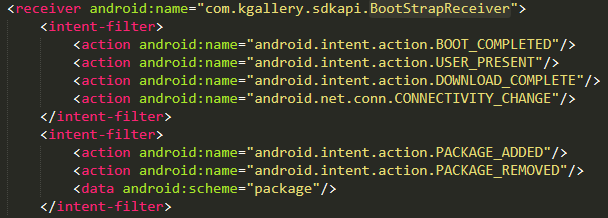

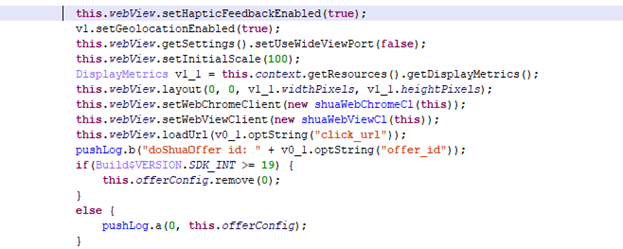

También vale la pena mencionar una investigación recienteby Malwarebytes: sus expertos encontraron en un teléfono inteligente con Android 7.1 una puerta trasera integrada en la aplicación para administrar la configuración. El conjunto de funciones es muy similar al descrito anteriormente: descargar aplicaciones, mostrar anuncios, comunicarse con el centro de comando para un control total sobre el dispositivo. El teléfono inteligente probado es barato y lo utiliza una agencia gubernamental que distribuye dispositivos a los pobres. En este y otros casos de software publicitario o puerta trasera de fábrica, los usuarios solo pueden esperar que los entusiastas publiquen firmware personalizado.

Que mas paso

Los especialistas de Check Point Software investigan el troyano Joker, que aparece periódicamente en Google Play. En enero de este año, los moderadores de la tienda eliminaron 17,000 aplicaciones cargadas con código malicioso, pero periódicamente regresan en una forma ligeramente modificada.

Informe ( noticias , fuente en PDF ) sobre la seguridad de los enrutadores del Instituto Fraunhofer alemán. Se examinaron 127 dispositivos, se encontraron vulnerabilidades en total, un promedio de 53 problemas críticos en cada uno.

Se encontró y cerró una vulnerabilidad crítica en el cliente Zoom para Windows en la próxima versión 5.1.3. Aún no se han publicado detalles, pero el video de arriba muestra PoC.

Investigación sobre vulnerabilidades en cámaras IP TP-Link Casa. Nada serio, pero la implementación de una interfaz web para administrar dispositivos le permite identificar los inicios de sesión de los usuarios y luego intentar adivinar una contraseña, por ejemplo, de numerosas filtraciones. Vulnerabilidad

crítica en el complemento Adning para sitios de WordPress.

Otro conjunto de vulnerabilidades fue descubierto y cerrado en el software Citrix Application Delivery Controller y Citrix Gateway.

Un interesante estudio de la vulnerabilidad en Facebook, que permitía borrar cualquier foto de cualquier usuario.