Hace tres años publicamos un artículo " Herramientas en línea para el Pentest más simple ". Allí hablamos de formas asequibles y rápidas de verificar la protección del perímetro de su red utilizando herramientas como Check Point CheckMe , Fortinet Test Your Metal , etc. Pero a veces se requiere una prueba más seria cuando se quiere "hacer ruido" ya dentro de la red (y preferiblemente seguro para la infraestructura). Una herramienta gratuita como Infection Monkey puede ser muy útil para este propósito . Por ejemplo, decidimos escanear la red a través de la puerta de enlace Check Point y ver qué ve el IPS. Aunque nada le impide realizar un experimento similar con otras soluciones para verificar cómo funciona su sistema IPS o NGFW. Resultados bajo el corte.

Mono de infección

Esta herramienta puede clasificarse como sistemas BAS (simulación de violación y ataque) que le permiten evaluar la seguridad de su red en modo automático. Al mismo tiempo, se realiza una "prueba de penetración" segura de su infraestructura. La herramienta es de código abierto y se desarrolla activamente. Probablemente su principal diferencia es que todas las pruebas se realizan dentro de su red, como si un atacante ya lo hubiera penetrado. La mayoría todavía se concentra en la protección del perímetro, mientras se olvida de la necesidad de otras medidas. El mismo IDS / IPS es muy importante para la protección compleja, ya que le permite identificar amenazas que ya están dentro de la red. Infection Monkey es una buena forma de evaluar la madurez de la seguridad de la información en su empresa.

Plataformas soportadas

Infection Monkey se puede implementar como una máquina virtual. Se admiten las siguientes plataformas:

- VMware

- Hyper v

- AWS

- Estibador

- Azur

- Plataforma en la nube de Google

AWS tiene una plantilla preparada que puede usar con su cuenta gratuita. Usamos ESXi con mayor frecuencia. La imagen se puede solicitar en la oficina. sitio web , o con nosotros .

Instalación

La instalación en sí es extremadamente simple y se describe aquí , no veo ninguna razón para duplicar esta información. También hay una instrucción para comenzar la verificación. Será mejor que nos centremos en los resultados de la prueba.

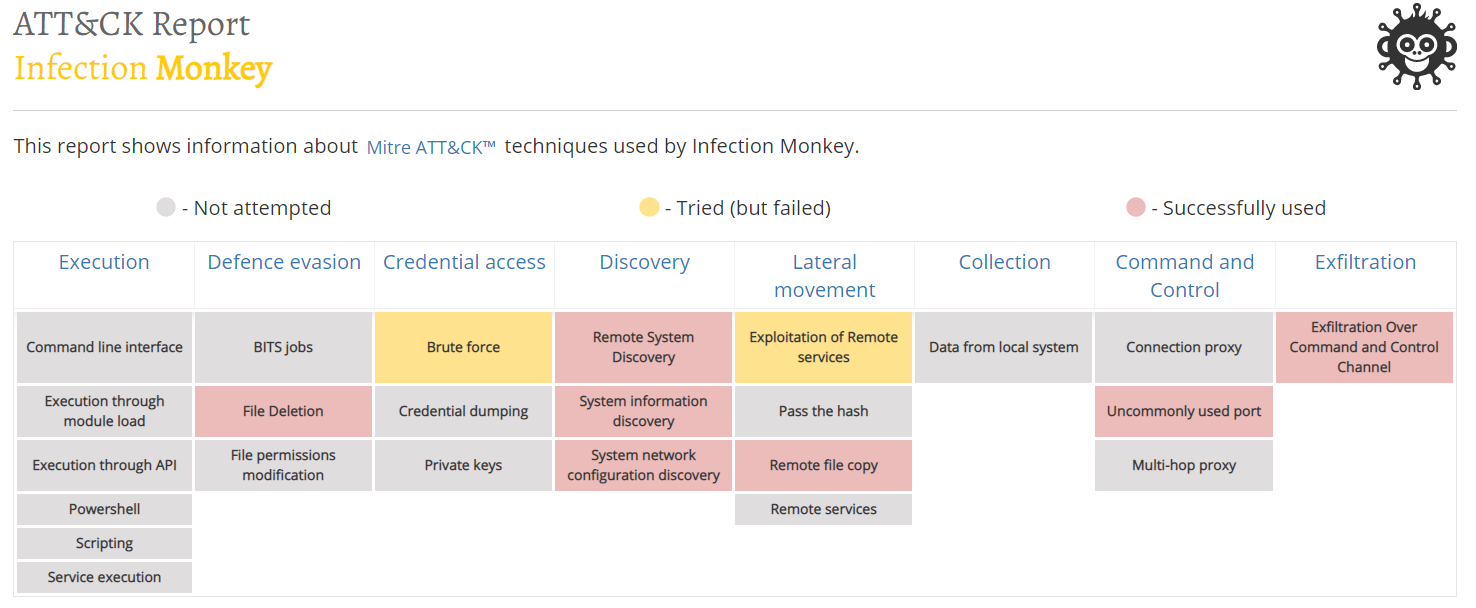

Técnicas de ataque utilizadas

Infection Monkey utiliza varios vectores de ataque y le permite ver las siguientes cosas:

1) Hosts vulnerables . Encuentra hosts con contraseñas débiles, versiones antiguas de software o vulnerabilidades conocidas. Aquí hay una lista de exploits a bordo:

- Explotador SMB

- Explotador de WMI

- Explorador de MSSQL

- MS08-067 Explotador

- SSH Explotador (esencialmente fuerza bruta)

- Explotador de conchas

- SambaCry Exploiter

- Explotador de ElasticGroovy

- Struts2 Explotador

- Explotador de WebLogic

- Hadoop / Yarn Expoiter

- Explorador VSFTPD

2) Interacción prohibida . Es posible encontrar interacciones entre redes que deberían estar prohibidas a nivel de enrutador o DOE.

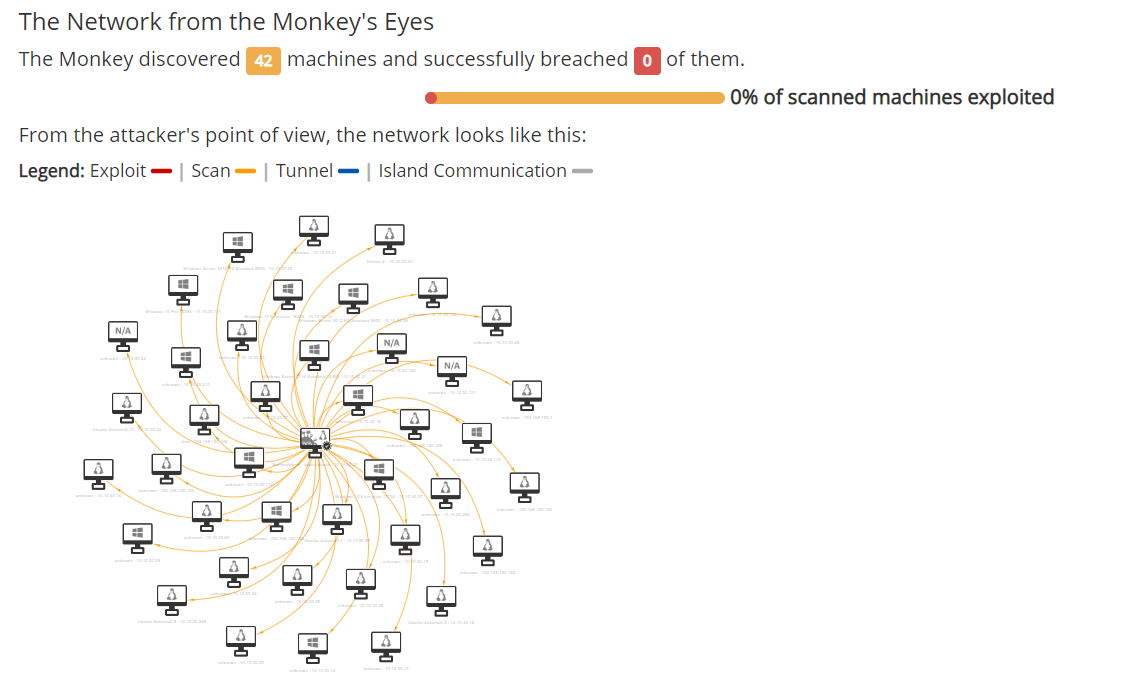

3) Extensión horizontal . Visualización gráfica del movimiento del "malware". Cómo "trasplanta" un bot en su red.

Todo esto se complementa con informes detallados. Por ejemplo, utilizando la matriz

MITER ATT & CK: Mapa de escaneo:

Informe de modelo de confianza cero : Esta

también es una buena comprobación para sus defensas existentes. ¿Pudieron detectar esta actividad? ¿Han llegado todos los registros a su SIEM?

Infección mono preguntas frecuentes

Antes de pasar a los resultados de la prueba, me gustaría responder algunas de las preguntas más comunes sobre Infection Monkey.

¿Es esta prueba peligrosa para mi infraestructura?

. Infection Monkey ,

¿Puedo limpiar dispositivos 'infectados' después de la prueba?

Infection Monkey

¿Queda algún rastro en el sistema 'infectado' después de eliminar Infection Monkey?

. . Windows %temp%\\~df1563.tmp. Linux — /tmp/user-1563

¿Infection Monkey ejerce presión sobre el sistema?

. (Windows Server) Monkey 0.6% CPU 80

¿El programa requiere acceso a Internet?

, , . (updates.infectionmonkey.com) «» (www.google.com).

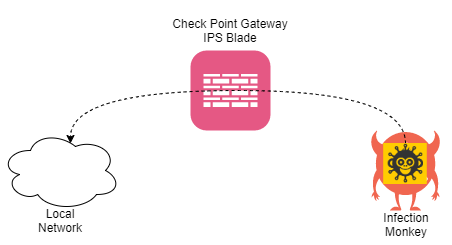

Esquema de prueba

El esquema es bastante simple. La máquina virtual con Infection Monkey está en un segmento dedicado. Desde allí escaneamos el segmento de red local a través de la puerta de enlace Check Point:

Resultados del punto de verificación IPS con perfil optimizado

Incluso en el curso Check Point , traté de mostrar al máximo lo peligrosa que son las configuraciones predeterminadas. Esto se aplica a todos los vendedores. Debe poder "apretar" las tuercas correctamente. En este caso, decidí verificar primero el perfil predeterminado de Check Point - Optimizado. Los resultados se pueden ver en la imagen a continuación:

Vale la pena señalar que con el perfil predeterminado, Infection Monkey "pirateó" con éxito el host de prueba (a pesar de la primitividad del ataque). La firma requerida simplemente no estaba incluida.

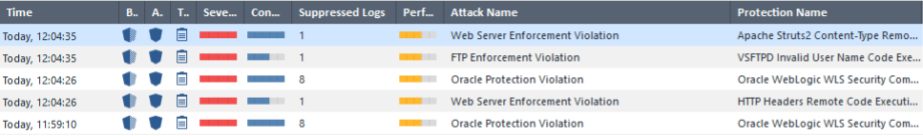

Verifique los resultados de IPS del punto con mi perfil

Los ajustes se realizaron de acuerdo con las recomendaciones que se dieron en el curso " Punto de verificación al máximo ". El resultado fue completamente diferente:

al mismo tiempo, IPS evitó la infección del huésped y una mayor propagación de Infection Monkey.

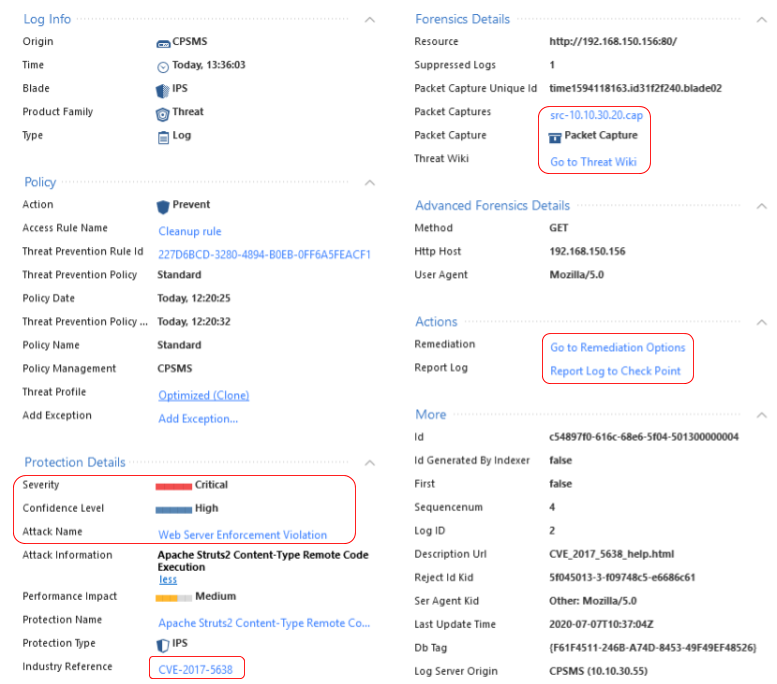

Vale la pena señalar que Check Point tiene muy buenos análisis forenses. Así es como se ve el registro en sí:

aquí puede ver el volcado de tráfico, el número CVE, el tipo de ataque e información detallada al respecto, así como recomendaciones para configurar Check Point. Ejemplo:

en este sentido, Check Point hizo un buen trabajo, porque Tienen una rica base de conocimiento de todo tipo de malware.

Conclusión

Por supuesto, Infection Monkey no es una panacea y no puede abordar todos los posibles problemas de seguridad de la red. Pero para una herramienta gratuita, esto es más que interesante. Como dije, puede "hacer algo de ruido" en la red y ver cómo se comportan sus productos de seguridad. Los mismos NGFW con configuraciones predeterminadas pueden comportarse de manera extremadamente insatisfactoria. Si no está satisfecho con el resultado, podemos ayudarlo a analizar su configuración .

En un futuro cercano, planeamos publicar pruebas similares para otra herramienta ( Cymulate ), que se puede usar de forma gratuita, una versión de prueba. Ya hay muchas más opciones de ataque. Además de los resultados, compartiremos recomendaciones sobre cómo fortalecer la protección. Para no perderse los siguientes artículos, esté atento a nuestros canales (Telegram , Facebook , VK , Blog de soluciones TS )!