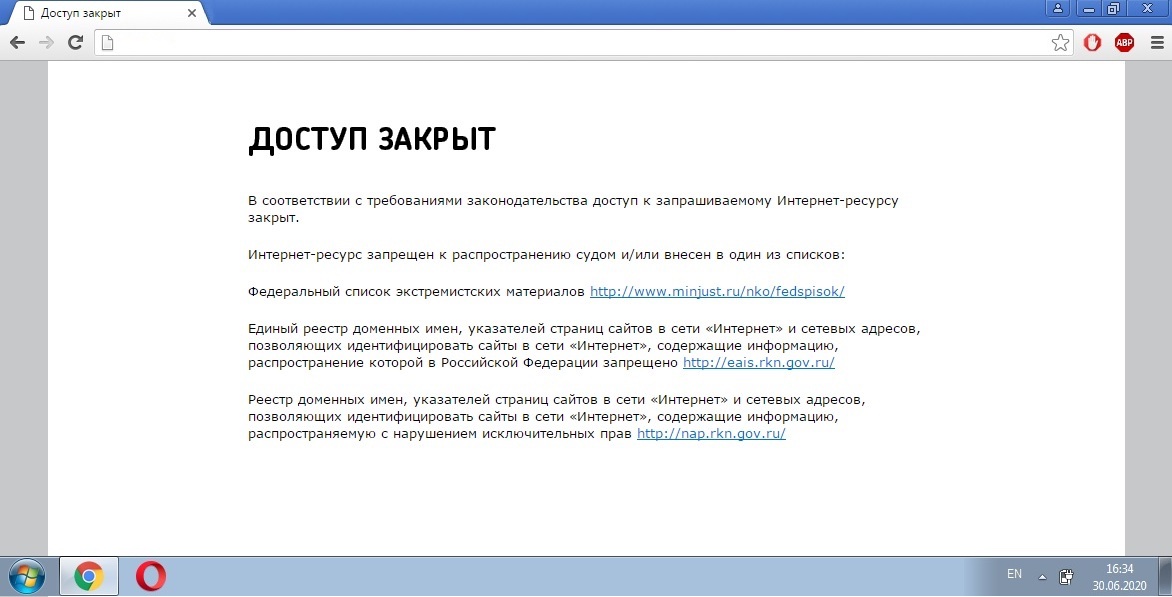

En esta guía paso a paso, te diré cómo configurar Mikrotik para que los sitios prohibidos se abran automáticamente a través de esta VPN y puedas evitar bailar con panderetas: lo configuré una vez y todo funciona.

Elegí SoftEther como mi VPN: es tan fácil de configurar como RRAS e igual de rápido. Habilitado NAT seguro en el lado del servidor VPN, no se realizaron otras configuraciones.

Consideré RRAS como una alternativa, pero Mikrotik no sabe cómo trabajar con él. La conexión está establecida, la VPN está funcionando, pero Mikrotik no puede mantener una conexión sin reconexiones constantes y errores en el registro.

La configuración se realizó utilizando el ejemplo de RB3011UiAS-RM en la versión de firmware 6.46.11.

Ahora, en orden, qué y por qué.

1. Establecer una conexión VPN

Como solución VPN, por supuesto, se eligió SoftEther, L2TP con una clave previamente compartida. Este nivel de seguridad es suficiente para cualquiera, porque solo el enrutador y su propietario conocen la clave.

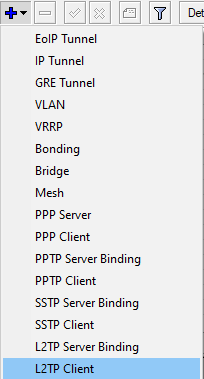

Vaya a la sección de interfaces. Primero agregamos una nueva interfaz, y luego ingresamos ip, inicio de sesión, contraseña y clave compartida en la interfaz. Presionamos ok.

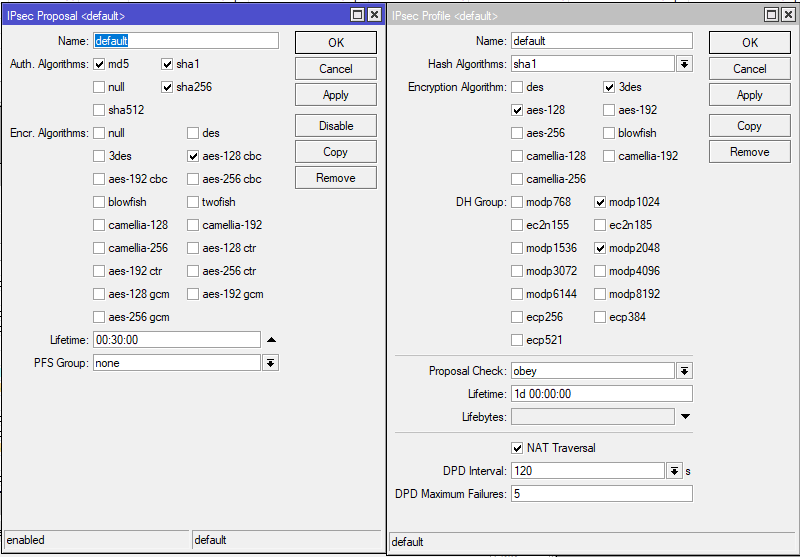

El mismo comando: SoftEther funcionará sin cambiar las propuestas de ipsec y los perfiles de ipsec, no consideramos su configuración, pero el autor dejó capturas de pantalla de sus perfiles, por si acaso.

/interface l2tp-client

name="LD8" connect-to=45.134.254.112 user="Administrator" password="PASSWORD" profile=default-encryption use-ipsec=yes ipsec-secret="vpn"

Para RRAS en las propuestas de IPsec, es suficiente cambiar el grupo PFS a ninguno.

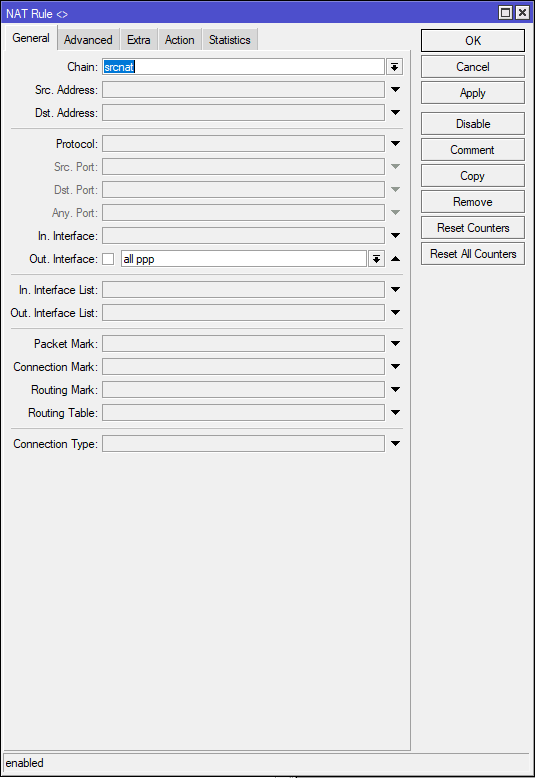

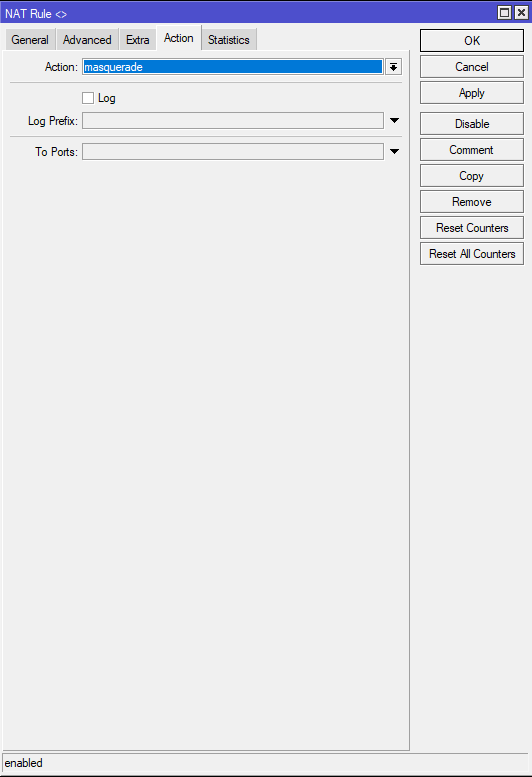

Ahora necesita estar detrás del NAT de este servidor VPN. Para hacer esto, debemos ir a IP> Firewall> NAT.

Aquí habilitamos el enmascaramiento para una interfaz PPP específica o para todas. El enrutador del autor está conectado a tres VPN a la vez, por lo que hizo esto:

Lo mismo con el comando:

/ip firewall nat

chain=srcnat action=masquerade out-interface=all-ppp

2. Agregar reglas a Mangle

El primer paso, por supuesto, es proteger todo lo que sea más valioso e indefenso, a saber, el tráfico DNS y HTTP. Comencemos con HTTP.

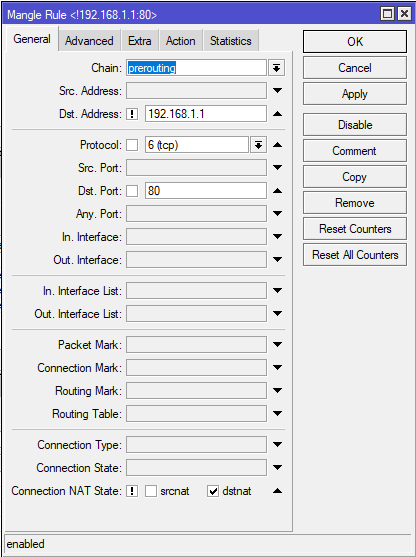

Vaya a IP → Cortafuegos → Destrozar y cree una nueva regla.

En la regla de la cadena, elija Prerouting.

Si hay un Smart SFP u otro enrutador delante del enrutador y desea conectarse a él a través de la interfaz web, en el campo Dst. Dirección, debe ingresar su dirección IP o subred y colocar un signo negativo para no aplicar Mangle a la dirección o a esta subred. El autor tiene SFP GPON ONU en modo puente, por lo que retuvo la capacidad de conectarse a su webmord.

De forma predeterminada, Mangle aplicará su regla a todos los estados NAT, esto hará que el reenvío de puertos en su IP blanca sea imposible, por lo tanto, en el estado NAT de conexión, coloque una marca de verificación en dstnat y un signo negativo. Esto nos permitirá enviar tráfico saliente a través de la red a través de la VPN, pero aún así pasar puertos a través de nuestra IP blanca.

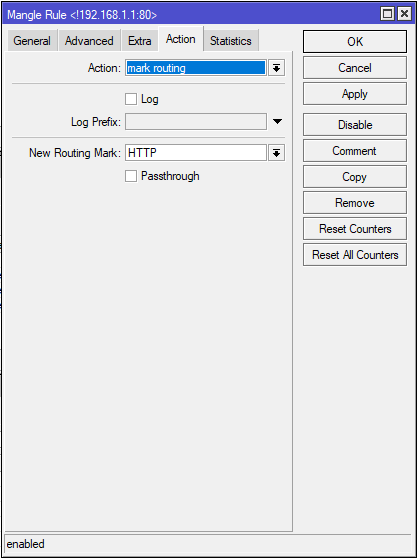

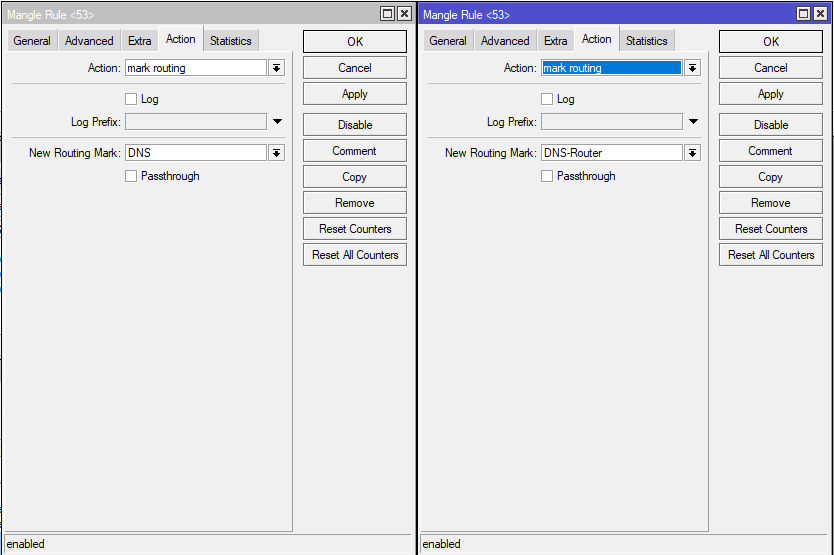

A continuación, en la pestaña Acción, seleccione marcar enrutamiento, llame a Nueva marca de enrutamiento para que nos quede claro en el futuro y continúe.

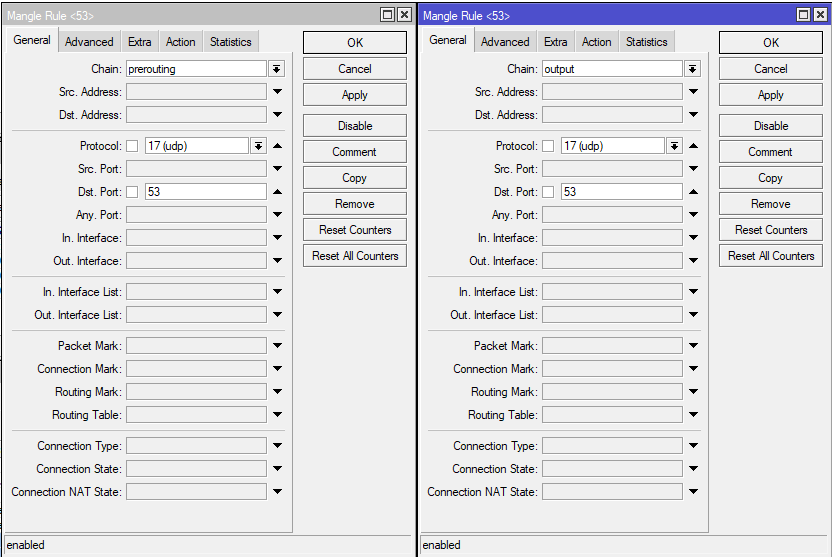

El mismo comando: ahora pasemos a la protección DNS. En este caso, debe crear dos reglas. Uno para el enrutador, el otro para dispositivos conectados al enrutador. Si usa el DNS integrado en el enrutador, lo que hace el autor, también debe protegerlo. Por lo tanto, para la primera regla, como arriba, seleccionamos el enrutamiento de la cadena, para la segunda, necesitamos seleccionar la salida. La salida es una cadena que el enrutador utiliza para las solicitudes que utilizan su funcionalidad. Todo es similar a HTTP, protocolo UDP, puerto 53.

/ip firewall mangle

add chain=prerouting action=mark-routing new-routing-mark=HTTP passthrough=no connection-nat-state=!dstnat protocol=tcp dst-address=!192.168.1.1 dst-port=80

Lo mismo con los comandos:

/ip firewall mangle

add chain=prerouting action=mark-routing new-routing-mark=DNS passthrough=no protocol=udp

add chain=output action=mark-routing new-routing-mark=DNS-Router passthrough=no protocol=udp dst-port=53

3. Construye una ruta a través de VPN

Vaya a IP → Rutas y cree nuevas rutas.

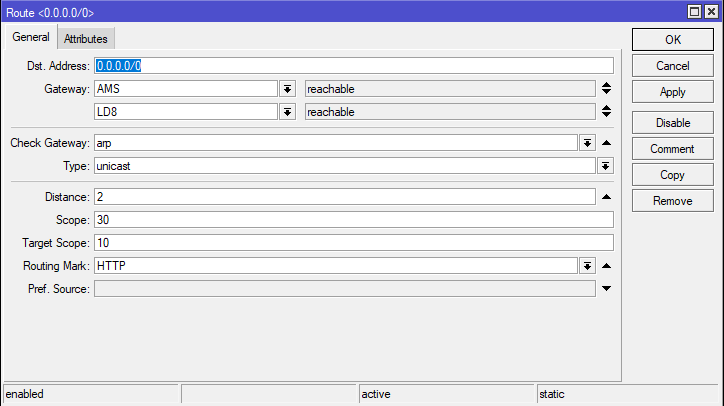

Ruta para enrutar HTTP sobre VPN. Indicamos el nombre de nuestras interfaces VPN y seleccionamos la Marca de enrutamiento.

En esta etapa, ya puede sentir cómo su operador ha dejado de insertar anuncios en su tráfico HTTP .

Lo mismo con el comando: las reglas para la protección de DNS se verán exactamente iguales, solo seleccione la etiqueta deseada:

/ip route

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=HTTP distance=2 comment=HTTP

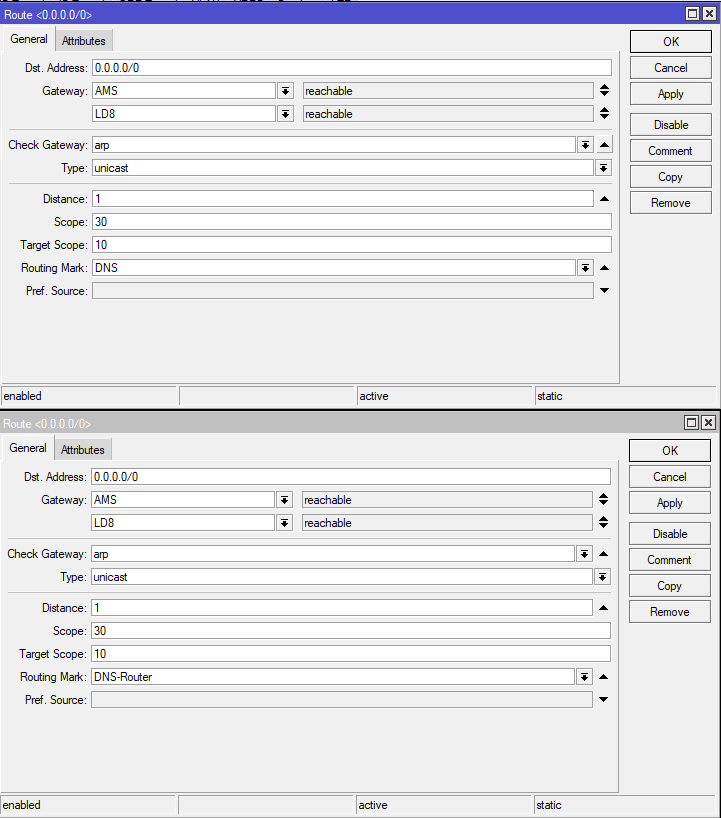

Aquí sintió cómo sus solicitudes de DNS dejaron de escuchar. Lo mismo con los comandos: Bueno, al final, desbloquea Rutracker. Toda la subred le pertenece, por lo tanto, se indica la subred.

/ip route

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=DNS distance=1 comment=DNS

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=DNS-Router distance=1 comment=DNS-Router

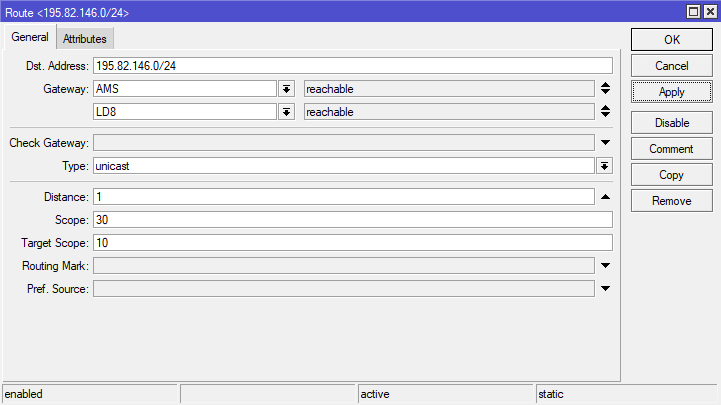

Fue tan fácil recuperar Internet. Equipo: exactamente de la misma manera que con un rastreador raíz, puede enrutar recursos corporativos y otros sitios bloqueados. El autor espera que aprecie la conveniencia de ingresar al rastreador de raíz y al portal corporativo al mismo tiempo sin quitarse el suéter.

/ip route

add dst-address=195.82.146.0/24 gateway=LD8 distance=1 comment=Rutracker.Org