Cisco StealthWatch es una solución analítica de seguridad de la información que proporciona un monitoreo integral de amenazas en una red distribuida. StealthWatch se basa en la recopilación de NetFlow e IPFIX de enrutadores, conmutadores y otros dispositivos de red. Como resultado, la red se convierte en un sensor sensible y le permite al administrador mirar donde los métodos tradicionales de protección de red, como el firewall de próxima generación, no pueden llegar.

En artículos anteriores ya he escrito sobre StealthWatch: primer conocimiento y capacidades , así como implementación y configuración. Ahora propongo seguir adelante y discutir cómo lidiar con las alarmas e investigar los incidentes de seguridad que genera una solución. Habrá 6 ejemplos que espero darán una buena idea de la utilidad del producto.

Primero, debe decirse que StealthWatch tiene alguna distribución de disparadores para algoritmos y feeds. Los primeros son todo tipo de alarmas (notificaciones), cuando se activa, puede detectar cosas sospechosas en la red. El segundo son los incidentes de seguridad. Este artículo analizará 4 ejemplos de activadores de algoritmos y 2 ejemplos de feeds.

1. Análisis de las interacciones más voluminosas dentro de la red.

El primer paso para configurar StealthWatch es definir hosts y redes por grupos. En la interfaz web, la pestaña Configurar> Administración de grupos de hosts , separa las redes, hosts y servidores en los grupos apropiados. También puedes crear tus propios grupos. Por cierto, el análisis de las interacciones entre hosts en Cisco StealthWatch es bastante conveniente, ya que no solo puede guardar los filtros de búsqueda por secuencias, sino también los resultados en sí.

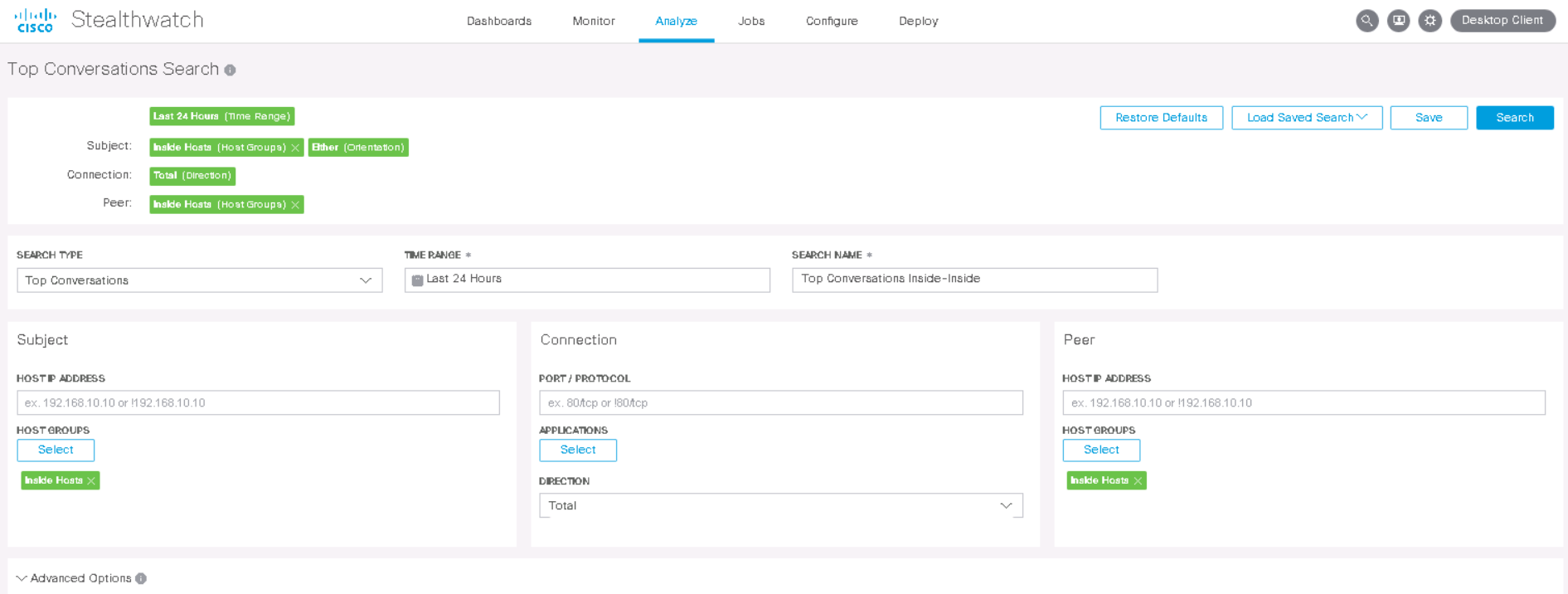

Primero, en la interfaz web, vaya a la pestaña Analizar> Búsqueda de flujo . Entonces se deben establecer los siguientes parámetros:

- Tipo de búsqueda: conversaciones principales (interacciones más populares)

- Rango de tiempo: 24 horas (período de tiempo, puede usar otro)

- Nombre de búsqueda - Conversaciones principales Inside-Inside (cualquier nombre descriptivo)

- Subject — Host Groups → Inside Hosts ( — )

- Connection ( , )

- Peer — Host Groups → Inside Hosts ( — )

- Advanced Options , , ( , ). .

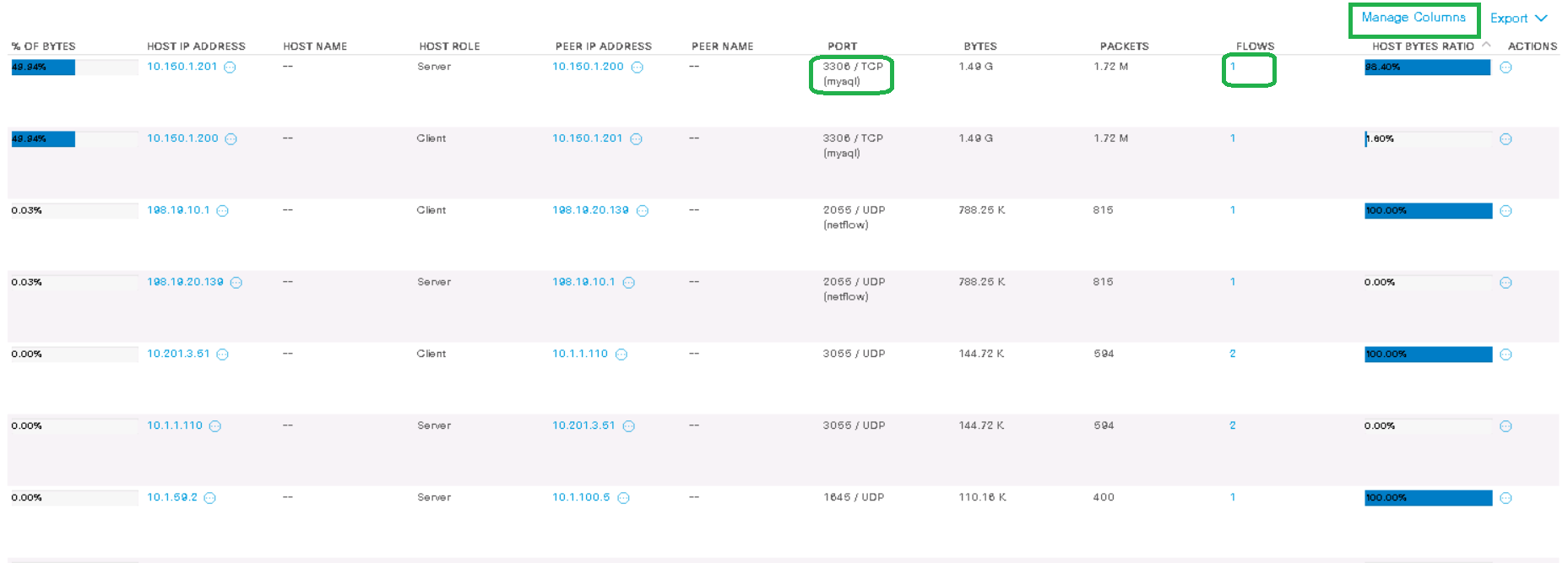

Después de hacer clic en el botón Buscar , se muestra una lista de interacciones, que ya están ordenadas por la cantidad de datos transferidos.

En mi ejemplo, el host 10.150.1.201 (servidor), dentro de un solo flujo, transfirió 1.5 GB de tráfico al host 10.150.1.200 (cliente) usando el protocolo mysql . El botón Administrar columnas le permite agregar más columnas a la salida.

Además, a discreción del administrador, puede crear una regla personalizada que se activará constantemente para este tipo de interacción y notificar a través de SNMP, correo electrónico o Syslog.

2. Análisis de las interacciones cliente-servidor más lentas dentro de la red para retrasos

Las etiquetas SRT (Tiempo de respuesta del servidor) , RTT (Tiempo de ida y vuelta) le permiten conocer la latencia del servidor y la latencia general de la red. Esta herramienta es especialmente útil cuando necesita encontrar rápidamente la causa de las quejas de los usuarios sobre una aplicación lenta.

Nota : casi todos los exportadores de Netflow no pueden enviar etiquetas SRT, RTT, por lo tanto, para ver dichos datos en FlowSensor, debe configurar el envío de una copia del tráfico desde los dispositivos de red. El FlowSensor a su vez proporciona el IPFIX extendido al FlowCollector.

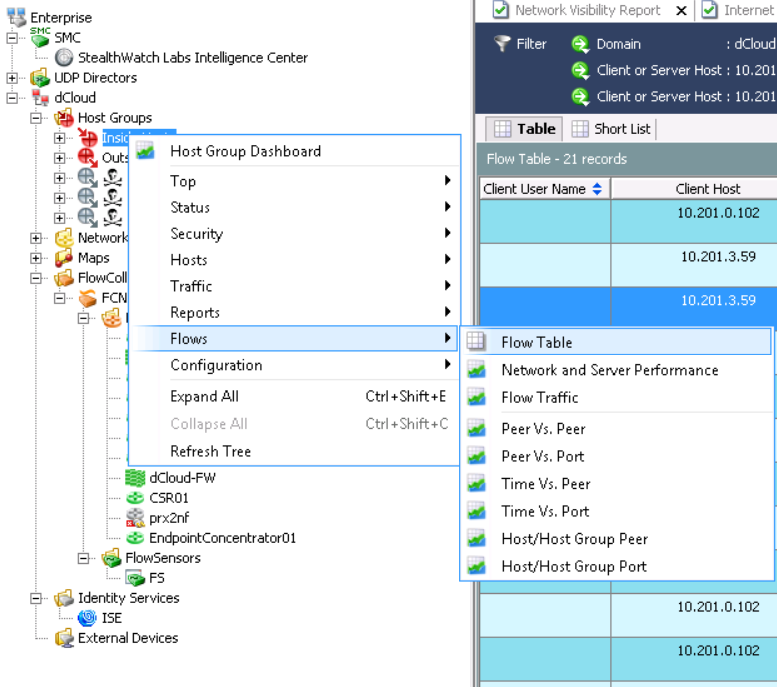

Es más conveniente llevar a cabo este análisis en la aplicación Java StealtWatch, que está instalada en la computadora del administrador.

Haga clic derecho en Hosts internos y vaya a la pestañaTabla flujo .

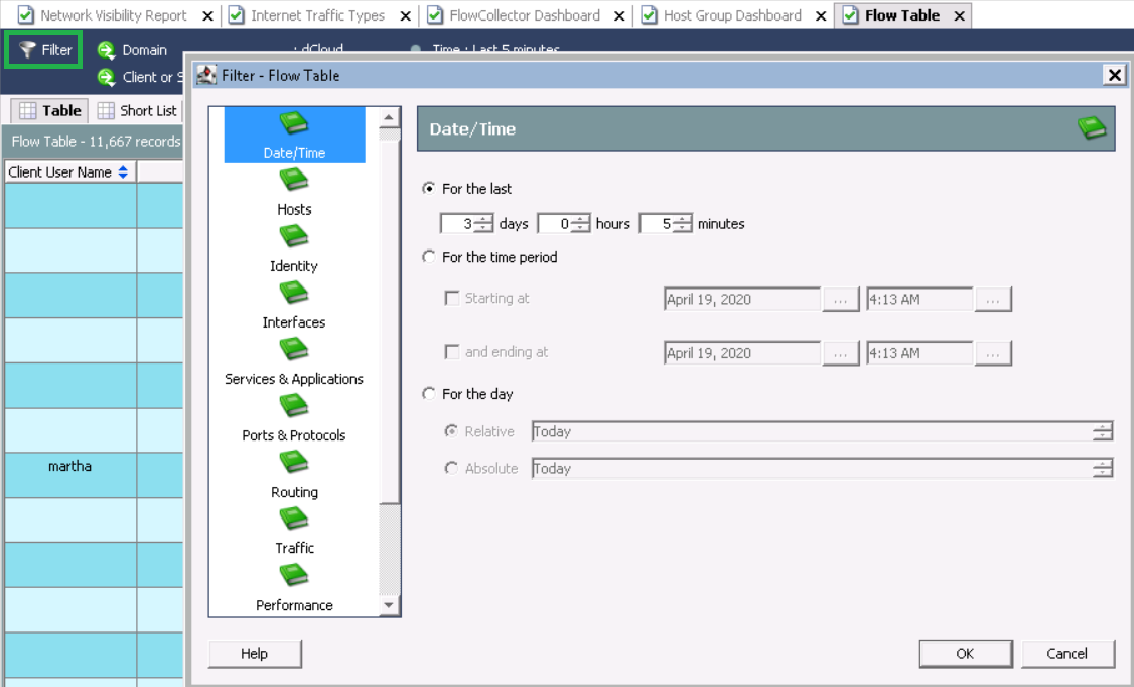

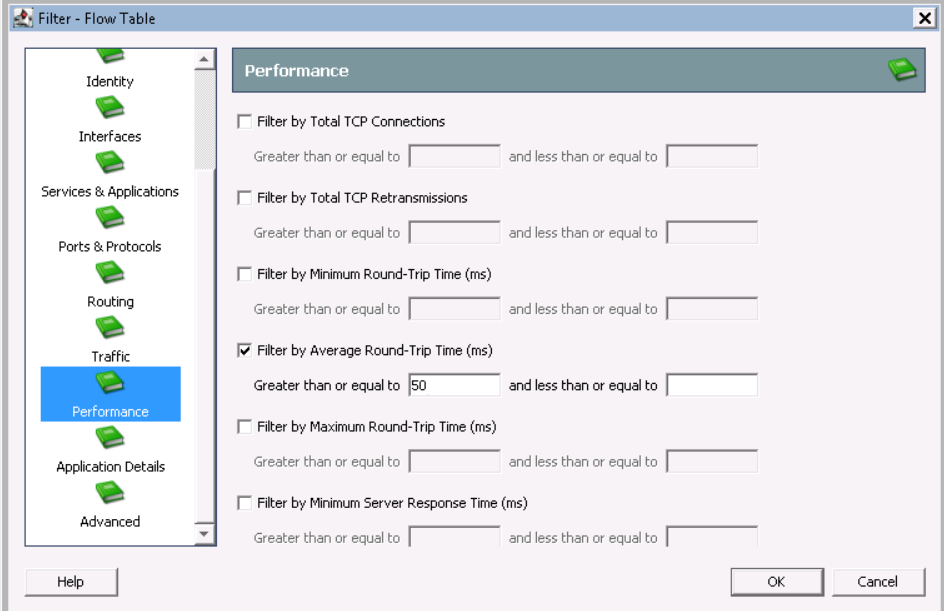

Haga clic en Filtro y configure los parámetros requeridos. Como ejemplo:

- Fecha / hora: durante los últimos 3 días

- Rendimiento - Tiempo promedio de ida y vuelta> = 50 ms

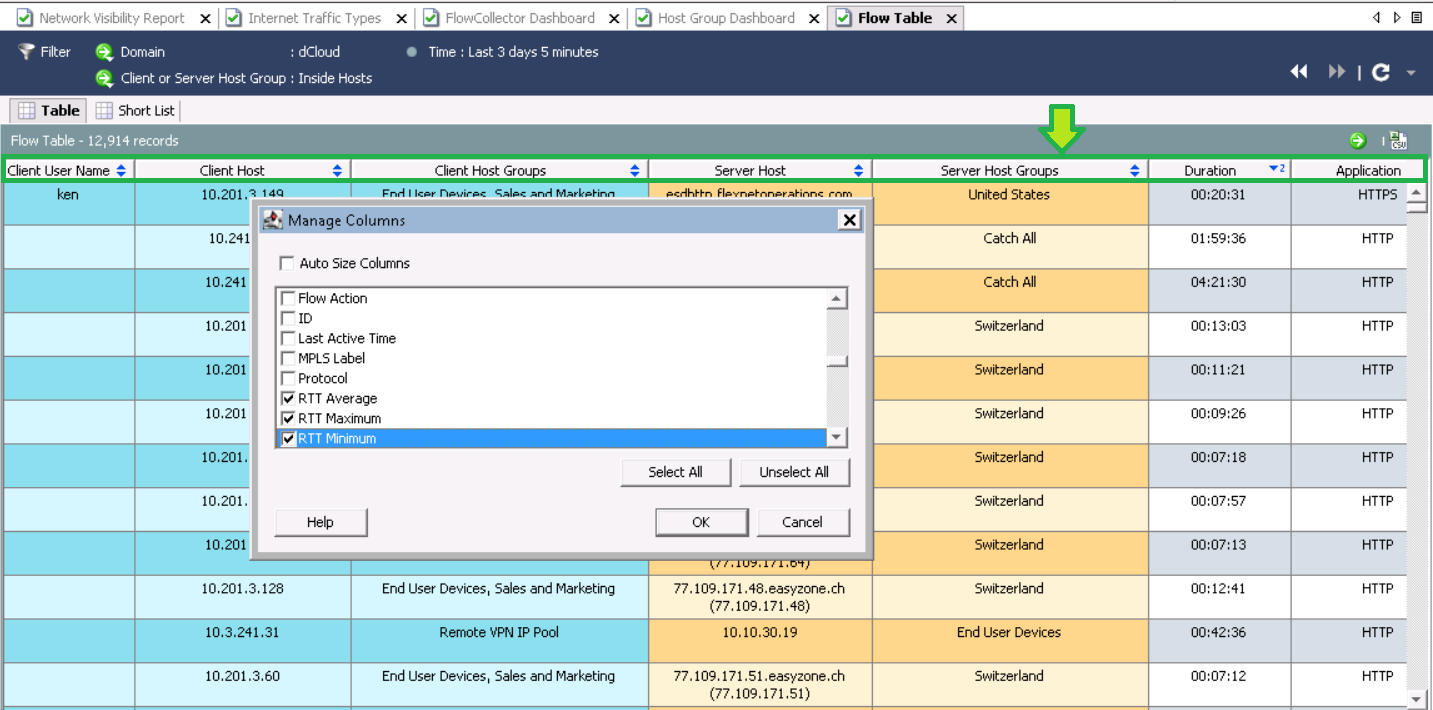

Después de mostrar los datos, agregue los campos de interés para nosotros RTT, SRT. Para hacer esto, haga clic en la columna de la captura de pantalla y haga clic con el botón derecho en Administrar columnas . Luego haga clic en RTT, parámetros SRT.

Después de procesar la solicitud, ordené por promedio RTT y vi las interacciones más lentas.

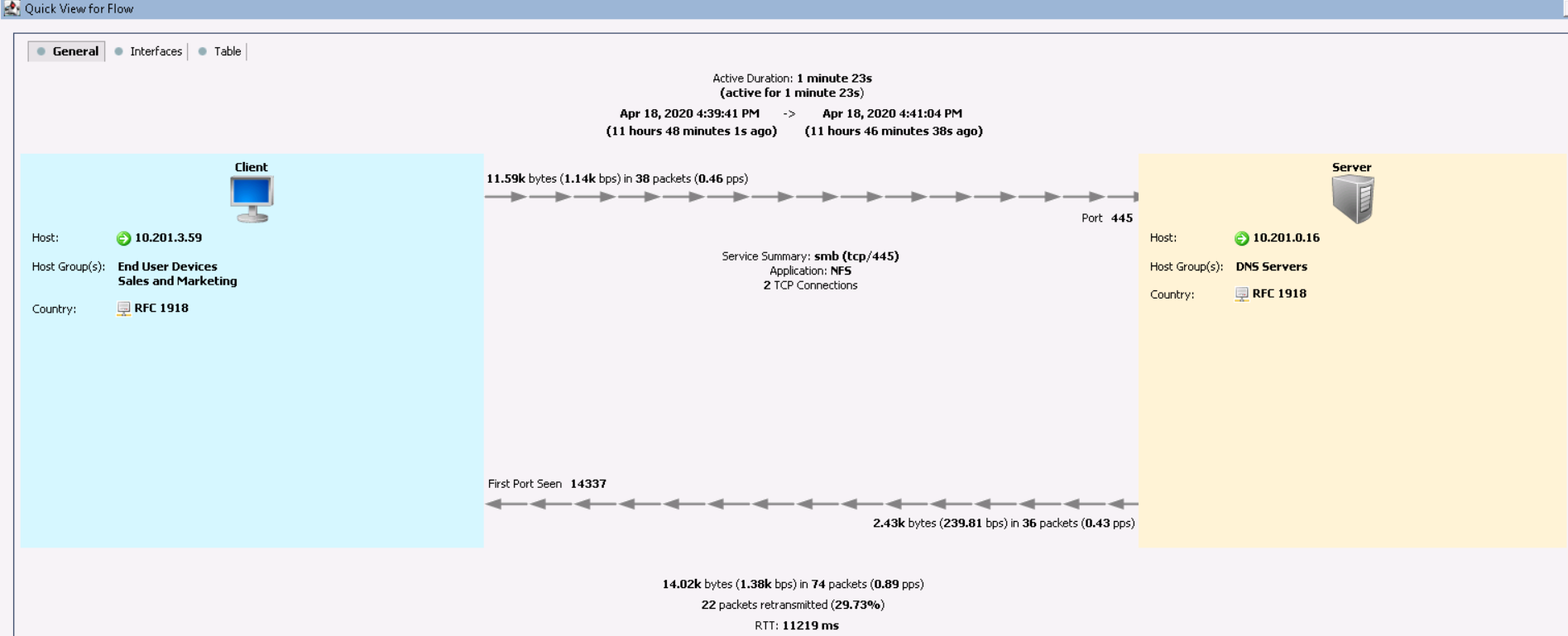

Para obtener información detallada, haga clic con el botón derecho en el flujo y seleccione Vista rápida para Flujo .

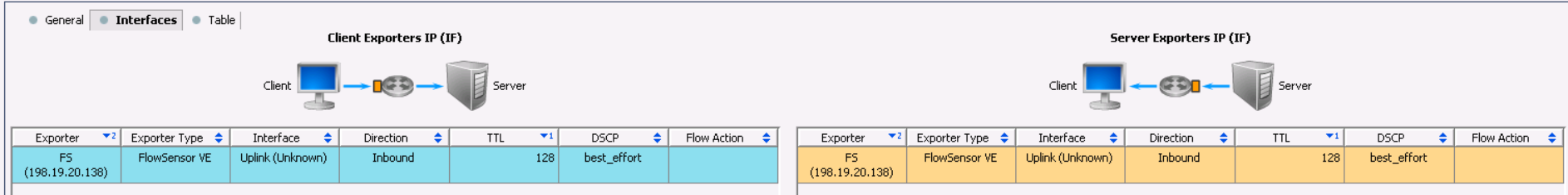

Esta información sugiere que el host 10.201.3.59 del grupo de ventas y protocolo de marketing NFS se refiere a un servidor DNS durante un minuto y 23 segundos y tiene un retraso terrible. En la pestaña Interfacespuede averiguar de qué exportador de datos de Netflow recibió la información. La pestaña Tabla muestra información más detallada sobre las interacciones.

A continuación, debe averiguar qué dispositivos están enviando tráfico a FlowSensor y el problema probablemente yace allí.

Además, StealthWatch es único en el sentido de que realiza la deduplicación de datos (combina las mismas transmisiones). Por lo tanto, puede recopilar de casi todos los dispositivos Netflow y no tener miedo de que haya muchos datos duplicados. Todo lo contrario, en este esquema le ayudará a comprender qué salto tiene los mayores retrasos.

3. Auditoría de protocolos criptográficos HTTPS

ETA (Encrypted Traffic Analytics) es una tecnología desarrollada por Cisco que detecta conexiones maliciosas en el tráfico encriptado sin descifrarlo. Además, esta tecnología le permite "analizar" HTTPS en versiones TLS y protocolos criptográficos que se utilizan para las conexiones. Esta funcionalidad es especialmente útil cuando necesita detectar nodos de red que usan estándares criptográficos débiles.

Nota : primero debe instalar la aplicación de red en StealthWatch - ETA Cryptographic Audit .

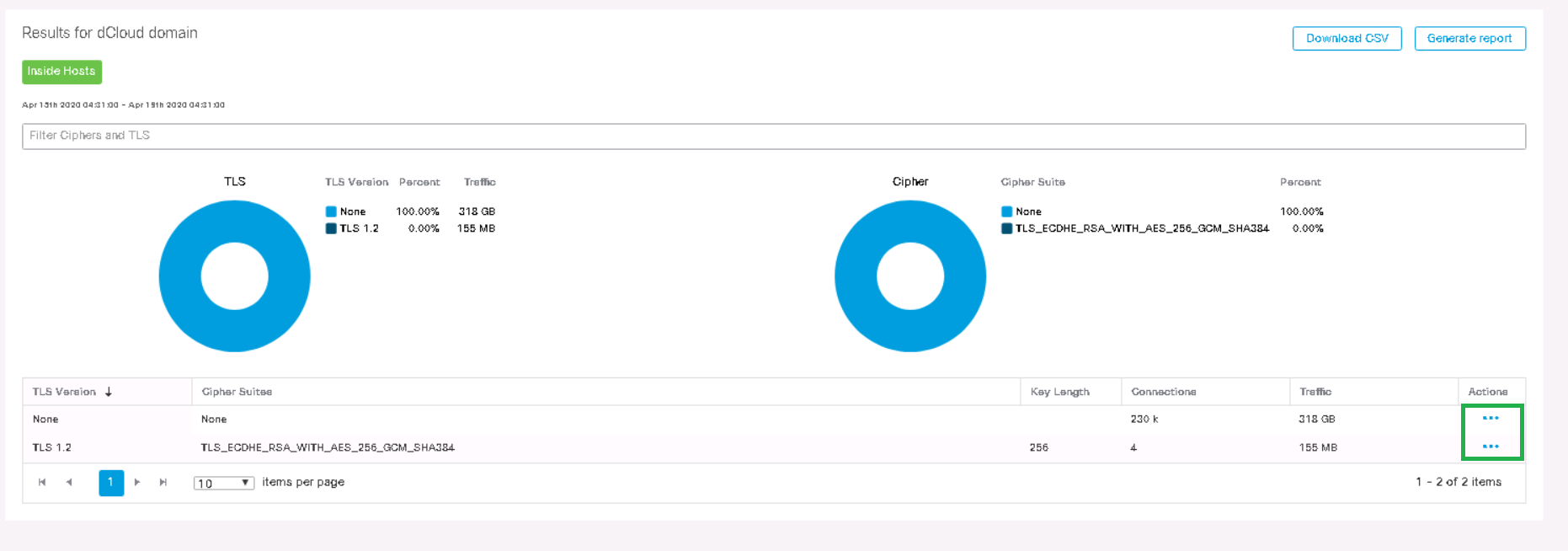

Vaya a la pestaña Dashboards → ETA Cryptographic Audit y seleccione el grupo de hosts que planea analizar. Para el panorama general, elijamos Inside Hosts .

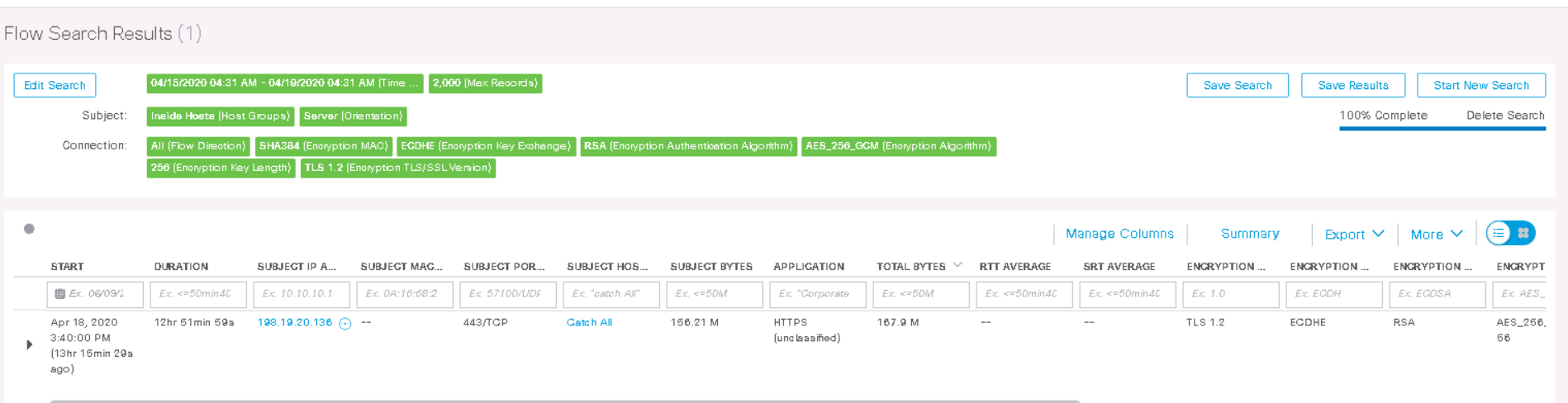

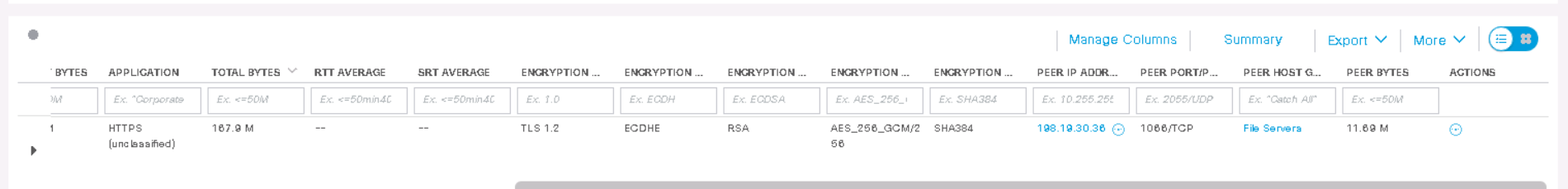

Puede observar que se muestran la versión TLS y el estándar criptográfico correspondiente. Siguiendo el esquema habitual en la columna Acciones , vaya a Ver flujos y comience una búsqueda en una nueva pestaña.

El resultado muestra que el host 198.19.20.136 ha estado utilizando HTTPS con TLS 1.2 durante 12 horas , donde el algoritmo de cifrado es AES-256 y la función hash es SHA-384 . Por lo tanto, ETA le permite encontrar algoritmos débiles en la red.

4. Análisis de anomalías en la red.

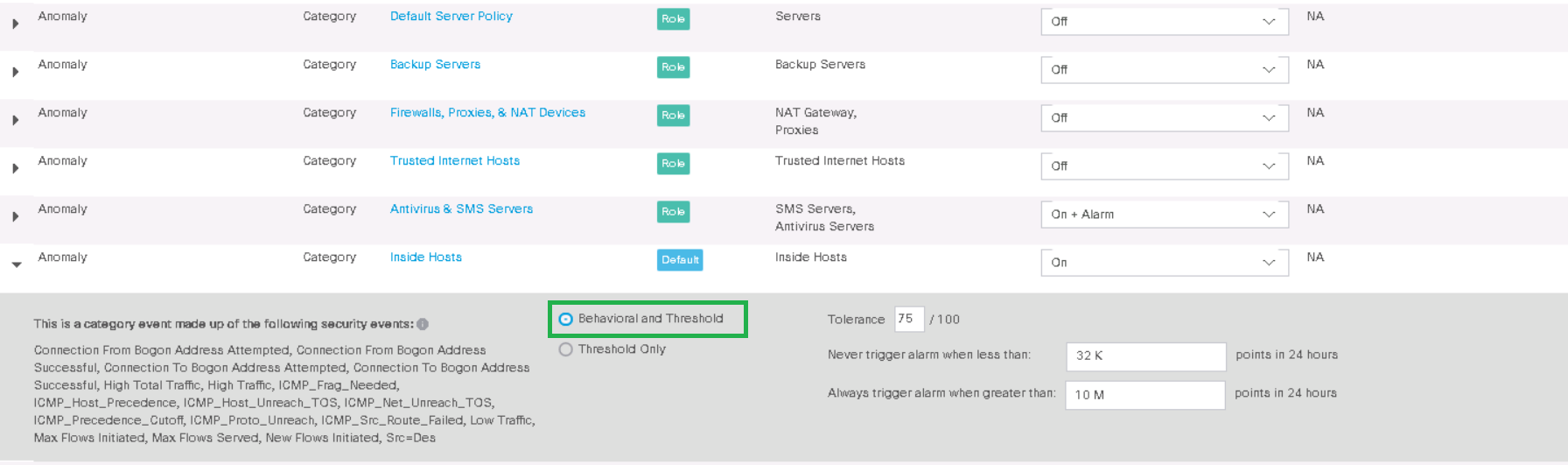

Cisco StealthWatch es capaz de reconocer anomalías de tráfico en la red utilizando tres herramientas: Eventos principales (eventos de seguridad), Eventos de relación (eventos de interacciones entre segmentos, nodos de la red) y análisis de comportamiento .

El análisis de comportamiento, a su vez, le permite construir un modelo de comportamiento a lo largo del tiempo para un host o grupo de hosts en particular. Cuanto más tráfico pase por StealthWatch, más precisos serán los disparadores gracias a este análisis. Al principio, el sistema dispara muchos disparadores incorrectos, por lo que las reglas deben "torcerse" a mano. Recomiendo no prestar atención a tales eventos durante las primeras semanas, ya que el sistema se ajustará solo o lo agregará a las excepciones.

A continuación se muestra un ejemplo de una regla preestablecidaAnomalía , que dice que el evento se disparará sin alarma si un host en el grupo Inside Hosts interactúa con el grupo Inside Hosts y el tráfico supera los 10 megabytes en 24 horas .

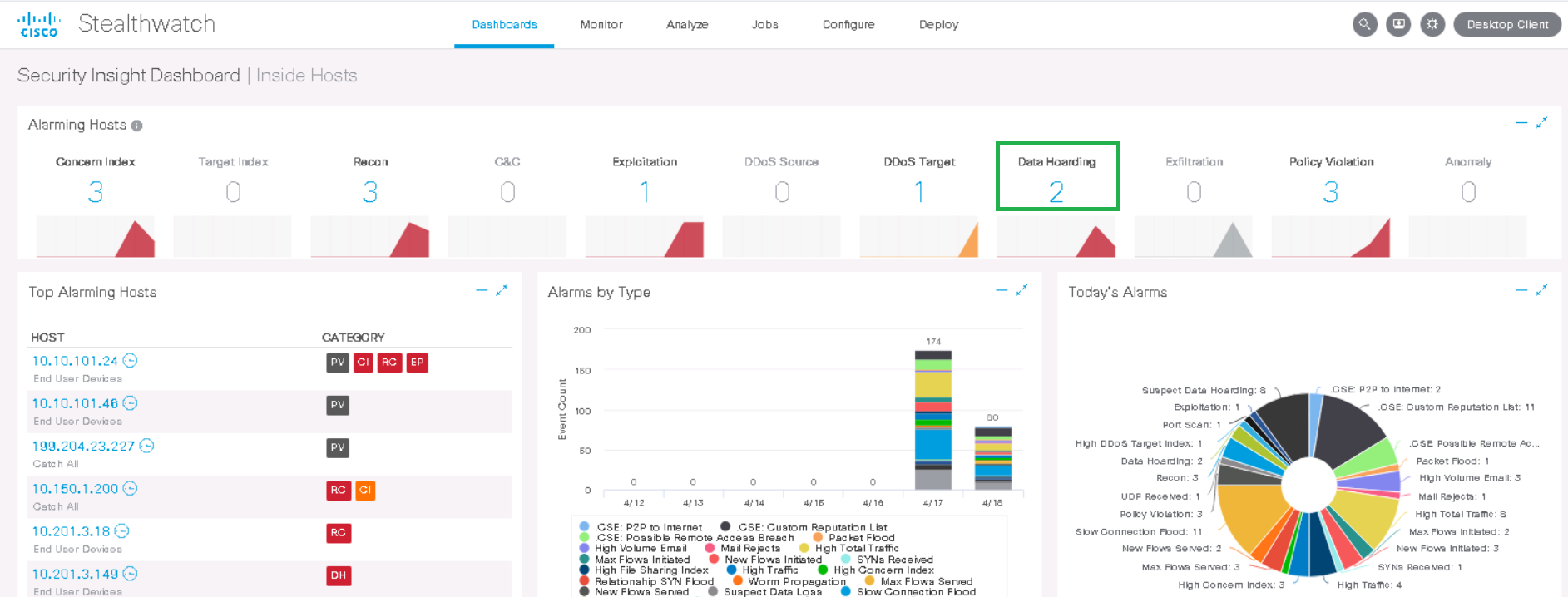

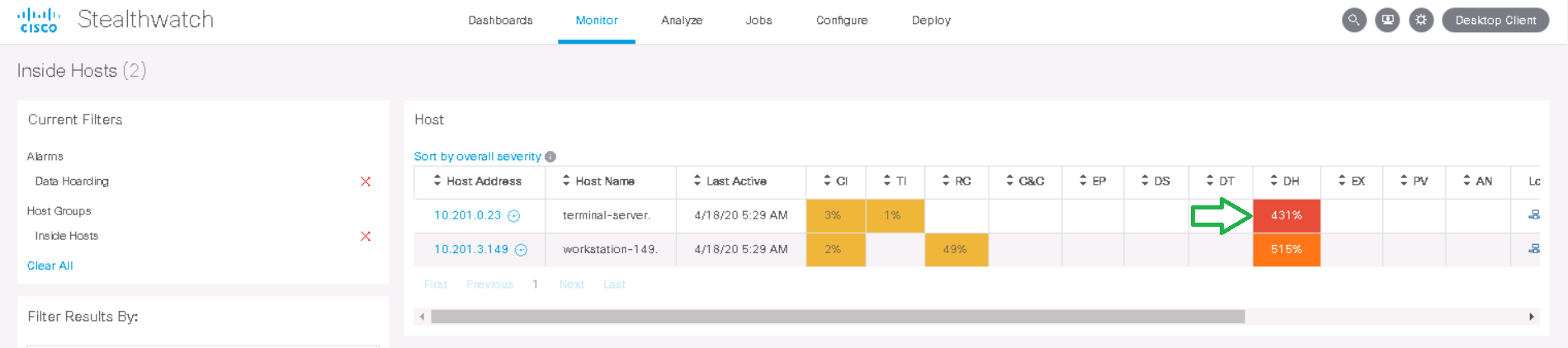

Por ejemplo, tome la alarma de acumulación de datos , lo que significa que algún host de origen / destino ha cargado / descargado una cantidad anormalmente grande de datos de un grupo o host de host. Hacemos clic en el evento y caemos en la tabla, donde se indican los hosts desencadenantes. Luego, seleccione el host que nos interesa en la columna de acumulación de datos .

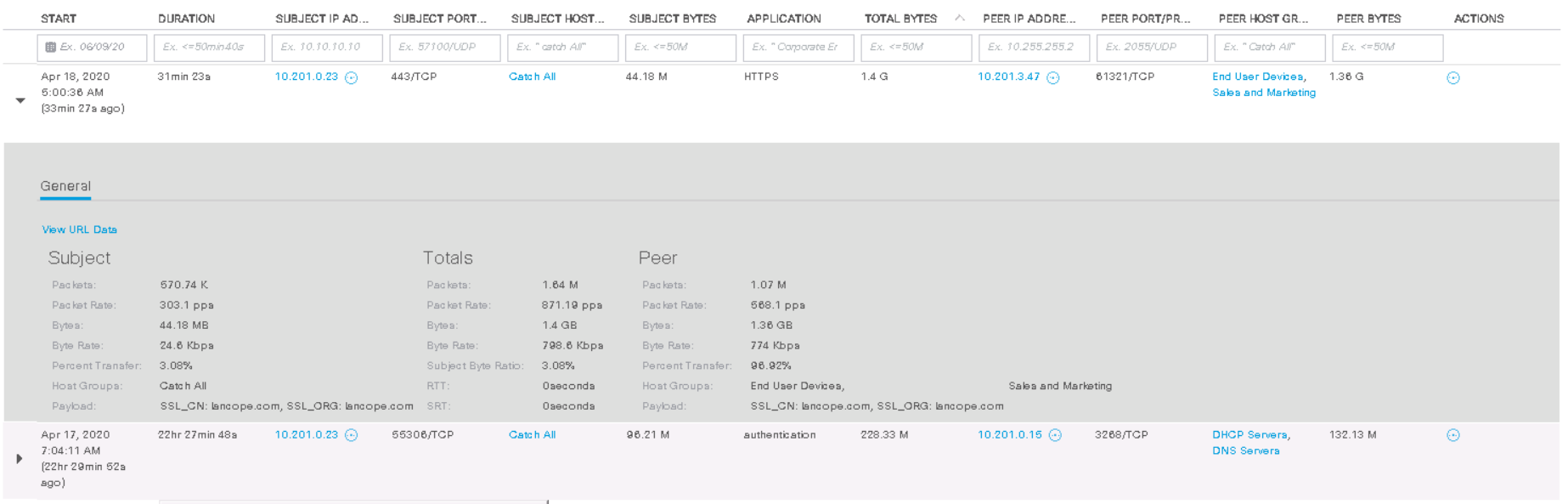

Se muestra un evento que indica que se encontraron 162k "puntos" y que la política permite 100k "puntos": estas son métricas internas de StealthWatch. En la columna Acciones , haga clic en Ver flujos .

Podemos observar que este host interactuó de noche con el host 10.201.3.47 del departamento de Ventas y Marketing a través del protocolo HTTPS y descargó 1.4 GB . Quizás este ejemplo no sea del todo exitoso, pero la detección de interacciones para varios cientos de gigabytes se lleva a cabo exactamente de la misma manera. En consecuencia, una mayor investigación de las anomalías podría conducir a resultados interesantes.

Nota : En la interfaz web de SMC, los datos en las pestañas de Dashboards se muestran solo durante la última semana y en la pestaña Monitoren las últimas 2 semanas Para analizar eventos antiguos y generar informes, debe trabajar con la consola de Java en la computadora del administrador.

5. Encontrar escaneos de red internos

Ahora veamos algunos ejemplos de feeds: incidentes de seguridad de la información. Esta funcionalidad es más interesante para los profesionales de seguridad.

Hay varios tipos preestablecidos de eventos de escaneo en StealthWatch:

- Escaneo de puertos: el origen escanea múltiples puertos del host de destino.

- Escaneo tcp adicional: la fuente escanea toda la red a través del mismo puerto TCP, cambiando la dirección IP de destino. En este caso, la fuente recibe paquetes de restablecimiento de TCP o no recibe ninguna respuesta.

- Addr udp scan: la fuente escanea toda la red en el mismo puerto UDP, mientras cambia la dirección IP de destino. Al mismo tiempo, la fuente recibe paquetes de puertos inalcanzables ICMP o no recibe ninguna respuesta.

- Escaneo de ping: la fuente envía solicitudes ICMP a toda la red para encontrar respuestas.

- Stealth Scan tp/udp — .

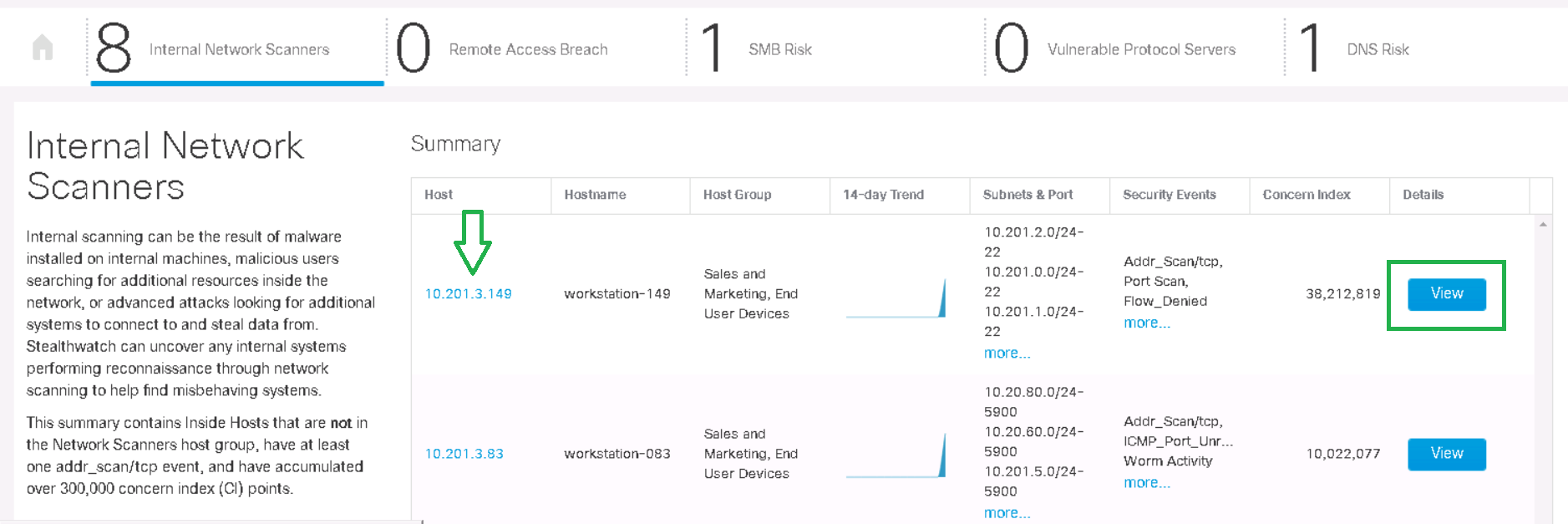

Para una ubicación más conveniente de todos los escáneres internos a la vez, hay una aplicación de red para StealthWatch - Evaluación de visibilidad . Al ir a Paneles → Evaluación de visibilidad → pestaña Analizadores de red internos , verá incidentes de seguridad relacionados con el escaneo durante las últimas 2 semanas.

Al hacer clic en el botón Detalles , verá el inicio de la exploración de cada red, la tendencia del tráfico y las alarmas correspondientes.

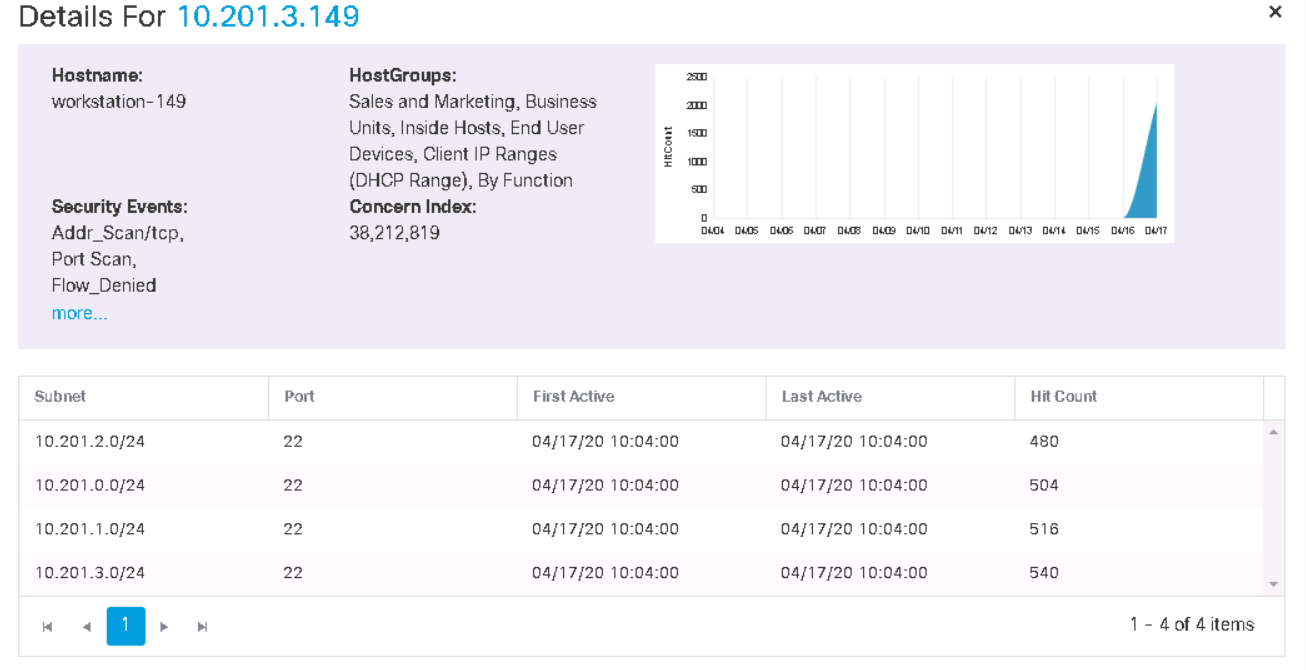

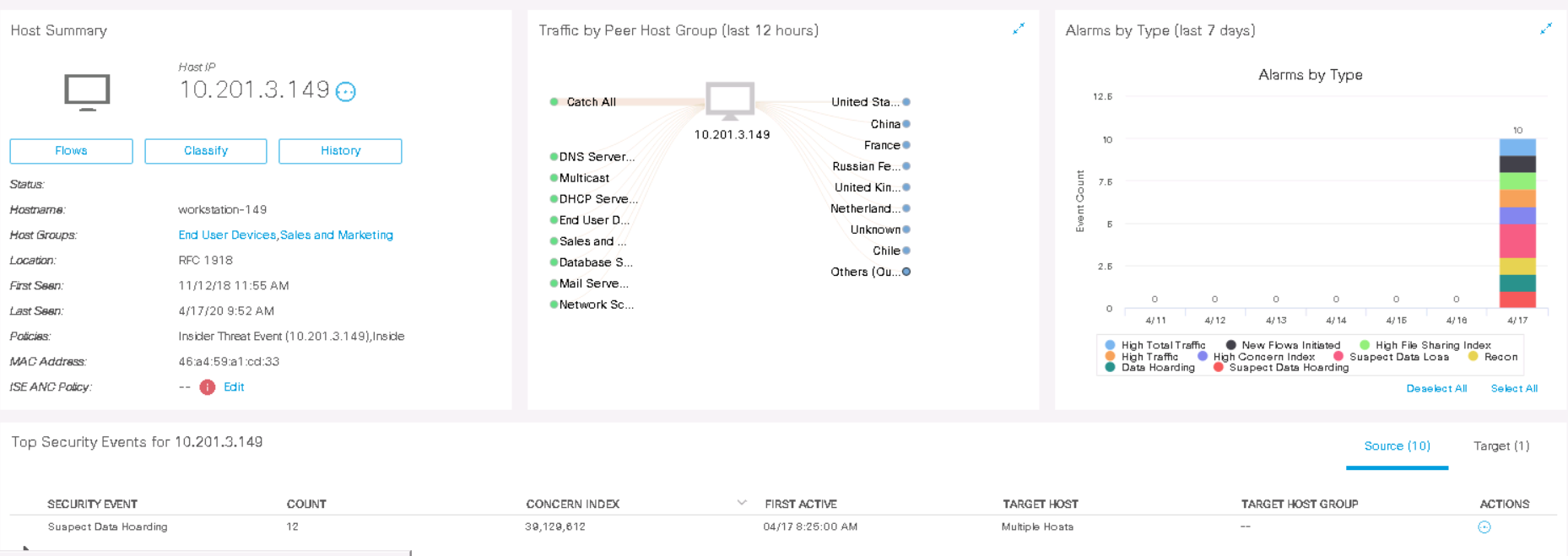

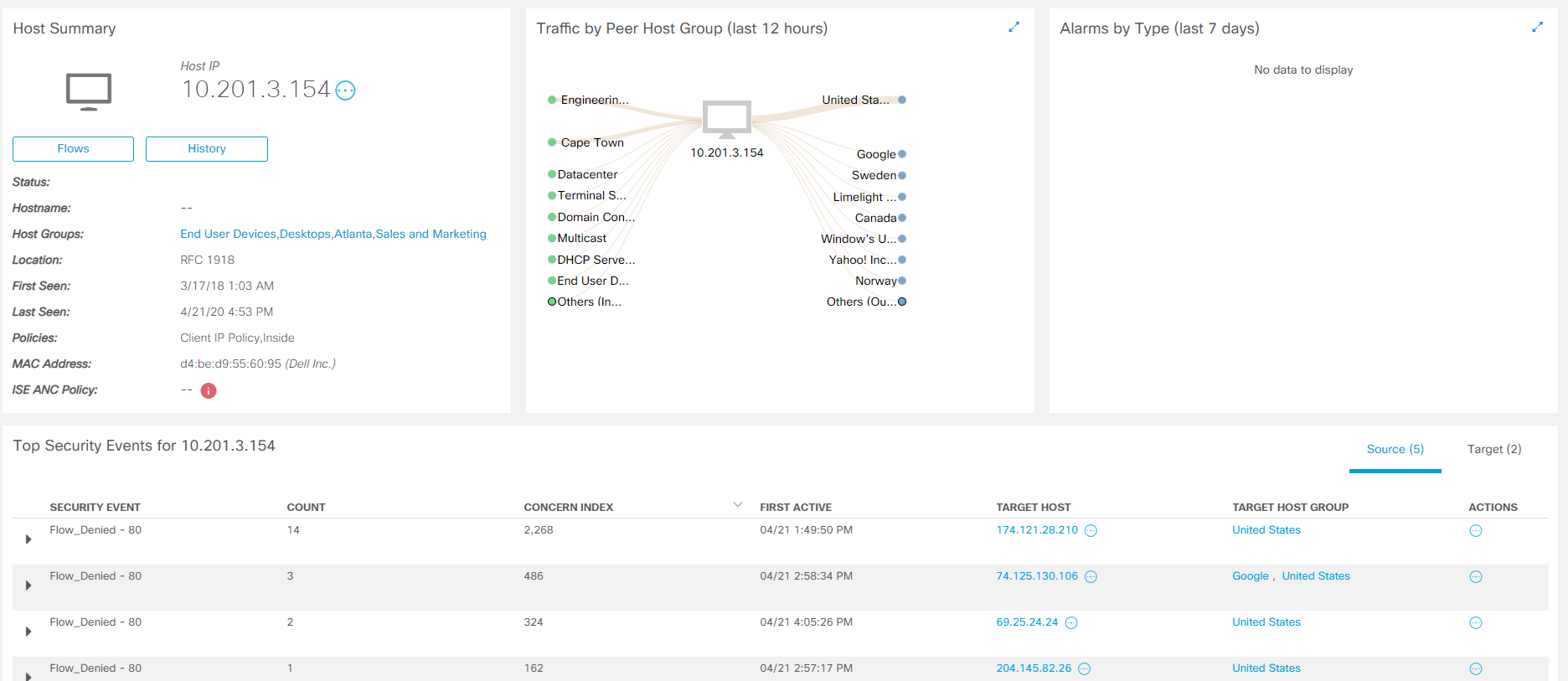

Luego puede "fallar" en el host desde la pestaña en la captura de pantalla anterior y ver los eventos de seguridad, así como la actividad de la última semana para este host.

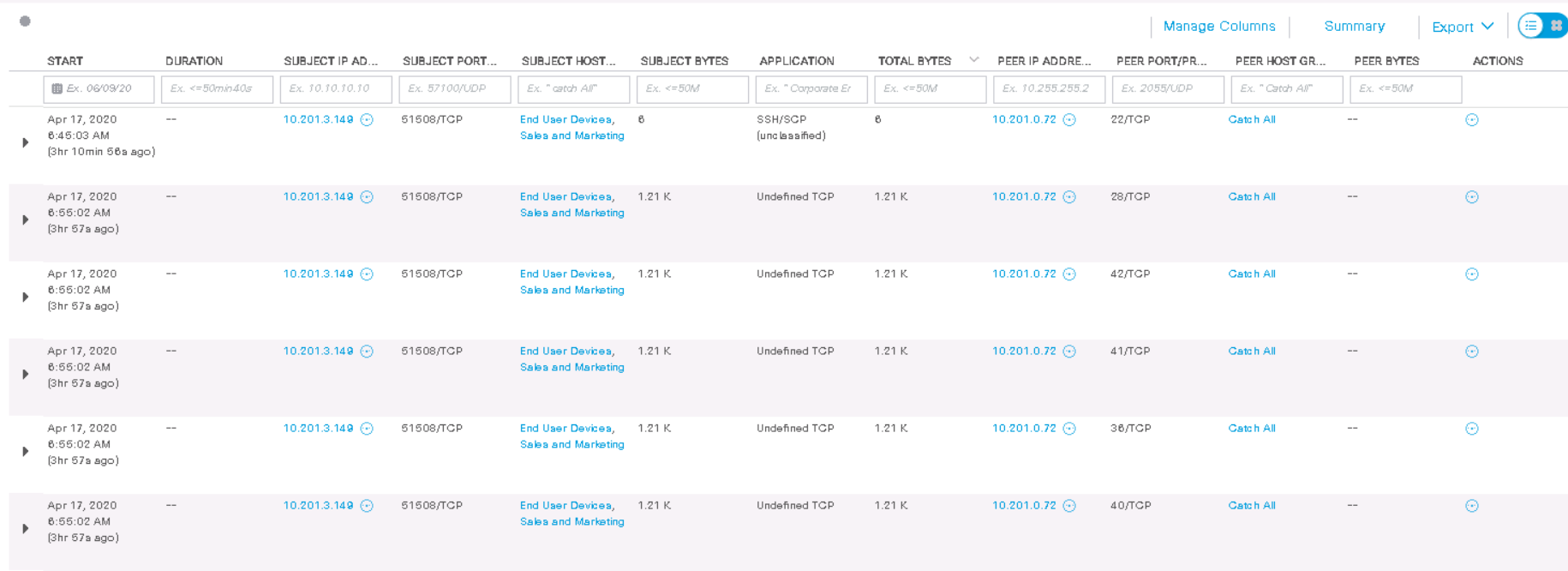

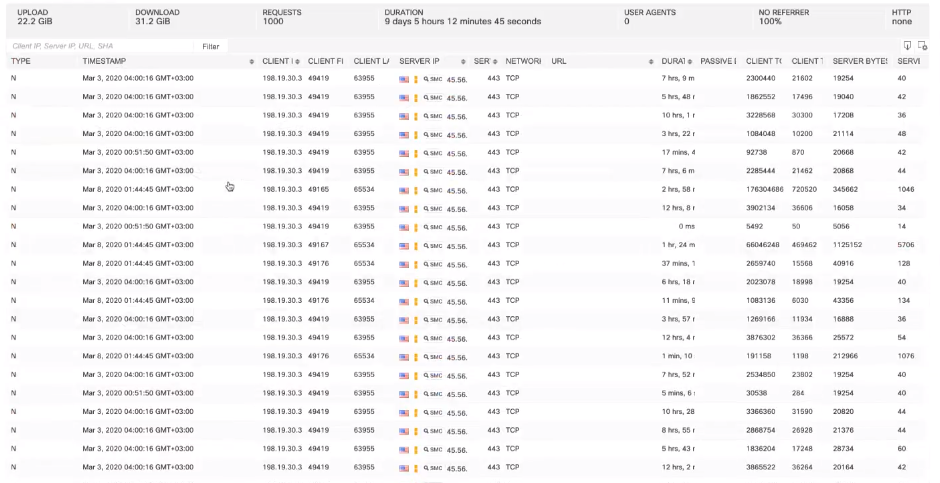

Como ejemplo, analicemos el evento Port Scan del host 10.201.3.149 a 10.201.0.72haciendo clic en Acciones> Flujos asociados . Se inicia la búsqueda de flujo y se muestra la información relevante.

Como podemos ver, este host de uno de sus puertos 51508 / TCP escaneó el host de destino hace 3 horas en los puertos 22, 28, 42, 41, 36, 40 (TCP) . Algunos campos tampoco muestran información porque no todos los campos de Netflow son compatibles con el exportador de Netflow.

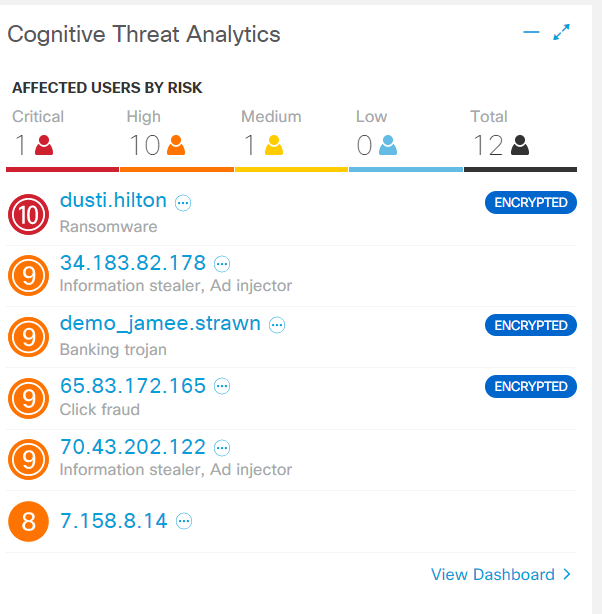

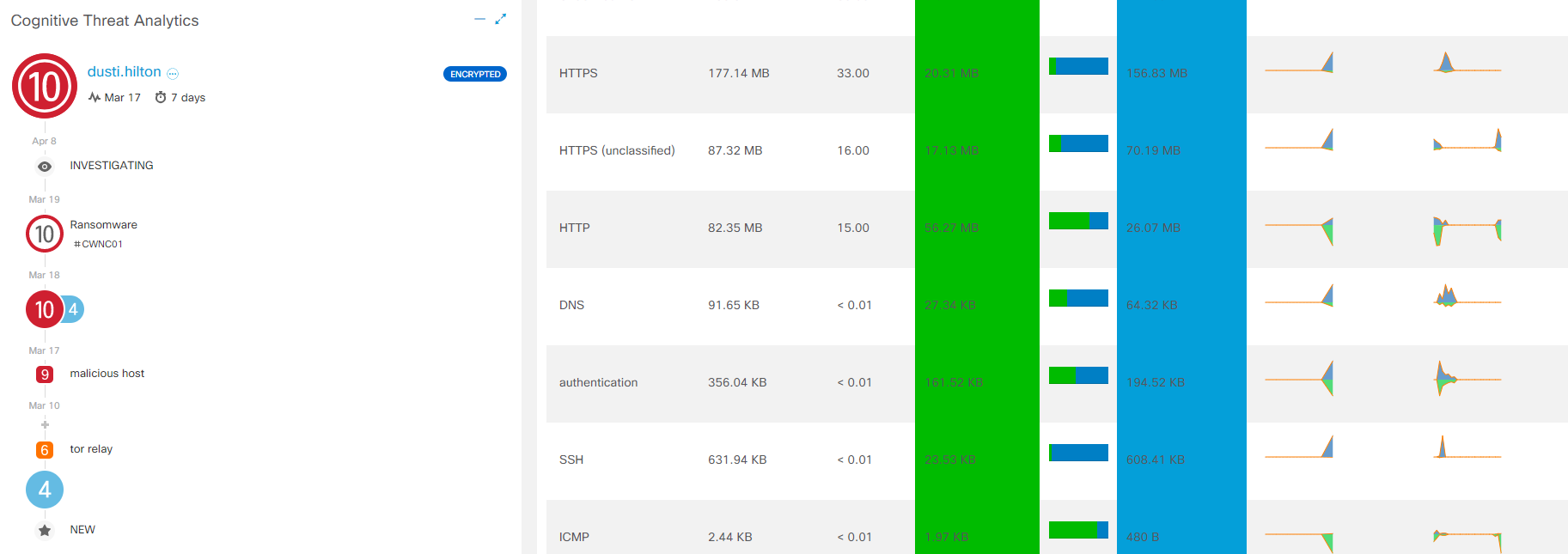

6. Análisis de malware descargado usando CTA

El CTA (Cognitive Threat Analytics) es un análisis de la nube de Cisco que se integra perfectamente con Cisco StealthWatch y le permite complementar el análisis sin firma con el análisis de firma. Esto hace posible detectar troyanos, gusanos de red, malware de día cero y otro malware y difundirlo dentro de la red. Además, la tecnología ETA mencionada anteriormente permite analizar dichas comunicaciones maliciosas en el tráfico encriptado.

Literalmente, en la primera pestaña de la interfaz web hay un widget de Cognitive Threat Analytics especial... El breve resumen informa sobre las amenazas detectadas en los hosts de los usuarios: troyano, software malicioso, adware molesto. La palabra "Cifrado" es exactamente la evidencia del trabajo de ETA. Al hacer clic en un host, toda la información, los eventos de seguridad, incluidos los registros de CTA, se abandonan.

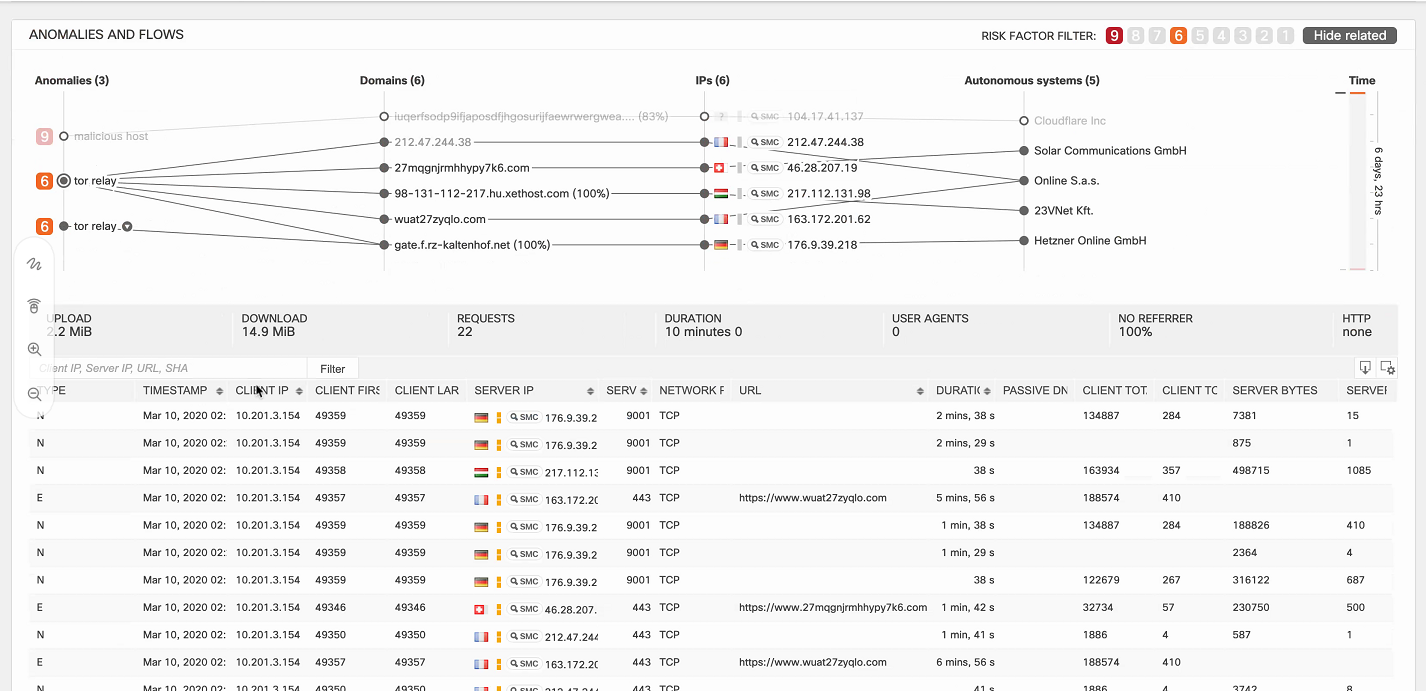

Con el objetivo de cada etapa de la CTA, se muestra información detallada sobre la interacción. Para un análisis completo, haga clic en Ver detalles del incidente , y se lo dirigirá a una consola de Cognitive Threat Analytics separada .

En la esquina superior derecha, el filtro le permite mostrar eventos por nivel de gravedad. Señalando una anomalía específica, los registros aparecen en la parte inferior de la pantalla con la línea de tiempo correspondiente a la derecha. Por lo tanto, el especialista del departamento de seguridad de la información comprende claramente qué host infectado, después de qué acciones, comenzó a realizar qué acciones.

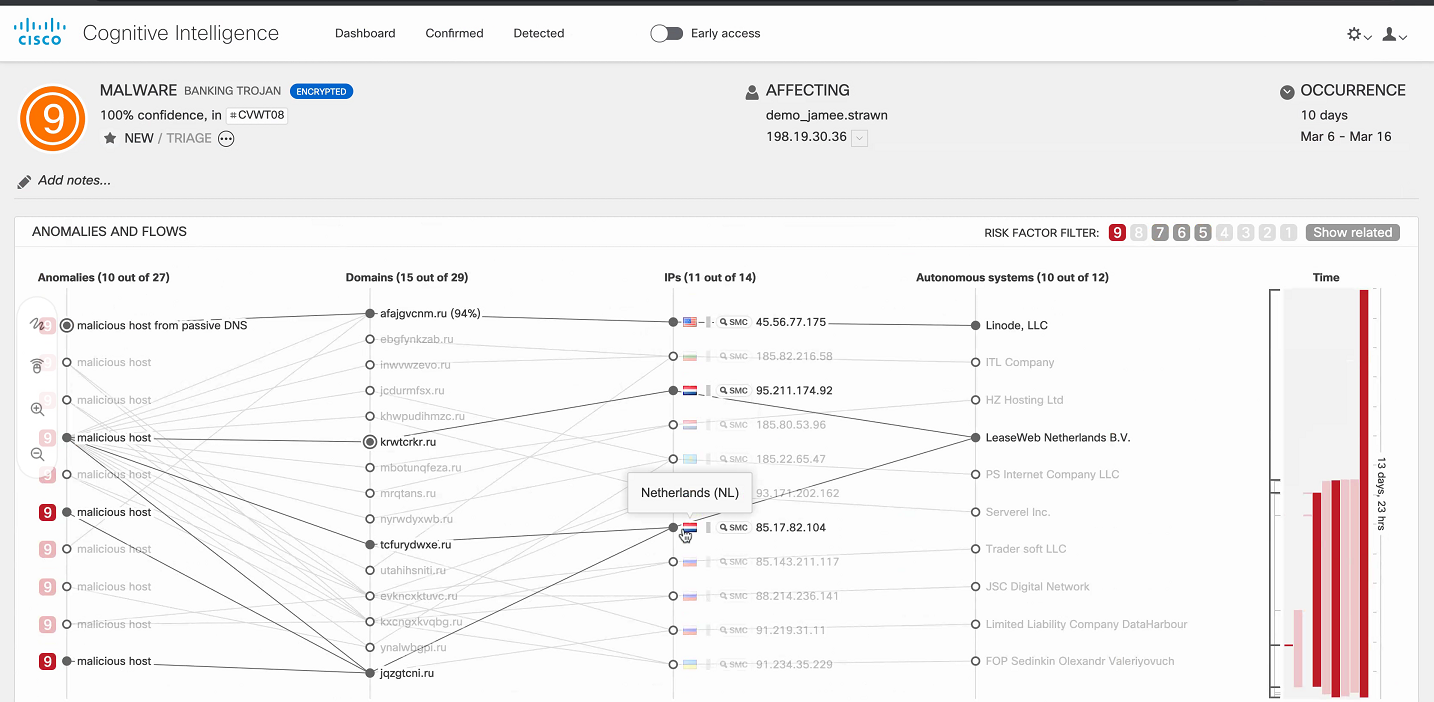

A continuación se muestra otro ejemplo: un troyano bancario que infectó al host 198.19.30.36 . Este host comenzó a interactuar con dominios maliciosos, y los registros muestran información sobre los flujos de estas interacciones.

A continuación, una de las mejores soluciones que podría ser es poner en cuarentena al host gracias a la integración nativa con Cisco ISE para un tratamiento y análisis adicionales.

Conclusión

La solución Cisco StealthWatch es uno de los principales productos de monitoreo de red en términos de análisis de red y seguridad de la información. Gracias a él, puede detectar interacciones ilegales dentro de la red, retrasos en las aplicaciones, los usuarios más activos, anomalías, malware y APT. Además, puede encontrar escaneos, probadores de penetración, realizar una auditoría criptográfica del tráfico HTTPS. Puede encontrar aún más casos de uso aquí .

Si desea verificar qué tan bien y eficientemente funciona todo en su red, envíe una solicitud .

En un futuro cercano, estamos planeando varias publicaciones técnicas más sobre diversos productos de seguridad de la información. Si está interesado en este tema, esté atento a nuestros canales ( Telegram, Facebook , VK , Blog de soluciones TS )!