Hagamos una reserva de inmediato, recopilamos información sobre los servicios que:

A) los propios contratistas llaman a la subcontratación;

B) no se denominan outsourcing, pero de hecho resuelven algún problema que podría resolver un especialista en el estado (si lo hubiera).

Vamos.

En un mundo ideal, las tareas de seguridad de la información, y en particular la protección contra riesgos internos, se resuelven dentro de la empresa gracias a los esfuerzos de especialistas a tiempo completo. Presentan los procesos comerciales por sí mismos, prescriben políticas de seguridad, introducen un régimen de secreto comercial, realizan explicaciones y cursos de capacitación para empleados, identifican e investigan incidentes.

En la vida real, hay razones por las cuales las empresas tienen que superar el

Aquí están los principales

- No hay un especialista en el personal, o él lo está, pero con exceso de trabajo, no se especializa en protección contra riesgos internos.

- Falta de personal: la empresa no puede encontrar un especialista en seguridad de la información con las calificaciones requeridas.

- No hay un software dedicado para el monitoreo automático.

- En general, no está claro cuánto cuesta la seguridad de la información, si los costos de organizar todo este trabajo están justificados.

Si recurrimos a la práctica en el extranjero, de la cual, como se cree comúnmente, tenemos 5-10 años de retraso, no hay nada inusual en la protección externa de los riesgos internos. Según los últimos datos de Deloitte, el 14% de los presupuestos de tercerización de la compañía en 2019 se gastaron en protección contra riesgos internos. Otro 15% - para capacitar al personal de seguridad cibernética.

De qué elegir

Si consideramos los servicios unidos por el término "tercerización de la seguridad de la información interna", ahora se presentan los siguientes en Rusia:

- Auditoría y análisis del estado de la infraestructura de TI.

- Desarrollo de documentos regulatorios.

- Forense (investigación de incidentes).

- SOC (organización y mantenimiento del centro de monitoreo).

- Formación de personal / formación.

- Mantenimiento de sistemas de información (sistemas de autenticación y autorización, DLP, SIEM, IDS / IPS).

Si de alguna manera sistematizamos, vemos que hay una propuesta para cerrar alguna necesidad única (consultar o resolver un problema puntual) y reemplazar las funciones de un especialista en seguridad de la información durante mucho tiempo.

Ayuda temporal

Como nos referimos a un cliente que acaba de enfrentar el problema de la protección contra la fuga de datos, una solicitud a un experto externo aquí suele ser la siguiente: observe la configuración del equipo de red, calcule el tráfico entrante / saliente, calcule el número de conexiones externas a los servidores; construir un sistema de acceso; decida qué software poner en la prueba y en qué no perder el tiempo, evalúe los resultados de la prueba.

Aquellos. en general, "solo pregunte".

Las ofertas en el mercado para este tipo de consultoría son diversas. Siempre puede encontrar un profesional independiente para una "consulta". Pero la columna vertebral del mercado son los centros de capacitación y las empresas especializadas en seguridad de la información CIBIT, "Academia de Seguridad de la Información", ACRIBIA, USSB, AZONE IT y otros. (Quitemos de los paréntesis a los "grandes asesores" con los "cuatro" auditores a la cabeza: comparten la mayor parte de la facturación mundial de la consultoría de seguridad de la información, pero sus servicios están disponibles solo para grandes clientes).

Los jugadores enumerados también pueden cerrar tareas únicas cuando sea necesario llevar a cabo algún tipo de trabajo para el que aún no es aconsejable contratar a una persona en el personal: capacitar al personal, adaptar las políticas de seguridad, ordenar los documentos para cumplir con los requisitos reglamentarios. Y, por supuesto, para investigar una violación o delito corporativo, si de repente ocurre una emergencia en la empresa.

Al mismo tiempo, no solo se utilizan métodos cibernéticos para investigar incidentes de seguridad de la información (aquí el jugador más famoso es el Grupo IB). También se pueden agregar herramientas "analógicas": análisis de documentos, encuestas de empleados, etc. Por lo tanto, estrictamente hablando, los detectives, los examinadores de polígrafo, los perfiladores también participan en la externalización de la seguridad de la información en sus tareas específicas.

Existe una propuesta en el mercado para ajustar las políticas de seguridad en un sistema DLP. A medida que avanza la implementación, el usuario puede tener preguntas relacionadas: qué hacer con el hardware, cómo configurar las tolerancias, qué documentos firmar con los empleados. Las compañías independientes brindan tales servicios, pero de hecho es el trabajo de buenos departamentos de implementación, ingenieros y soporte técnico del propio proveedor.

El mercado sigue siendo heterogéneo simplemente por su corta edad. Pero ya ha formado una oferta abundante para la mayoría de las solicitudes de los clientes en asistencia única de un especialista en seguridad de la información.

Monitoreo regular

Si una empresa necesita resolver tareas no únicas, sino proteger la información de forma permanente, se requerirá un sistema DLP. De lo contrario, es difícil prevenir, detectar y tratar incidentes de seguridad interna. Sin una persona que analizará la información de él, el software no es muy efectivo. Pero la mayoría de las empresas con equipos de 100 personas a menudo simplemente no pueden responder la pregunta "¿lo necesitamos?"

Por lo tanto, surge el siguiente nivel de tercerización: externalizar la gestión del sistema y el análisis de incidentes de DLP. Hasta ahora, solo unos pocos trabajan en este mercado (de hecho , SearchInform , Softline, Jet Infosystems). El servicio se implementa en varios formatos, dependiendo del nivel de acceso que el cliente esté listo para dar al subcontratista, es decir, de la confianza en él.

¿Qué puede hacer un subcontratista?

- - .

- , ; .

- , .

Las relaciones pueden evolucionar a medida que trabaja. Convencionalmente, al principio el cliente estaba listo para transferir al subcontratista solo la configuración de DLP y la descarga de toda la "hoja" de informes. Al ver el efecto y el beneficio, puede tratarse de entregar y analizar el contenido de los incidentes.

Debido al hecho de que el mercado aún se está desarrollando, no siempre es fácil para un cliente formular una solicitud, elegir un formato para trabajar con un proveedor externo y priorizar el control. En consecuencia, firmar un SLA desde el principio no siempre es posible.

Sin embargo, un formato efectivo de interacción ya está tomando forma. Este es el enfoque en el que trabajan los proveedores externos (MSSP, Managed Security Services Provider):

- Un analista de seguridad de la información personal ajusta el sistema de acuerdo con las tareas establecidas por el cliente.

- . « » (, - , ..)

- , - ( – ).

- ( //).

- - .

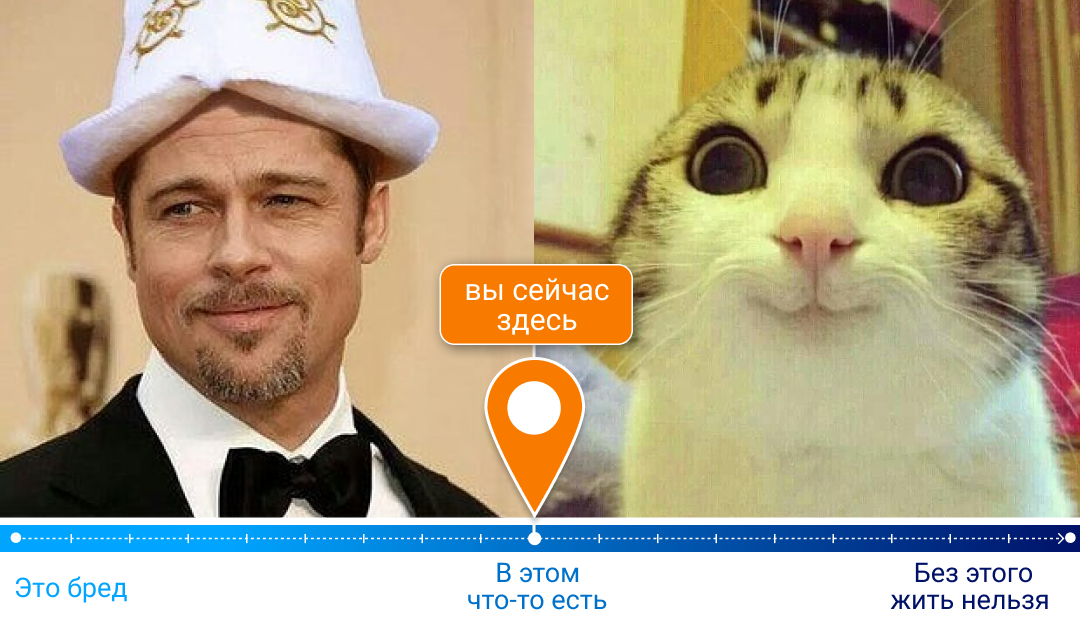

Lo más probable es que la tercerización de la seguridad de la información continúe desarrollándose dentro de dicho marco, porque este formato contribuye a la creación de relaciones de confianza entre los participantes en el proceso. Pero el mercado aún no estará completamente formado, algún día aparecerá un seguro de riesgo, lo que avanzará en gran medida la relación cliente / subcontratista. Pero el proceso ya está en marcha: podemos verlo por la reacción de los clientes. Por lo tanto, en el camino a "no se puede vivir sin él" estamos en algún lugar en el punto "hay algo en esto".