Un nuevo tipo de ataque.

Recientemente se hizo bastante popular el "ataque diferido" (del inglés. "Retrasó los ataques de envenenamiento" ). La conclusión es esta: el atacante envía un correo electrónico con un enlace normal, que no es malicioso en el momento de revisar el correo electrónico, pero pronto el atacante cambia el sitio al que redirige este enlace de usuario. Como resultado, el usuario, al hacer clic en el enlace supuestamente "normal", accede a un recurso de phishing o a un sitio malicioso donde el malware se descarga en segundo plano y el usuario se infecta. Toda la magia es que al momento de verificar las letras con los módulos NGFW, la letra es legítima y evita fácilmente todos los niveles de protección. En este artículo, veremos cómo Check Point hace frente a esta amenaza, y qué ajustes deben realizarse.

Protección de correo electrónico desde el "punto de control"

En NGFW funcional, "Check Point Security Gateway" tiene una protección funcional de correo electrónico y emulación de archivos adjuntos de correo electrónico en un entorno limitado debido al agente de correo - Agente de transferencia de correo (MTA).

Esto se muestra esquemáticamente en la figura a continuación:

La funcionalidad MTA se reduce a las siguientes opciones:

- Enviar archivos adjuntos a la emulación de sandbox (hoja de Emulación de amenazas);

- Descifrado de mensajes cifrados con SSL / TLS (MitM estándar con un certificado solo para SMTPS);

- Verificar los enlaces en la carta para phishing o redireccionamiento a recursos maliciosos;

- Elimine los archivos adjuntos de correo electrónico malicioso y entregue correo electrónico seguro.

Resolviendo el problema con "ataques retrasados"

La forma de combatir este tipo de ataque se llama Protección URL de Click-Time . En este caso, Check Point Security Gateway redirigirá cada vez las solicitudes de todos los enlaces a través de su verificador de reputación de URL basado en la nube e inspeccionará los sitios web en busca de phishing, malware y otros elementos sospechosos antes de abrirlo al usuario.

Si el sitio web o el archivo accesible a través del enlace es malicioso, se bloqueará el acceso al recurso. De lo contrario, el usuario abrirá el sitio web con éxito.

Beneficios de la protección de URL de tiempo de clic:

Base de datos de URL constantemente actualizada: " Check Point Threat Intelligence " (servicio de análisis en la nube) se actualiza cada segundo con nuevos indicadores de compromiso, patrones y otras métricas que permiten detectar nuevos recursos maliciosos a alta velocidad.

Prevención de "ataques retrasados": un esquema relativamente nuevo para eludir el MTA ya no es válido debido al hecho de que los enlaces se verifican cada vez que se hace clic en ellos.

Inspección de todos los enlaces: por regla general, el MTA no verifica los enlaces que no se indican explícitamente (por ejemplo, un botón de restablecimiento de contraseña o un botón de "cancelar suscripción a noticias"). La función de protección de URL de Click-Time "hace clic" en todos los enlaces del correo electrónico y los archivos adjuntos.

Esta función aún no está integrada en el MTA, se proporciona en EA (disponibilidad anticipada). Sin embargo, esta opción se puede habilitar en la línea de comando.

Habilitación de la protección de URL de tiempo de clic:

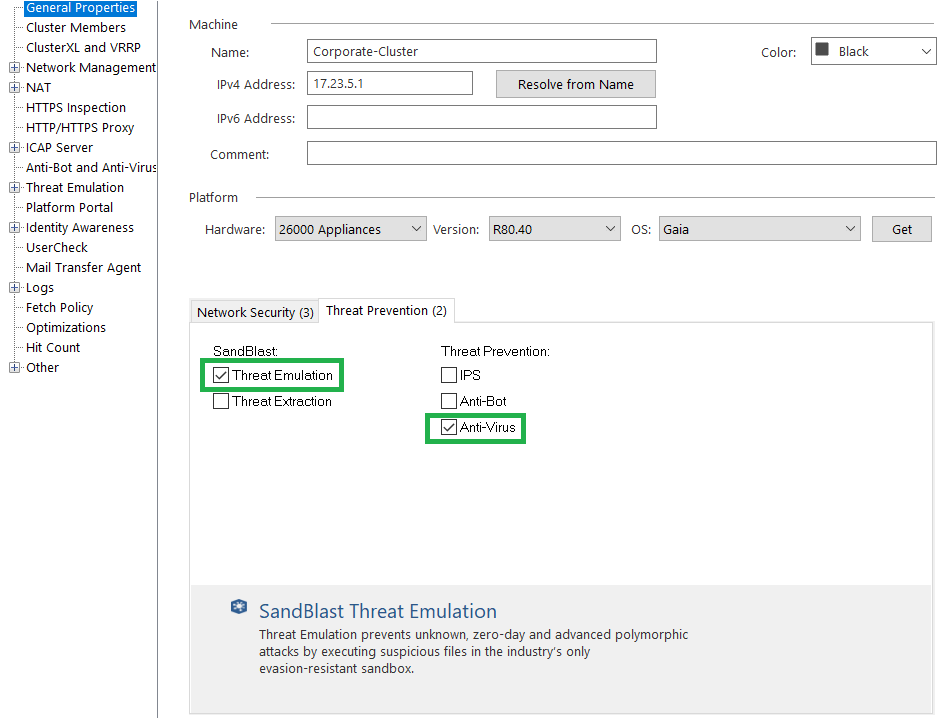

1. Asegúrese de que los blades de Emulación de antivirus y amenaza estén habilitados en la puerta de enlace MTA.

2. Instale el último "MTA Engine" (actualización de MTA) en la puerta de enlace. La última versión de MTA actualmente bajo la versión R80.30 es Take 37. La información y las instrucciones de instalación para las actualizaciones de MTA están disponibles aquí .

3. Abra el acceso SSH a la puerta de enlace y cambie al modo experto.

4. Ingrese el comando vi $ FWDIR / conf / mail_security_config

5. En la parte inferior del archivo agregue una nueva sección [click_time_url]

6. Debajo de esta sección agregue una línea (ver captura de pantalla a continuación): enabled = 1

7. Guarde los cambios y salga del editor: wq

Nota: si tiene un clúster, siga los pasos anteriores en ambos nodos.

8. En SmartConsole, configure la política de Prevención de amenazas en Security Gateway / Cluster.

Nota: Para deshabilitar esta opción en el archivo $ FWDIR / conf / mail_security_config, edite la línea enabled = 1 a enabled = 0. Luego instale la política de Prevención de amenazas en Security Gateway / Cluster.

La activación de la opción de Protección de URL de tiempo de clic se puede personalizar:

- Excluir destinatarios específicos por su correo electrónico

- Incluir solo para destinatarios específicos por correo electrónico

- Excluir dominios específicos por correo electrónico

- Cambiar enlaces explícitos en el cuerpo del correo electrónico

- Insertar URL originales en enlaces MTA modificados

- Personalizar páginas bloqueadas

- Incrustar URL originales en páginas bloqueadas

Excluyendo destinatarios específicos por su correo electrónico

1. Conéctese a MTA Security Gateway.

2. Cree el siguiente archivo: toque $ FWDIR / conf / mta_click_time_exclude_recipient_list

3. En este archivo, ingrese los correos electrónicos de los empleados que desea excluir de esta configuración. Cada nueva entrada de correo comienza con una nueva línea sin espacios. Por ejemplo:

destinatario1@midominio.com

destinatario2@midominio.com

4. Abra el archivo vi $ FWDIR / conf / mail_security_config en el editor

5. En la sección [click_time_url] agregue la siguiente línea: mode = exclude

6. Si tiene un clúster, siga los pasos en ambos nodos

7. Instale la política de prevención de amenazas en la puerta de enlace o el clúster.

Habilitación de la protección de URL de tiempo de clic solo para destinatarios específicos

1. Conéctese a MTA Security Gateway.

2. Cree el siguiente archivo: toque $ FWDIR / conf / mta_click_time_allowed_recipient_list

3. En este archivo, ingrese los correos electrónicos de los empleados para los que desea habilitar esta opción de MTA. Cada nueva entrada de correo comienza con una nueva línea sin espacios. Por ejemplo:

destinatario1@midominio.com

destinatario2@midominio.com

4. Abra el archivo vi $ FWDIR / conf / mail_security_config

5. Agregue la siguiente línea en la sección [click_time_url]: modo = permitido

6. Si tiene un clúster, realice los pasos en ambos nodos

7. Instale la política de prevención de amenazas en la puerta de enlace o el clúster.

Excluir dominios específicos de la función de protección de URL de tiempo de clic

1. Conéctese a MTA Security Gateway.

2. Cree el siguiente archivo: toque $ FWDIR / conf / mta_click_time_url_white_list

3. En este archivo, ingrese los dominios que desea excluir de esta configuración. Cada nuevo dominio comienza con una nueva línea sin espacios. Las expresiones regulares son compatibles desde R80.20. Por ejemplo :.

* Domain1.com. *

. * Domain2.com. *

4. Si tiene un clúster, siga los pasos en ambos nodos.

5. Instale la política de prevención de amenazas en la puerta de enlace o el clúster.

Cambio (reescritura) de enlaces explícitos en el cuerpo de los correos electrónicos

Los enlaces, que se presentan en forma de hipervínculos (por ejemplo, un documento maravilloso), son transmitidos por MTA, donde la redirección va a su recurso y el enlace es seguro. Sin embargo, hay enlaces como www.mydocument.com/download y no cambian de manera predeterminada. Para hacer la configuración más segura, haga lo siguiente:

1. Conéctese a MTA Security Gateway.

2. Abra el archivo vi $ FWDIR / conf / mail_security_config en el editor

3. En la sección [click_time_url], agregue la siguiente línea: enforce_text_links = 1

4. Si tiene un clúster, siga los pasos en ambos nodos.

5. Instale la política de prevención de amenazas en la puerta de enlace o el clúster.

Otras opciones también están configuradas opcionalmente por sk162618.

Recientemente, colegas de la oficina de Check Point en Moscú publicaron un maravilloso seminario web sobre las nuevas características de Threat Emulation (sandboxes) y MTA.

En lugar de una conclusión

En un futuro cercano, estamos planeando varias publicaciones técnicas más sobre diversos productos de seguridad de la información. Si está interesado en este tema, ¡esté atento a las actualizaciones en nuestros canales ( Telegram , Facebook , VK , Blog de soluciones de TS )!