Como ya sabe, el enfoque de las actividades de Acronis hoy se encuentra en el área de la defensa cibernética integral. Es por eso que no solo brindamos protección directa de datos, sino que también estudiamos posibles amenazas y vulnerabilidades. El centro de seguridad patentado de Acronis CPOC analiza el tráfico global, y nuestros expertos estudian varios productos: software y hardware.

Uno de estos estudios incluyó a CISO Acronis Kevin Reed, el investigador de sistemas de seguridad Alex Koshelev y el investigador senior de sistemas de seguridad Ravikant Tiwari. Nuestros muchachos descubrieron 4 vulnerabilidades en los productos GeoVision que permiten el acceso a dispositivos de seguridad: cámaras IP y escáneres de huellas digitales.

Durante una auditoría de seguridad de rutina, encontraron una puerta trasera con derechos de administrador para administrar dispositivos, y también descubrieron hechos de reutilizar las mismas claves criptográficas para la autenticación a través del protocolo SSH. Además, los atacantes tuvieron la oportunidad de acceder a los registros del sistema en el dispositivo sin autenticación alguna. La vulnerabilidad más peligrosa es la falta de protección contra el desbordamiento del búfer, lo que podría dar al atacante un control completo sobre el dispositivo.

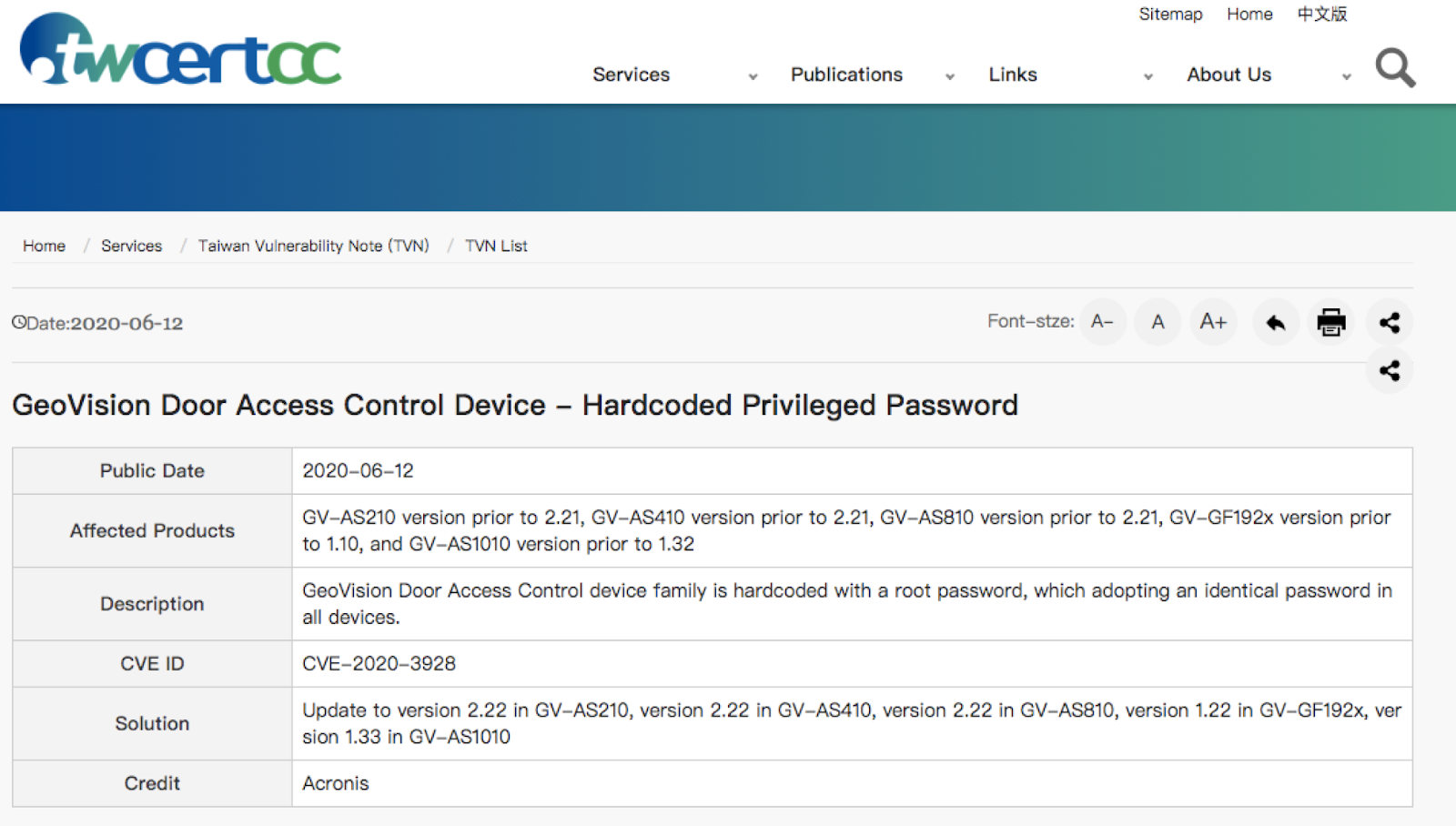

Lo peor de todo es que las vulnerabilidades se descubrieron en agosto de 2019 y, de acuerdo con los estándares éticos, notificamos al fabricante y comenzamos a esperar el lanzamiento de parches para solucionar estos problemas. Sin embargo, el fabricante, por alguna razón, decidió no apresurarse a arreglarlo.

- 2019 GeoVision

- 2019 90-

- 2019, , Singapore Computer Emergency Response Team (SingCERT). , SingCERT TWCERT

- 2020 4 , … . GeoVision

- TWCERT , GeoVision - .

30.06.2020

Qué dispositivos fueron afectados

Las vulnerabilidades detectadas afectan al menos a seis modelos de dispositivos, incluidos escáneres de huellas digitales, escáneres de tarjetas de acceso y dispositivos de control para sistemas de control de acceso. Estos son miles de sistemas de seguridad ya instalados y usados que pueden ser fácilmente comprometidos por estafadores y cibercriminales.

Los investigadores de Acronis estudiaron un dispositivo proporcionado por una empresa de Singapur (nuestro CPOC se encuentra en Singapur). Pero los dispositivos potencialmente pirateados ya están en la lista de Shodan, y puede ver la distribución del rastreador Shodan de dispositivos peligrosos en diferentes regiones del mundo.

Detalles técnicos

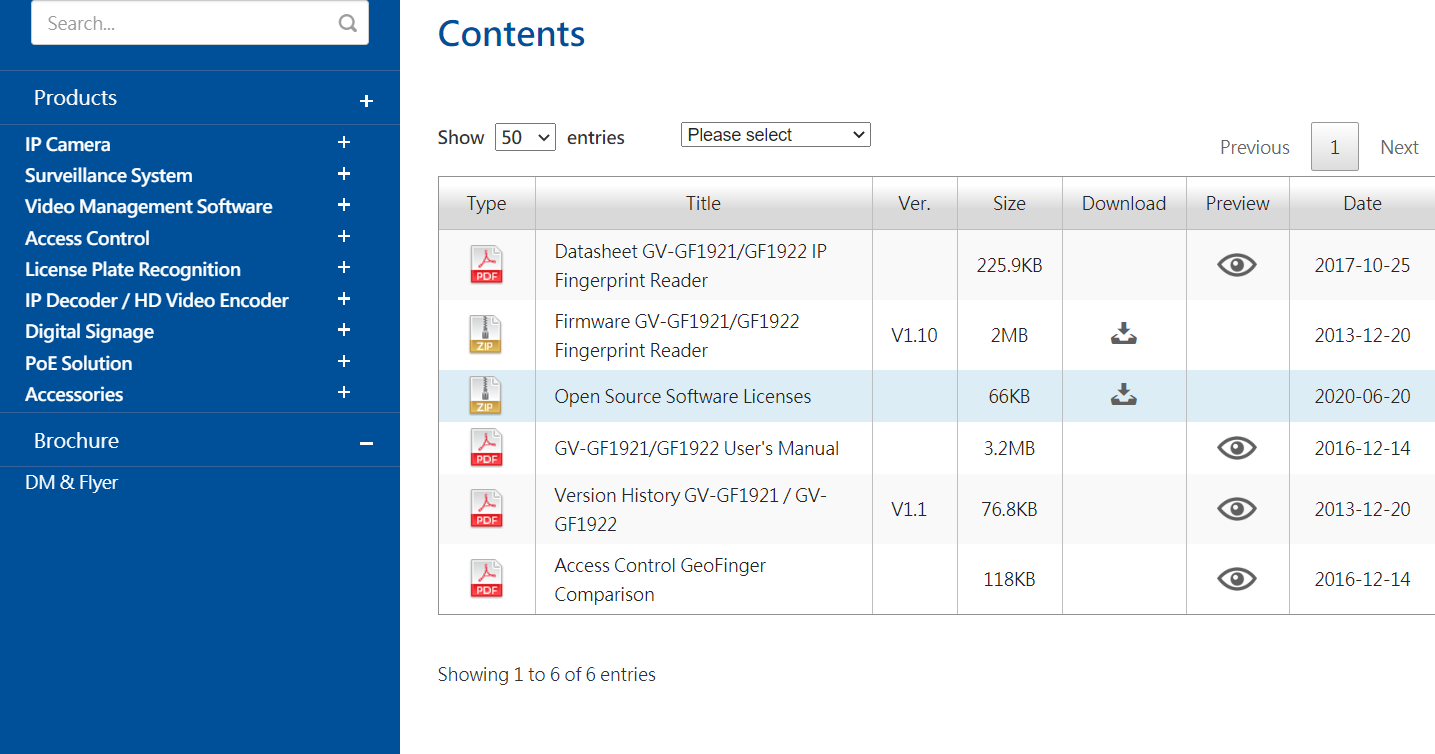

Si utiliza dispositivos GeoVision en su trabajo, debe prestar atención a las siguientes versiones de firmware, para las cuales se ha confirmado la presencia de vulnerabilidades:

1. Disponibilidad de un inicio de sesión y contraseña estándar no documentados para productos GeoVision (CVE ID CVE-2020-3928 )

Puede iniciar sesión con un nombre de usuario y contraseña estándar de forma remota en dispositivos GeoVision con el siguiente firmware:

- GV-AS210 ( http://classic.geovision.com.tw/english/Prod_GVAS210.asp ) versiones 2.20, 2.21

- GV-AS410 ( http://classic.geovision.com.tw/english/Prod_GVAS410.asp ) versiones 2.20, 2.21

- GV-AS810 ( http://classic.geovision.com.tw/english/Prod_GVAS810.asp ) versión 2.20, 2.21

- GV-GF192x ( http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922 ) versión 1.10

- GV-AS1010 ( http://www.geovision.com.tw/product/GV-AS1010 ) versión 1.32

De forma predeterminada, el servidor SSH no se ejecuta en estos dispositivos. Sin embargo, hay una URL oculta en la consola de administración del dispositivo [https: //%3cip.of.the.device%3e/isshd.htm]. Si sigue este enlace, el servicio Dropbear SSH se lanzará en el puerto 8009

Sí, debe conocer la contraseña de la consola de administración del dispositivo para solicitar la URL. Pero como el par estándar para dispositivos GeoVision (admin: admin) a menudo no se cambia, no es difícil obtener derechos de root para administrar el dispositivo.

2. Claves criptográficas estándar (CVE ID CVE-2020-3929 )

Una variedad de firmwares para productos GeoVision utilizan claves criptográficas estándar codificadas para conexiones SSH y HTTP:

- GV-AS210 ( http://classic.geovision.com.tw/english/Prod_GVAS210.asp ) versiones 2.20, 2.21

- GV-AS410 ( http://classic.geovision.com.tw/english/Prod_GVAS410.asp ) versiones 2.20, 2.21

- GV-AS810 ( http://classic.geovision.com.tw/english/Prod_GVAS810.asp ) versión 2.20, 2.21

- GV-GF192x ( http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922 ) versión 1.10

- GV-AS1010 ( http://www.geovision.com.tw/product/GV-AS1010 ) versión 1.32

Como cualquiera puede obtener una clave criptográfica, existe el riesgo de ataques Man-in-the-Middle.

3. El peligro de fuga de información (CVE ID CVE-2020-3930 )

La versión 1.10 del firmware GV-GF192x GF192x ( http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922 ) le permite acceder a los protocolos a través de la interfaz web sin ninguna complejidad. No hay autorización para ver los registros. Para hacer esto, solo vaya a los siguientes enlaces:

[http://%3cip.of.the.device%3e/messages.txt] [http://%3cip.of.the.device%3e/messages.old.txt]

También es muy probable que otros dispositivos tengan una violación de seguridad similar. Por supuesto, puede suponer que leer los protocolos no representa una gran amenaza. Pero en presencia de múltiples vulnerabilidades, estudiar el funcionamiento del dispositivo ayuda a planificar un ataque de manera más efectiva.

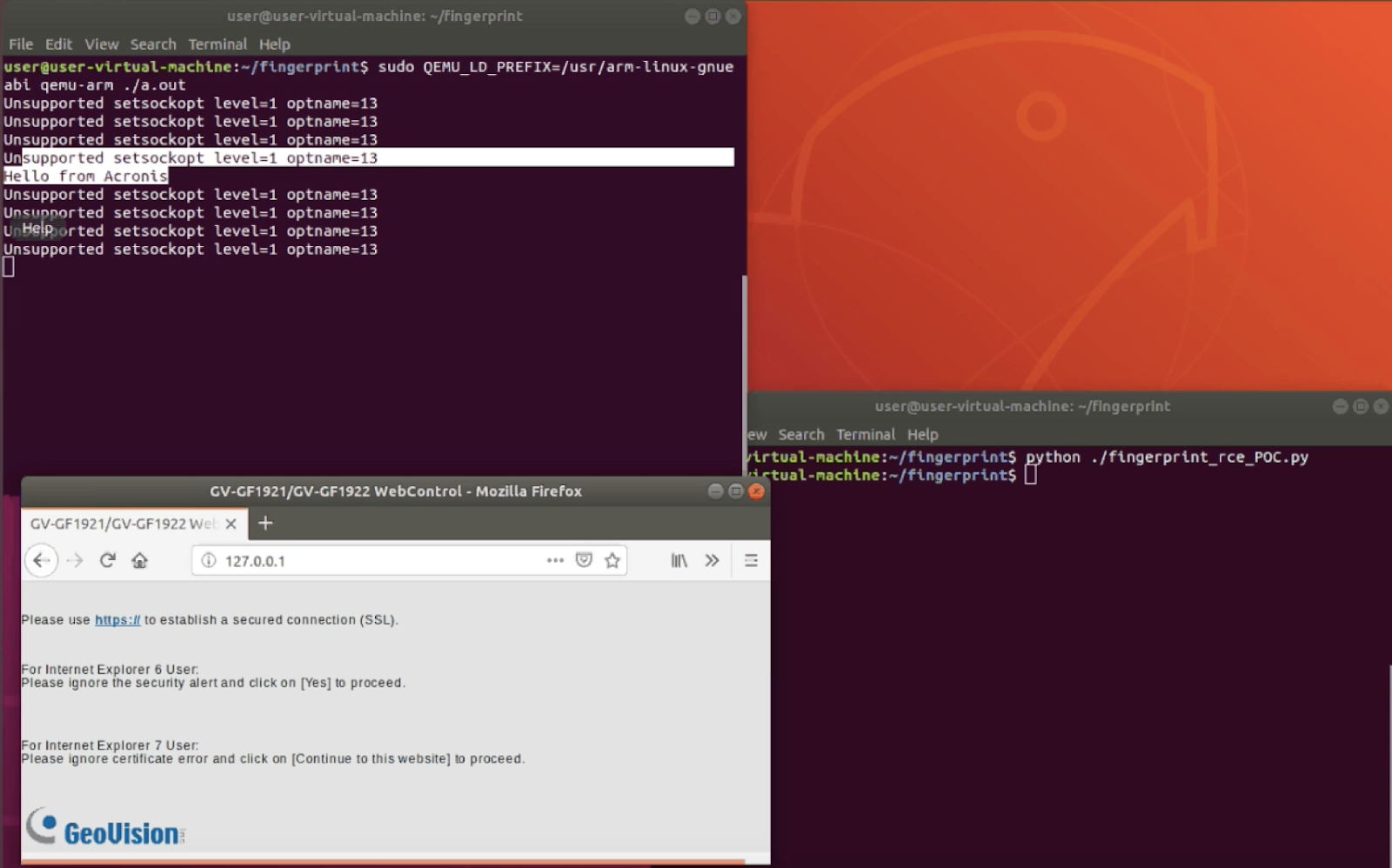

4. Desbordamiento del búfer, lo que permite el acceso completo al dispositivo

La versión 1.10 del firmware GV-GF192x ( http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922 ) abre la posibilidad de ejecutar código arbitrario en el dispositivo. Al mismo tiempo, hay sospechas de que la misma vulnerabilidad se puede encontrar en el firmware de otro fabricante.

Cuando vaya a la dirección / usr / bin / port80 (SHA256: 5B531E50CFA347BBE3B9C667F8D802CDECC6B1CD270719DAC5ECE4CE33696D3A) puede instalar su propio firmware para comprometer el sistema de seguridad o instalar spyware. No se requiere autenticación.

Esta vulnerabilidad se calificó como 10/10 según los criterios de CVSS, ya que le permite obtener un control total sobre el dispositivo, reprogramar los protocolos y ejecutar sus comandos.

El exploit permite al usuario desbordar el búfer de memoria provisto para el encabezado "Host". De esta manera, puede sobrescribir la estructura responsable de la asignación de memoria. Y si un atacante cambia los punteros en esta estructura, puede enviar su propio código para su ejecución. Por ejemplo, esta acción podría verse así.

“Host: “ + free_space + pointer_to_new_heap(only first free bytes!) + “\r\n” + our_list_of_chunks + free_space.En lugar de "espacio libre", puede colocar su propio código (nuestros investigadores utilizaron la segunda parte del espacio libre en la memoria. Como resultado, parte del comando

(“Host: “ + free_space + pointer_to_new_heap(only first free bytes!)ingresa al búfer g_Host y se sobrescriben los punteros a los siguientes comandos.

¿Es realmente peligroso?

Teniendo en cuenta que estamos hablando de los dispositivos IoT que deberían ser responsables de la seguridad de las personas, las vulnerabilidades detectadas realmente ponen en riesgo a los usuarios. ¿Qué se puede hacer con los dispositivos GeoVision si se explotan estas vulnerabilidades?

- Abra de forma remota puertas a espacios cerrados sin tarjetas de acceso

- Instale troyanos y monitoree el tráfico de varias redes

- Rastree a los usuarios y robe sus datos biométricos mientras permanece completamente desapercibido

- Use huellas dactilares robadas para acceder a otras puertas

- Realizar transacciones y realizar acciones en nombre de la víctima utilizando datos biométricos.

La falta de deseo de lanzar actualizaciones lo más rápido posible causa confusión entre los expertos en el campo de la seguridad de la información. Esto demuestra una vez más que incluso los dispositivos IoT creados para la seguridad no garantizan una protección real. Y mientras más dispositivos inteligentes (y posibles puertas traseras) aparezcan en nuestro entorno, mayor será la necesidad de una defensa cibernética integral, que incluye contrarrestar los cinco vectores de amenazas .