Los desarrolladores del proyecto Chromium han realizado un cambio que establece la vida útil máxima de los certificados TLS en 398 días (13 meses).

Los desarrolladores del proyecto Chromium han realizado un cambio que establece la vida útil máxima de los certificados TLS en 398 días (13 meses).

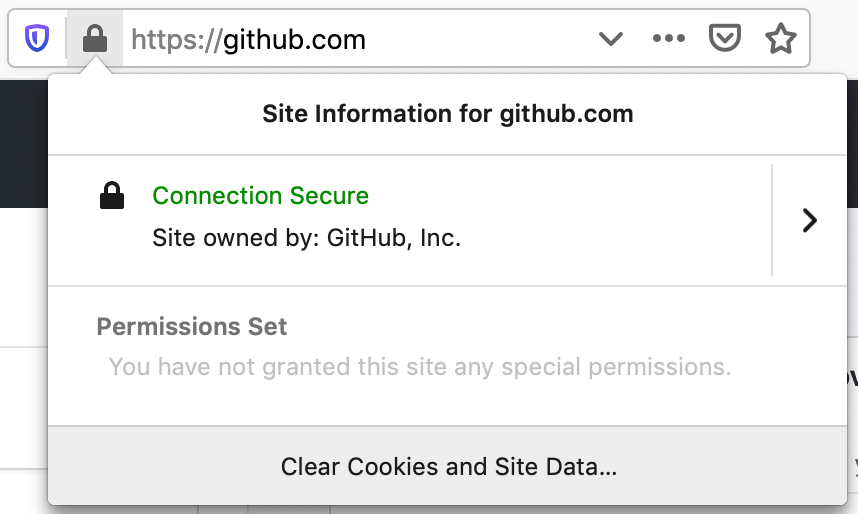

La condición es válida para todos los certificados de servidor público emitidos después del 1 de septiembre de 2020. Si el certificado no coincide con esta regla, el navegador lo rechazará como no válido y responderá específicamente con un error

ERR_CERT_VALIDITY_TOO_LONG.

Para los certificados recibidos antes del 1 de septiembre de 2020, la confianza se preservará y limitará a 825 días (2.2 años), como lo es hoy.

Anteriormente, los desarrolladores de los navegadores Firefox y Safari introdujeron restricciones sobre la vida útil máxima de los certificados. El cambio también entra en vigor el 1 de septiembre .

Esto significa que los sitios web que utilizan certificados SSL / TLS de larga duración emitidos después del punto de corte arrojarán errores de privacidad en los navegadores.

Apple fue el primero en anunciar una nueva política en un foro de CA / navegador en febrero de 2020 . Al introducir la nueva regla, Apple prometió aplicarla en todos los dispositivos iOS y macOS. Esto ejercerá presión sobre los administradores y desarrolladores de sitios web para garantizar que sus certificados cumplan con los requisitos.

La reducción de la vida útil del certificado ha sido discutida durante varios meses por Apple, Google y otros miembros de CA / Browser. Esta política tiene sus ventajas y desventajas.

El objetivo de este paso es mejorar la seguridad del sitio web asegurándose de que los desarrolladores estén utilizando certificados con los últimos estándares criptográficos y reducir la cantidad de certificados antiguos y olvidados que podrían ser robados y reutilizados para ataques de phishing y ataques de malware. Si los atacantes pueden romper la criptografía SSL / TLS, los certificados de corta duración permitirán a las personas migrar a certificados más seguros en aproximadamente un año.

Acortar la validez de los certificados tiene algunas desventajas. Se observó que al aumentar la frecuencia de reemplazo de certificados, Apple y otras compañías también hacen la vida un poco más difícil para los propietarios de sitios web y las compañías que necesitan administrar certificados y cumplimiento.

Por otro lado, Let's Encrypt y otras autoridades de certificación están alentando a los webmasters a implementar procedimientos automatizados para renovar certificados. Esto reduce la sobrecarga humana y el riesgo de errores a medida que aumenta la frecuencia de reemplazo de certificados.

Se sabe que Let's Encrypt emite certificados HTTPS gratuitos que caducan después de 90 días y proporciona herramientas para automatizar las renovaciones. Así que ahora estos certificados se ajustan aún mejor a la infraestructura general, ya que los navegadores establecen un límite de vencimiento máximo.

Este cambio fue sometido a votación por el foro CA / Browser, pero la decisión no fue aprobada debido al desacuerdo de las autoridades de certificación .

resultados

Los editores de certificados votan

Por (11 votos) : Amazon, Buypass, Certigna (DHIMYOTIS), certSIGN, Sectigo (anteriormente Comodo CA), eMudhra, Kamu SM, Let's Encrypt, Logius, PKIoverheid, SHECA, SSL.com en

contra (20) : Camerfirma, Certum ( Asseco), CFCA, Chunghwa Telecom, Comsign, D-TRUST, DarkMatter, Entrust Datacard, Firmaprofesional, GDCA, GlobalSign, GoDaddy, Izenpe, Network Solutions, OATI, SECOM, SwissSign, TWCA, TrustCor, SecureTrust (anteriormente Trustwave) se

abstuvo (2 ) : HARICA, TurkTrust

Certificado de votación del consumidor

Para (7) : Apple, Cisco, Google, Microsoft, Mozilla, Opera, 360

Contra : 0

Abstenciones : 0

Los navegadores ahora hacen cumplir esta política sin el consentimiento de las AC.